Принципы формирования кода отклика в системе SMTP

10.14 Принципы формирования кода отклика в системе SMTP

| Код | Назначение |

|

1yz |

Промежуточный позитивный отклик. Команда воспринята. Отправитель должен послать следующую команду. |

2yz |

Позитивное подтверждение завершения операции. Можно посылать следующий запрос. |

3yz |

Позитивный промежуточный отклик, сходный с 1yz, используется в случае групповых команд. |

4yz |

Временный негативный отклик. Команда не исполнена, но характер ошибки временный и выполнение процедуры может быть позже повторено. |

5yz |

Окончательный негативный отклик. Команда не воспринята, запрошенная операция не выполнена и не будет выполнена. |

Вторая цифра кода может иметь следующие значения:

|

x0z |

Синтаксис - эти отклики относятся к синтаксическим ошибкам или к командам синтаксически корректным но примененным неправильно. |

x1z |

Информация - относится к командам, которые запрашивают информацию, например, статусную или справочную. |

x2z |

Соединения - относится к телекоммуникационному каналу. |

x3z |

Пока не определен. |

x4z |

Пока не определен. |

x5z |

Почтовая система - эти отклики индицируют статус получателя или отправителя почты. |

Третья цифра уточняет смысл второй.

Протокол обратного адресного преобразования RARP

4.4.8 Протокол обратного адресного преобразования RARP

Обычно IP-адреса хранятся на диске, откуда они считываются при загрузке системы. Проблема возникает тогда, когда необходимо инициализировать рабочую станцию, не имеющую диска. Бездисковые системы часто используют операции типа TFTP для переноса из сервера в память образа операционной системы, а это нельзя сделать, не зная IP-адресов сервера и ЭВМ-клиента. Записывать эти адреса в ПЗУ не представляется целесообразным, так как их значения зависят от точки подключения ЭВМ и могут меняться. Для решения данной проблемы был разработан протокол обратной трансляции адресов (RARP – Reverse Address Resolution Protocol, RFC-0903, смотри также ниже описание протокола BOOTP). Форматы сообщений RARP сходны с ARP (см. Рисунок 4.4.8.1), хотя сами протоколы принципиально различны. Протокол RARP предполагает наличие специального сервера, обслуживающего RARP-запросы и хранящего базу данных о соответствии аппаратных адресов протокольным. Этот протокол работает с любой транспортной средой, в случае же кадра Ethernet в поле тип будет записан код 803516 (смотри таблицу 4.4.6.2).

Протокол реального времени RTP

4.4.9.2 Протокол реального времени RTP

В Интернет, также как и в некоторых других сетях, возможна потеря пакетов изменение их порядка в процессе транспортировки, а также вариация времени доставки в достаточно широких пределах. Мультимедийные приложения накладывают достаточно жесткие требования на транспортную среду. Для согласования таких требований с возможностями Интернет был разработан протокол RTP. Протокол RTP (См. RFC-2205, -2209, -2210, -1990, -1889; “RTP: A Transport Protocol for Real-Time Applications” H. Schulzrinne, S. Casner, R. Frederick, V. Jacobson) базируется на идеях, предложенных Кларком и Тенненхаузом [1], и предназначен для доставки данных в реальном масштабе времени (например, аудио- или видео). При этом определяется тип поля данных, производится нумерация посылок, присвоение временных меток и мониторирование доставки. Приложения обычно используют RTP поверх протокола UDP для того, чтобы использовать его возможности мультиплексирования и контрольного суммирования. Но RTP может использоваться и поверх любой другой сетевой транспортной среды. RTP поддерживает одновременную доставку по многим адресам, если мультикастинг поддерживается нижележащим сетевым уровнем.

Следует иметь в виду, что сам по себе RTP не обеспечивает своевременной доставки и не предоставляет каких-либо гарантий уровня сервиса (QoS. Этот протокол не может гарантировать также корректного порядка доставки данных. Правильный порядок выкладки информации может быть обеспечен принимающей стороной с помощью порядковых номеров пакетов. Такая возможность крайне важна практически всегда, но особое внимание этому уделяется при восстановлении передаваемого изображения.

На практике протокол RTP не отделим от протокола RTCP (RTP control protocol). Последний служит для мониторинга qos и для передачи информации об участниках обмена в ходе сессии.

RTP гибкий протокол, который может доставить приложению нужную информацию, его функциональные модули не образуют отдельный слой, а чаще встраиваются в прикладную программу.

Протокол RTP не является жестко регламентирующим.

При организации аудио-конференции каждый участник должен иметь адрес и два порта, один для звуковых данных, другой для управляющих RTCP-пакетов. Эти параметры должны быть известны всем участникам конференции. При необходимости соблюдения конфиденциальности информация и пакеты управления могут быть зашифрованы. При аудио конференциях каждый из участников пересылает небольшие закодированные звуковые фрагменты длительностью порядка 20 мсек. Каждый из таких фрагментов помещается в поле данных RTP-пакета, который в свою очередь вкладывается в UDP-дейтограмму.

Заголовок пакета RTP определяет, какой вид кодирования звука применен (PCM, ADPCM или LPC), что позволяет отправителю при необходимости сменить метод кодирования, если к конференции подключился новый потребитель с определенными ограничениями или сеть требует снижения скорости передачи.

При передаче звука весьма важным становится взаимное положение закодированных фрагментов во времени. Для решения задачи корректного воспроизведения заголовки пакетов RTP содержат временную информацию и порядковые номера. Порядковые номера позволяют не только восстановить правильный порядок фрагментов, но и определить число потерянных пакетов-фрагментов.

Так как участники конференции могут появляться и исчезать по своему усмотрению, полезно знать, кто из них присутствует в сети в данный момент, и как до них доходят передаваемые данные. Для этой цели периодически каждый из участников транслирует через порт RTCP мультикастинг-сообщение, содержащее имя участника и диагностические данные. Узел-участник конференции шлет пакет BUY (RTCP), если он покидает сессию.

Если в ходе конференции передается не только звук но и изображение, они передаются как два независимых потока с использованием двух пар UDP-портов. RTCP-пакеты посылаются независимо для каждой из этих двух сессий.

На уровне RTP не существует какой-либо взаимосвязи между аудио- и видео сессиями. Только RTCP-пакеты несут в себе одни и те же канонические имена участников.

В некоторых случаях можно столкнуться с ситуацией, когда один из участников конференции подключен к сети через узкополосный канал. Было бы не слишком хорошо требовать от всех участников перехода на кодировку, соответствующую этой малой полосе. Для того чтобы этого избежать, можно установить преобразователь, называемый смесителем, в непосредственной близости от узкополосной области.

Смеситель преобразует поток аудио-пакетов в следовательность пакетов, которая соответствует возможностям узкополосного канала. Эти пакеты могут быть уникастными (адресованными одному получателю) или мультикастными. Заголовок RTP включает в себя средства, которые позволяют мультиплексорам идентифицировать источники, внесшие вклад. Так что получатель может правильно идентифицировать источник звукового сигнала.

Некоторые участники конференции, использующие широкополосные каналы, не доступны для IP-мультикастинга (например, находятся за Firewall). Для таких узлов смесители не нужны, здесь используется другой RTP-уровень передачи, называемый трансляцией. Устанавливается два транслятора по одному с каждой из сторон Firewall. Внешний транслятор передает мультикастинг-пакеты по безопасному каналу внутреннему транслятору. Внутренний же транслятор рассылает их подписчикам локальной сети обычным образом.

Смесители и трансляторы могут выполнять и другие функции, например, преобразование IP/UDP пакетов в ST-II при видео конференциях.

Определения

Поле данных RTP: Информация, пересылаемая в пакете RTP, например фрагменты звука или сжатые видео данные.

Пакет RTP: Информационный пакет, содержащий фиксированный заголовок. Один пакет транспортного нижнего уровня, например UDP, обычно содержит один RTP-пакет, но это требование не является обязательным. Поле источников информации может быть пустым.

Пакет RTCP: Управляющий пакет, содержащий фиксированный заголовок сходный с RTP, за которым следуют структурные элементы, зависящие от типа RTCP-пакета. Обычно несколько RTCP-пакетов посылаются как составной RTCP-пакет, вложенный в дейтограмму нижележащего уровня.

Транспортный адрес: Комбинация сетевого адреса и порта, которая идентифицирует конечную точку канала (например, IP-адрес и UDP-порт). Пакеты следуют от транспортного адреса отправителя к транспортному адресу получателя.

Сессия RTP: Период с момента установления группы участников RTP-обмена до ее исчезновения. Для каждого из участников сессия определяется конкретной парой транспортных адресов (сетевой адрес и номера портов для RTP и RTCP). Транспортный адрес места назначения может быть общим для всех участников сессии. Допускается реализация нескольких сессий для каждого из участников одновременно.

Источник синхронизации (SSRC): Источник потока RTP-пакетов, определяется 32-битным числовым SSRC-идентификатором, который записывается в заголовок RTP-пакета и не зависит от сетевого адреса. Все пакеты от источника синхронизации образуют часть с идентичной временной привязкой и нумерацией. Эти данные используются принимающей стороной при воспроизведении. Источниками синхронизации могут служить источники первичного сигнала (микрофоны или видеокамеры), а также RTP-смесители. SSRC-идентификатор представляет собой случайное число, которое является уникальным для данной RTP-сессии. Участник сессии не должен использовать один и тот же SSRC-идентификатор для всех RTP-сессий мультимедийного набора. Если участник формирует несколько потоков в рамках одной RTP-сессии (например, от нескольких видеокамер), каждый участник должен быть снабжен уникальным SSRC-идентификатором.

Информационный источник CSRC (contributing source): Источник потока RTP-пакетов, который вносит вклад в общий поток, формируемый RTP-смесителем. Смеситель вставляет список SSRC-идентификаторов, которые идентифицируют парциальные источники, в заголовок RTP-пакетов. Этот список называется CSRC-списком. Примером приложения может быть аудио-конференция, где смеситель отмечает всех говорящих, чей голос порождает исходящие пакеты. Это позволяет принимающей стороне идентифицировать говорящего, хотя все пакеты имеют один и тот же SSRC-идентификатор.

Оконечная система: Приложение, которое генерирует или воспринимает данные, посылаемые в виде RTP-пакетов. Оконечная система может выступать в качестве одного или нескольких источников синхронизации для конкретной сессии.

Смеситель: Промежуточная система, которая получает RTP-пакеты от одного или нескольких источников, при необходимости меняет их формат, объединяет и пересылает их адресатам. Так как временная привязка входных пакетов может отличаться, смеситель осуществляет их синхронизацию и генерирует свой собственный поток RTP-пакетов. Таким образом все посылаемые пакеты имеют в качестве источника синхронизации смеситель.

Транслятор: Промежуточная система, которая переадресует RTP-пакеты, не изменяя их идентификаторы источника синхронизации. Такие устройства используются для преобразования системы кодирования, перехода от мультикастинг- к традиционной уникаст-адресации или при работе с Firewall.

Монитор: Приложение, которое получает RTCP-пакеты, посланные участниками RTP-сессии, в частности диагностические сообщения, производит оценку состояния связи, копит долгосрочную статистику обмена.

Все целочисленные поля передаются в соответствии c сетевым порядком, т.е. старший байт следует первым (big-endian). Порядок передачи описан подробно в работе [3]. Если не оговорено обратного все цифровые константы являются десятичными. Все поля заголовка выравниваются по их естественным границам, т.е. 16-битовые поля имеют четное смещение, а 32-битные имеют адрес, кратный 4. Октеты-заполнители содержат нули.

Абсолютное время представляется с помощью временных меток в соответствии с форматом NTP (network time protocol), который характеризует время в секундах от начала суток (UTC) 1 января 1900 [4]. Полное разрешение временной метки NTP определяется 64-битовым числом с фиксированной запятой без знака. Целочисленная часть задается первыми 32 битами, а дробная часть последними. В некоторых полях, где допустимо более компактное представление, используются только средние 32 бита (16 бит целочисленная часть и 16 бит дробная).

Заголовок RTP-пакета имеет следующий формат (см. Рисунок 4.4.9.2.1).

Протокол резервирования ресурсов RSVP

4.4.9.6 Протокол резервирования ресурсов RSVP

Протокол RSVP (L. Zhang, R. Braden, Ed., S. Berson, S. Herzog, S. Jamin “Resource ReSerVation Protocol”, RFC-2205) используется ЭВМ для того, чтобы запросить для приложения определенный уровень качества сетевых услуг QoS (Quality of Service, например, определенный уровень полосы пропускания). RSVP используется также маршрутизаторами для доставки QOS-запросов всем узлам вдоль пути информационного потока, а также для установки и поддержания необходимого уровня услуг. RSVP-запросы обеспечивают резервирование определенных сетевых ресурсов, которые нужны, чтобы обеспечить конкретный уровень QOS вдоль всего маршрута транспортировки данных. Функция этого протокола крайне важна и многообразна, именно по этой причине это один из самых сложных протоколов.

RSVP запрашивает ресурсы только для одного из направлений трафика и только по указанию получателя. RSVP работает поверх IPv4 или IPv6. Протокол относится к числу управляющих, а не транспортных.

RSVP предназначен для работы с существующими и будущими маршрутными протоколами, управляющими как обычными, так и мультикастными потоками. В последнем случае ЭВМ сначала посылает IGMP-запрос, для того чтобы подключиться к мультикастинг-группе, а затем уже RSVP-сообщение для резервирования ресурсов по маршруту доставки.

Механизм обеспечения QOS включает в себя классификацию пакетов, административный контроль и диспетчеризацию. Классификатор пакетов определяет QoS класс (а иногда и маршрут движения) для каждого пакета. В процессе реализации резервирования RSVP-запрос проходит два местных управляющих модуля: "контроль доступа" и "управление политикой". Контроль доступа определяет, имеет ли узел достаточно ресурсов для удовлетворения поступившей заявки. Управление политикой определяет, имеет ли пользователь административное разрешение сделать данное резервирование. Если обе проверки завершились успешно, параметры передаются классификатору пакетов и интерфейсу канального уровня (диспетчеру пакетов).

Если же какой- либо из тестов не прошел, программа RSVP присылает прикладному процессу сообщение об ошибке.

Структура и содержимое параметров QoS документировано в спецификации RFC-2210. Так как число участников группы, а также топология связей меняется со временем, структура RSVP предполагает адаптацию ЭВМ и маршрутизаторов к этим изменениям. Для этой цели RSVP периодически посылает сообщения для поддержания необходимого состояния вдоль всего маршрута обмена. При отсутствии этих сообщений происходит тайм-аут и резервирование аннулируется. Обобщая, можно сказать, что RSVP имеет следующие атрибуты:

RSVP выполняет резервирование для уникастных и мультикастных приложений, динамически адаптируясь к изменениям членства в группе вдоль маршрута.

RSVP является симплексным протоколом, т.е., он выполняет резервирование для однонаправленного потока данных.

RSVP ориентирован на получателя, т.е., получатель данных инициирует и поддерживает резервирование ресурсов для потока.

RSVP поддерживает динамическое членство в группе и автоматически адаптируется к изменениям маршрутов.

RSVP не является маршрутным протоколом, но зависит от существующих и будущих маршрутных протоколов.

RSVP транспортирует и поддерживает параметры управления трафиком и политикой, которые остаются непрозрачными для RSVP.

RSVP обеспечивает несколько моделей резервирования или стилей, для того чтобы удовлетворить требованиям различных приложений.

RSVP обеспечивает прозрачность операций для маршрутизаторов, которые его не поддерживают.

RSVP может работать с IPv4 и IPv6.

Подобно приложениям маршрутизации и протоколам управления, программы RSVP исполняется в фоновом режиме. Схема работы процесса RSVP показана на Рисунок 4.4.9.6.1.

Протоколы маршрутизации (обзор, таблицы маршрутизации, вектор расстояния)

4.4.11 Протоколы маршрутизации (обзор, таблицы маршрутизации, вектор расстояния)

| Номер раздела | Название раздела | Объем в страницах | Объем в кбайт |

| 4.4.11 | Протоколы маршрутизации (обзор, таблицы маршрутизации, вектор расстояния) | 10 | 86 |

| 4.4.11.1 | Внутренний протокол маршрутизации RIP | 5 | 5 |

| 4.4.11.2 | Протокол OSPF (алгоритм Дикстры) | 16 | 164 |

| 4.4.11.3 | Протокол IGRP | 7 | 28 |

| 4.4.11.4 | Внешний протокол BGP | 10 | 89 |

| 4.4.11.5 | Бесклассовая интердоменная маршрутизация (CIDR) | 1 | 4 |

| 4.4.11.6 | Автономные системы | 1 | 4 |

| 4.4.11.7 | Маршрутная политика | 5 | 17 |

| 4.4.11.8 | Язык описания маршрутной политики RPSL | 46 | 196 |

Основная задача сетей - транспортировка информации от ЭВМ-отправителя к ЭВМ-получателю. В большинстве случаев для этого нужно совершить несколько пересылок. Проблему выбора пути решают алгоритмы маршрутизации. Если транспортировка данных осуществляется дейтограммами, для каждой из них эта задача решается независимо. При использовании виртуальных каналов выбор пути выполняется на этапе формирования этого канала. В Интернет с его IP-дейтограммами реализуется первый вариант, а в ISDN - второй.

Алгоритм маршрутизации должен обладать вполне определенными свойствами: надежностью, корректностью, стабильностью, простотой и оптимальностью. Последнее свойство не так прозрачно, как это может показаться на первый взгляд, все зависит от того, по какому или каким параметрам производится оптимизация. Эта задача иногда совсем не проста даже для сравнительно простых локальных сетей (смотри, например, Рисунок 4.4.11.1). Предположим, что поток данных между ЭВМ b и d, соединенных через концентратор (К) весьма высок, что окажет ощутимое влияние на скорость обмена между ЭВМ А и С. Но этот факт довольно трудно выявить, находясь в ЭВМ А или С. Внешне это проявится лишь как повышенная задержка и пониженная пропускная способность участка А-С.

Работа

2. Работа

Когда клиент сконфигурирован для использования RADIUS, любой пользователь предоставляет аутентификационные данные клиенту. Это может быть сделано с помощью традиционной процедуры login, когда пользователь вводит свое имя и пароль. В качестве альтернативы может использоваться протокол типаPPP, который имеет специальные пакеты, несущие аутентификационную информацию.

Когда клиент получил такую информацию, он может выбрать для аутентификации протокол RADIUS. Для реализации этого клиент формирует запрос доступа (Access-Request), содержащий такие атрибуты как имя пользователя, его пароль, идентификатор клиента и идентификатор порта, к которому должен получить доступ пользователь. При передаче пароля используется метод, базирующийся на алгоритме MD5 (RSA Message Digest Algorithm [1]).

Запрос Access-Request направляется по сети серверу RADIUS. Если в пределах заданного временного интервала не поступает отклика, запрос повторяется. Клиент может переадресовать запрос альтернативному серверу, если первичный сервер вышел из строя или недоступен.

Когда сервер RADIUS получил запрос, он проверяет корректность клиента-отправителя. Запрос, для которого сервер RADIUS не имеет общего секретного ключа (пароля), молча отбрасывается. Если клиент корректен, сервер RADIUS обращается к базе данных пользователей, чтобы найти пользователя, чье имя соответствует запросу. Пользовательская запись в базе данных содержит список требований, которые должны быть удовлетворены, прежде чем будет позволен доступ. Сюда всегда входит сверка пароля, но можно специфицировать клиента или порт, к которому разрешен доступ пользователя. Сервер RADIUS может посылать запросы к другим серверам, для того чтобы выполнить запрос, в этом случае он выступает в качестве клиента.

Если хотя бы какое-то условие не выполнено, сервер посылает отклик "Access-Reject" (отклонение Access-Reject текст комментария.

Если все условия выполнены, сервер может послать отклик-приглашение (Access-Challenge).

Этот отклик может содержать текстовое сообщение, которое отображается клиентом и предлагает пользователю откликнуться на приглашение. Отклик-приглашение может содержать атрибут состояния (State). Если клиент получает Access-Challenge, он может отобразить текст сообщения и затем предложить пользователю ввести текст отклика. Клиент при этом повторно направляет свой Access-Request с новым идентификатором, с атрибутом пароля пользователя, замененным зашифрованным откликом. Этот запрос включает в себя атрибут состояния, содержащийся в приглашении Access-Challenge (если он там был). Сервер может реагировать на этот новый запрос откликами Access-Accept, Access-Reject, или новым Access-Challenge.

Если все условия выполнены, список конфигурационных значений для пользователя укладываются в отклик Access-Accept. Эти значения включают в себя тип услуги (например: SLIP, PPP, Login User) и все параметры, необходимые для обеспечения запрошенного сервиса. Для SLIP и PPP, сюда могут входить такие значения как IP-адрес, маска субсети, MTU, желательный тип компрессии, а также желательные идентификаторы пакетных фильтров. В случае символьного режима это список может включать в себя тип протокола и имя ЭВМ.

2.1. Запрос/Отклик

При аутентификации приглашение/отклик, пользователю дается псевдослучайное число и предлагается его зашифровать и вернуть результат. Авторизованные пользователи снабжаются специальными средствами, такими как смарт-карта или программой, которая облегчает вычисление отклика.

Пакет Access-Challenge обычно содержит сообщение-ответ, включая приглашение (challenge), которое должно быть отображено для пользователя. Обычно оно имеет форму числа и получается от внешнего сервера, который знает, какого типа аутентификатор должен быть применен для данного авторизованного пользователя и, следовательно, может выбрать псевдослучайное число заданной длины.

Пользователь вводит приглашение в свое устройство или программу и вычисляет отклик, который через клиента транспортируется серверу RADIUS посредством второго сообщения Access-Request.

Если отклик соответствует ожидаемому значению, сервер присылает сообщение Access-Accept, в противном случае - Access-Reject.

Пример: NAS посылает серверу RADIUS пакет Access-Request с NAS-идентификатором, NAS-портом, именем пользователя, паролем пользователя (который может быть фиксированной строкой, как приглашение "challenge", но Access-Challenge с сообщениями состояния (State) и Reply-Message вместе со строкой "Challenge 12345678, enter your response at the prompt", которую отображает NAS. NAS предлагает ввести отклик и посылает серверу новый запрос NEW Access-Request (с новым идентификатором) с NAS-идентификатором, NAS-портом, именем пользователя, паролем пользователя (отклик, введенный пользователем, шифруется) и с тем же самым атрибутом состояния, который прислан с Access-Challenge. Сервер затем присылает назад Access-Accept или Access-Reject в зависимости от того, корректен ли отклик или следует послать еще один Access-Challenge.

2. Работа с PAP и CHAP

Для PAP, NAS берет идентификатор PAP и пароль и посылает их в пакете Access-Request в полях имя пользователя и пароль пользователя.. NAS может содержать атрибуты Service-Type = Framed-User и Framed-Protocol = PPP в качестве подсказки серверу RADIUS, который предполагает использование услуг PPP.

Для CHAP NAS генерирует псевдослучайное приглашение (желательно 16 октетов) и посылает его пользователю, который возвращает CHAP-отклик вместе с идентификатором и именем пользователя CHAP. NAS посылает затем серверу RADIUS пакет Access-Request с именем CHAP-пользователя в качестве User-Name и с CHAP ID и CHAP-откликом в качестве CHAP-Password (атрибут 3). Случайный вызов может быть включен в атрибут CHAP-Challenge или, если он имеет длину 16 октетов, может быть помещен в поле аутентификатор запроса пакета запроса доступа. NAS может включать в себя атрибуты Service-Type = Framed-User и Framed-Protocol = PPP в качестве подсказки серверу RADIUS, указывая, что предполагается использование канала PPP.

Сервер RADIUS ищет пароль по имени пользователя, шифрует вызов и CHAP-вызов с помощью алгоритма MD5, затем сравнивает результат с CHAP-паролем. Если они совпадают, сервер посылает сообщение Access-Accept, в противном случае - Access-Reject.

Если сервер RADIUS не способен выполнить запрошенную аутентификацию, он должен прислать сообщение Access-Reject. Например, CHAP требует, чтобы пароль пользователя должен быть доступен серверу в открытом текстовом виде, чтобы он мог зашифровать CHAP-вызов и сравнить его с CHAP-откликом. Если пароль не доступен серверу RADIUS в таком виде, он должен послать клиенту сообщение Access-Reject.

2.3. Почему UDP?

Может возникнуть вопрос, почему RADIUS использует протокол UDP вместо TCP. UDP был выбран по чисто техническим причинам. Существует большое число моментов, которые нужно понять. RADIUS является протоколом, ориентированным на операции и имеющим ряд интересных особенностей:

| 1. | Если запрос к первичному аутентификационному серверу не прошел, он должен быть переадресован вторичному серверу. Чтобы удовлетворить этому, копия запроса должна храниться на уровне выше транспортного, с тем, чтобы позволить альтернативную попытку. Отсюда следует, что необходим таймер ретрансмиссии. |

| 2. | Временные требования данного конкретного протокола значительно отличаются от тех, которые обеспечивает TCP. |

| 3. | Природа данного протокола не требует контроля состояния, что упрощает применение протокола UDP. |

2.4. UDP упрощает реализацию сервера.

В ранних реализациях RADIUS сервер поддерживал один процесс (single threaded). Это означает, что только один запрос принимался, обрабатывался и отправлялся. Это оказалось неприемлемым для сред, где механизм обеспечения безопасности требует определенного времени (1 или более секунд).Очередь запросов в сервере будет значительной и в средах, где сотни людей требуют аутентификации каждую минуту, время обслуживания запроса становится настолько большой, что начинает нервировать пользователей. Очевидным решением проблемы является многопроцессный сервер. Достичь этого проще всего с помощью UDP. Порождаются отдельные процессы для обслуживания каждого запроса, а эти процессы могут напрямую взаимодействовать с клиентом NAS путем отправки UDP-пакета.

Это не панацея. Применение UDP требует организации повторных передач, для чего нужно на сервере запускать соответствующие таймеры. В этом UDP уступает TCP, но это небольшая плата за полученные преимущества.

Расширение RPSL

10. Расширение RPSL

Практика работы с языками описания маршрутной политики (PRDB [2], RIPE-81 [8], and RIPE-181 [7]) показывает, что язык описания должен быть расширяемым. Новые маршрутные протоколы или новые особенности существующих протоколов могут быть легко описаны, с помощью класса dictionary RPSL. Могут быть добавлены новые классы или новые атрибуты существующих классов.

Класс dictionary является первичным механизмом расширения RPSL. Объекты словаря определяют атрибуты маршрутной политики, типы и протоколы маршрутизации.

Чтобы добавить соответствующее определение rp-атрибута, протокола, или новых особенностей маршрутизатора, вводится модификация словаря RPSL.

Когда изменяется словарь, должна быть обеспечена полная совместимость. Например, в случае демпфирования осцилляций аршрута спецификация параметров делается опционной, когда ISP на данном уровне не требует деталей. Предполагается, что любое средство, базирующееся на RPSL, выполняет по умолчанию определенные действия, встретив атрибуты маршрутной политики, которые не распознаны (напр., выдает предупреждение или просто игнорирует). Следовательно, старые средства демпфирования осцилляций маршрутов, обнаружив неизвестные им параметры спецификации, должны эти параметры игнорировать.

Любой класс может быть расширен путем добавления новых атрибутов. Для обеспечения полной совместимости новые атрибуты не должны противоречить семантике объектов, к которым они добавлены. Любое средство, которое использует IRR, должно быть устроено так, чтобы игнорировать атрибуты, которые оно не понимает.

Введение новых атрибутов рекомендуется, когда у существующего класса появляются новые черты. Например, класс RPSL route расширяет возможности препроцессора RIPE-181 путем введения нескольких новых атрибутов, которые разрешают агрегатирование и спецификации статических маршрутов.

Новые классы могут добавляться к RPSL для записи новых типов данных, характеризующих политику. Так как любое средство запрашивает IRR только о классах, которые ему известны, проблемы совместимости возникнуть просто не может.

Прежде чем добавлять новый класс, следует ответить на вопрос, относится ли информация, содержащаяся в объекте, к новому классу.

Рекомендации CCITT по телекоммуникациям

10.1 Рекомендации CCITT по телекоммуникациям

|

E |

Операции, нумерация и маршрутизация. |

|

G |

Телекоммуникационные системы передачи. |

|

H |

Линии передачи для нетелефонных сигналов. |

|

I |

Общие материалы по ISDN. |

|

Q |

Сигнальные системы. |

|

T |

Терминальное оборудование и протоколы телекоммуникационных услуг. |

|

V |

Передача данных по коммутируемым телефонным сетям. |

|

X |

Сети передачи данных. |

|

Код рекомендации |

Содержание |

| ANSI T1.102 | Цифровая иерархия - электрические интерфейсы; |

| ANSI T1.111-116 | Сигнальная система N7; |

| ANSI T1.403 | Конструкция интерфейса DS1 |

| ANSI T1.408 | Спецификация связи пользователя с первым уровнем первичного канала; |

| ANSI T1.602 | Интерфейс базового канала, процедура доступа к первичному каналу, D-канал (LAP1); связной протокол BRI/PRI; |

| ANSI T1.603 | Минимальный набор услуг для интерфейса первичного канала ISDN; |

| ANSI T1.604 | Минимальный набор услуг базового канального интерфейса ISDN; |

| ANSI T1.605 | Спецификация интерфейса базового канала для связи пользователя с сетью; спецификация интерфейса BRA S/T; |

| ANSI T1.606 | Описание услуг Frame Relay; |

| ANSI T1.607 | Основные управляющие процедуры для BRI и PRI; |

| ANSI T1.608 | Пакетные режимы канала. Управляющие процедуры BRI и PRI; |

| ANSI T1.609 | Цифровая система подписки N1 ISDN для межсетевых связей в рамках сигнальной системы N7; |

| ANSI T1.610 | Базовые процедуры для управления вспомогательными услугами ISDN; |

| ANSI T1.617 | Сигнальные спецификации для канальных услуг Frame Relay; |

| ANSI T1.618 | Базовые аспекты протокола Frame Relay; |

| CCIR 601-1 | Параметры кодировки студийного цифрового телевидения; |

| ECMA-104 | Физический уровень интерфейса для доступа к первичному каналу в частных телекоммуникационных сетях; |

| ECMA-105 | Протокол уровня канала данных для D-канала интерфейса в эталонной точке между терминальным оборудованием и частной телекоммуникационной сетью; |

| ECMA-106 | Протокол третьего уровня для управления переадресацией вызовов через интерфейс D-канала в эталонной точке S между терминальным оборудованием и частной телекоммуникационной сетью |

| ECMA-123 | Обмен параметрами в частных ISDN-сетях на базе стандарта ECMA-102; |

| ECMA-133 | Эталонная конфигурация для вызовов через коммутатор частной телекоммуникационной сети; |

| ECMA-134 | Метод спецификации базовых и дополнительных видов сервиса в частных телекоммуникационных сетях. |

| ECMA-135 | Алгоритмы связи коммутаторов частных телекоммуникационных сетей; |

| ECMA-141 | Протокол уровня канала данных для эталонной точки Q сигнального канала между коммутаторами частных телекоммуникационных сетей; |

| ECMA-142 | Влияние спецификации, функциональной модели и потоков данных на управление базовыми услугами в частных телекоммуникационных сетях; |

| ECMA-143 | Протокол третьего уровня для управления переадресацией вызовов между коммутаторами частных телекоммуникационных сетей; |

| ECMA148 | Идентификация дополнительных услуг в частных телекоммуникационных сетях; спецификация, функциональные модели и информационные потоки; |

| ECMA-155 | Адресация в частных телекоммуникационных сетях; |

| ECMA-156 | Основные процедуры для управления дополнительными услугами, используя протокол keypad в эталонной точке S. |

| ECMA-157 | Протокол управления по D-каналу в эталонной точке S интерфейсами между терминальным оборудованием и частной телекоммуникационной сетью для поддержки идентификации дополнительных услуг. |

| F.60 | Стандарт телексной связи |

| F.69 | Стандарт для телексных адресов |

| F.160 | Стандарт на международную общественную факсную связь |

| F.200 | Стандарт телетекстной связи |

| F.201 | Стандарт для служб межсетевого обмена для телетекста и телекса |

| F.300 | Набор рекомендаций для систем видеотекста |

| F.401 | Стандарт на имена и адреса при передаче сообщений |

| F.410 | Стандарт службы передачи сообщений |

| F.420 | Стандарт для частного обмена сообщениями |

| F.421 | Стандарт для коммуникаций между системами X.400 для обмена частными и телексными сообщениями |

| F.500 | Стандарт международной службы каталогов |

| G.702 | Иерархия цифровых скоростей обмена |

| G.703 | Физические и электрические характеристики цифровых интерфейсов. |

| G.707 | Иерархия частот синхронной передачи двоичной цифровой информации |

| G.708 | Синхронный интерфейс сетевого узла для цифровой передачи данных в широком диапазоне частот следования. |

| G.709 | Структура синхронного мультиплексирования. |

| G.711 | Импульсно-кодовая модуляция (PCM) голосовых частот. |

| G.721 | Адаптивная дифференциальная кодово-импульсная модуляция (ADPCM) для частоты 32 Кбит/с. |

| G.722 | Аудио кодирование в частотном диапазоне 7 кГц для скоростей передачи 64 Кбит/с. |

| G.725 | Системные аспекты использования 7 килогерцного аудио кодека на скоростях передачи 64 Кбит/с. |

| G.728 | CCITT рекомендация для ADPCM при16 Кбит/с (3.1 кГц) |

| H.221 | Структура кадра канала на 64 Кбит/с для аудио и видео приложений. |

| H.231 | Многоточечный контроль для скоростей 64-2048 Кбит/с |

| H.242 | Коммуникационные процедуры, 64-2048 Кбит/с. |

| H.243 | Многоточечные коммуникационные процедуры, 64-2048 Кбит/с. |

| H.261 | Видео кодек для аудио-видео сервиса при p*64 Кбит/с (p=1-30). |

| H.320 | CCITT рекомендации для узкополосных видео-телефонных систем и терминального оборудования со скоростями не более 1920 Кбит/с. Общее описание CODEC. |

| I.110 | Введение и общая структура серии документов “I” для интегрированных цифровых сетей ISDN |

| I.111 | Взаимоотношения с другими рекомендациями, относящимися к ISDN |

| I.112 | Словарь терминов ISDN |

| I.113 | Словарь терминов для широкополосной ISDN |

| I.120 | Интегрированные цифровые сети ISDN |

| I.121 | Широкополосные аспекты ISDN |

| I.122 | Рамки для предоставления услуг в канале, работающем в пакетном режиме |

| I.130 | Метод описания телекоммуникационных услуг, поддерживаемых ISDN и сетевые возможности ISDN |

| I.140 | Методика атрибутов для описания телекоммуникационных услуг ISDN сетевых возможностей ISDN |

| I.141 | Атрибуты сети ISDN |

| I.150 | Характеристики ATM B-ISDN |

| I.200 | Указатель по серии рекомендаций I.200 |

| I.210 | Принципы предоставления телекоммуникационных услуг ISDN и методы их описания |

| I.211 | Аспекты услуг B-ISDN |

| I.220 | Общее динамическое описание базовых телекоммуникационных услуг |

| I.221 | Общие характеристики услуг |

| I.327 | Функциональная архитектура сетей B-ISDN. |

| I.230 | Определение категорий услуг, предоставляемых каналом |

|

Коммутация каналов |

|

| I.231 | Категории схемных услуг, предоставляемых каналом |

| I.231.1 | 64 Кбит/с (структура по 8кбит/с) |

| I.231.2 | 64 Кбит/с (структура по 8кбит/с) с возможностью передачи звуковой информации |

| I.231.3 | 64 Кбит/с (структура по 8кбит/с) для аудио-передачи с полосой 3.1 кГц |

| I.231.4 | 64 Кбит/с (структура по 8кбит/с) попеременный разговор |

| I.231.5 | 2* 64 Кбит/с (структура по 8кбит/с) |

| I.231.6 | 384 Кбит/с (структура по 8кбит/с) |

| I.231.7 | 1536 Кбит/с (структура по 8кбит/с) |

| I.231.8 | 1090 Кбит/с (структура по 8кбит/с) |

|

Коммутация пакетов |

|

| I.232 | Категории пакетных услуг, предоставляемых каналом |

| I.232.1 | Виртуальный вызов и постоянная виртуальная схема |

| I.232.2 | Бессвязная схема |

| I.232.3 | Пользовательская сигнальная система |

| I.233.1 | Услуги передачи кадров (frame relay) в ISDN - передача кадров |

| I.233.2 | Услуги передачи кадров (frame relay) в ISDN - коммутация кадров |

| I.240 | Определение удаленных услуг |

| I.241 | Удаленные услуги, поддерживаемые ISDN |

| I.250 | Определение дополнительных услуг |

| I.251 | Идентификационные коды вспомогательных услуг |

| I.252 | Запрос вспомогательных услуг |

| I.253 | Завершение выполнения вспомогательных услуг |

| I.253.1 | Ожидание запроса вспомогательных услуг |

| I.254 | Вспомогательные услуги для нескольких клиентов |

| I.255.4 | Приоритетное обслуживание |

| I.257 | Передача дополнительной информации |

| I.310 | Принципы работы сети ISDN |

| I.311 | Общие аспекты сети B-ISDN |

| I.312(Q.1201) | Принципы архитектуры интеллектуальных сетей |

| I.320 | Эталонная модель протоколов ISDN |

| I.321 | Эталонная модель протоколов B-ISDN и ее применение |

| I.324 | Архитектура сети ISDN |

| I.325 | Типы эталонных конфигураций соединений в ISDN |

| I.326 | Относительные требования к ресурсам сети |

| I.327 | Функциональная архитектура сети B-ISDN |

| I.328 (Q.1202) | Интеллектуальная сеть - архитектура плоскости услуг |

| I.329 (Q.1203) | Интеллектуальная сеть - архитектура глобальных функций |

| I.330 | Принципы нумерации и адресации в ISDN |

| I.331 (E.164) | Схема нумерации в ISDN |

| I.332 | Принципы нумерации для межсетевых соединений ISDN и сетей с различными схемами нумерации |

| I.333 | Выбор терминала в ISDN |

| I.334 | Принципы связи чисел/субадресов ISDN и сетевых адресов эталонной модели OSI |

| I.335 | Принципы маршрутизации ISDN |

| I.351 (G.821/2) | Рекомендации других серий, связанные c работой сети, для эталонной точки T ISDN |

| I.352 | Объективные характеристики сети, связанные с задержками соединений в ISDN |

| I.361 | Спецификация слоя ATM B-ISDN |

| I.362 | Функциональное описание адаптационного уровня для B-ISDN (AAL). |

| I.363 | Спецификация уровня адаптации (AAL) ATM B-ISDN |

| I.370 | Управление перегрузкой для каналов фрейм-релей ISDN |

| I.410 | Общие аспекты и принципы, связанные с рекомендациями для пользовательского интерфейса ISDN |

| I.411 | Сетевой интерфейс пользователя ISDN - эталонная конфигурация |

| I.412 | Интерфейс пользователя сети ISDN - структура интерфейса возможности доступа |

| I.413 | Интерфейс пользовательской сети B-ISDN |

| I.420 | Базовый сетевой интерфейс пользователя |

| I.421 | Сетевой интерфейс пользователя первичного быстродействия |

| I.430 | Базовый сетевой интерфейс пользователя - спецификация слоя 1 |

| I.431 | Сетевой интерфейс пользователя первичного быстродействия - спецификация уровня 1 |

| I.432 | Сетевой интерфейс пользователя B-ISDN - спецификация физического уровня |

| I.440 (Q.920) | Связной информационный уровень сетевого интерфейса пользователя ISDN общие аспекты |

| I.441 (Q.921) | Сетевой интерфейс пользователя ISDN - спецификация связного информационного уровня |

| I.450 (Q.930) | Сетевой интерфейс пользователя ISDN - уровень 3, общие аспекты |

| I.451 (Q.931) | Спецификация уровня 3 для сетевого интерфейса пользователя ISDN для управления базовыми запросами |

| I.452 (Q.932) | Общие процедуры для управления дополнительными услугами ISDN |

| I.460 | Мультиплексирование, адаптация к скорости передачи и поддержка существующих интерфейсов |

| I.461 (X.30) | Поддержка терминального оборудования (DTE) базирующегося на X.21, X.21бис и X.20бис интегрированными цифровыми сетями (ISDN) |

| I.462 (X.31) | Базовые процедуры для управления дополнительными услугами ISDN |

| I.463 (V.110) | Поддержка ISDN терминального оборудования в пакетном режиме |

| I.464 | Мультиплексирование, адаптация к скорости передачи и поддержка существующих интерфейсов для передачи на скоростях 64 Кбит/с |

| I.465 (V.120) | Поддержка ISDN терминального оборудования с интерфейсами типа V при статистическом мультиплексировании |

| I.470 | Взаимодействие терминальных функций и ISDN |

| I.500 | Общая структура рекомендаций для взаимодействия ISDN |

| I.510 | Определения и общие принципы взаимодействия в ISDN |

| I.511 | Интерфейс уровня 1 для системы ISDN-ISDN |

| I.515 | Обмен параметрами при взаимодействии систем ISDN |

| I.520 | Общие принципы организации для межсетевых взаимодействий в ISDN |

| I.530 | Взаимодействие сетей ISDN и публичных коммутируемых телефонных сетей |

| I.540 (X.321) | Общие приспособления для взаимодействия между сетями ISDN и коммутируемыми публичными телефонными сетями (CSPDN) |

| I.550 (X.325) | Общие приспособления для взаимодействия между сетями ISDN и публичными сетями с пакетным переключением (PSPDN) для целей передачи информации |

| I.560 (U.202) | Требования, предъявляемые к системе ISDN для обеспечения телексных услуг |

| I.601 | Общие принципы работы системы доступа для клиента ISDN и инсталляция клиента |

| I.602 | Использование принципов ISDN при инсталляции клиентов |

| I.603 | Использование принципов работы ISDN для обеспечения доступа |

| I.604 | Использование принципов работы ISDN для обеспечения доступа на первичных скоростях обмена |

| I.605 | Применение принципов статического мультиплексирования при реализации базового доступа к ISDN |

| I.610 | OAM-принципы доступа в B-ISDN |

| ISO 2110 | Передача данных 25-контактный соединитель интерфейса DTE-DCE и распределение его контактов. |

| ISO 2593 | Распределение контактов разъема для высокоскоростного терминального оборудования. |

| ISO 3166 | Коды стран (DCC - Data Country Code). |

| ISO 4902 | Передача данных. 37- и 9-контактные разъемы интерфейса DTE-DCE и распределение контактов. |

| ISO 4903 | Передача данных. 15-контактный разъем интерфейса DTE-DCE и распределение контактов. |

| ISO 8473 | Протокол доступа к сети без непосредственной связи (CLNAP ConnectionLess Network Access Protocol) |

| ISO 8877 | Интерфейсный разъем и назначение контактов для эталонных точек доступа ISDN S и T. |

| ISO 9282-2 | Метод сжатия стационарного изображения |

| ISO 11172-3 | Кодировка движущегося изображения и сопровождающего звука для цифровых систем записи при скоростях передачи 1,5 Мбит/с - Часть 3. Звук. |

| Q.500 | Введение и область применения ISDN |

| Q.512 | Интерфейс коммутатора для доступа клиентов ISDN |

| Q.513 | Интерфейс коммутатора для операций, администрирования и обслуживания |

| Q.521 | Функции интерфейса |

| Q.522 | Цифровой коммутатор. Связи, управление, вспомогательные функции |

| Q.541 | Общая конструкция |

| Q.542 | Конструкция, операции и обслуживание |

| Q.543 | Рабочие характеристики систем ISDN |

| Q.544 | Измерения на коммутаторе ISDN |

| Q.551 | Передающие характеристики цифровых коммутаторов |

| Q.552 | Передающие характеристики 2-х проводных аналоговых интерфейсов |

| Q.553 | Передающие характеристики 4-х проводных аналоговых интерфейсов |

| Q.554 | Передающие характеристики цифровых интерфейсов |

| Q.700-795 | Спецификация сигнальной системы N7. |

| Q.920 | Интерфейс пользователя в сети ISDN, общие аспекты связного уровня. |

| Q.921 | Интерфейс пользователя в сети ISDN, спецификация связного уровня. |

| Q.922 | Спецификация ISDN связного уровня для пакетной передачи данных. |

| Q.930 | Интерфейс пользователя в сети ISDN, слой 3, общие принципы. |

| Q.931 | Интерфейс пользователя в сети ISDN, спецификация слоя 3, базовые процедуры управления. |

| Q.932 | Базовые операции управления дополнительными процедурами в ISDN. |

| Q.933 | Цифровая сигнальная подписная система N1 (DSS1), сигнальные модификации для режима передачи кадров |

| T.4 | Стандарт на факсимильное оборудование группы 3 для передачи документации. |

| T.6 | Схемы кодирования изображения и кодирование функций управления для факсимильного оборудования группы 3. |

| T.81 | Кодирование фотографического изображения. |

| T.411-418 | Открытая архитектура документации (ODA) |

| T.431-433 | Манипуляция документами и протокол передачи DTAM. |

| T.503 | Профайл BTO для передачи факсимильных документов группы 4. |

| T.521 | Коммуникационный профайл BTO для пересылки документов большого объема, базирующейся на методике сессий. |

| T.563 | Терминальные характеристики факсимильного оборудования группы 4. |

| V.24 | Перечень определений цепей связи DTE и DCE (для DTE, работающих с модемами). Этой спецификации соответствуют RS-232-C, RS-449-A. |

| V.28 | Электрические характеристики несимметричных цепей интерфейса, работающего с биполярными токовыми сигналами. |

| X.3 | Спецификация ПАД для общественных сетей (X.25) |

| X.20 | DTE-DCE интерфейс старт-стопной передачи данных по сетям общего пользования |

| X.21 | DTE-DCE интерфейс для синхронной передачи данных по сетям общего пользования. Определяет физические характеристики и процедуры управления. |

| X.21бис | Использование DTE, рассчитанного на сопряжение с синхронными модемами, удовлетворяющими рекомендациям серии V в сетях обмена данными общего пользования |

| X.22 | Мультиплексный интерфейс DTE-DCE для классов обслуживания абонентов 3-6; |

| X.24 | Перечень определений цепей интерфейса DTE-DCE. Определяет функции цепей передачи данных, управления и синхронизации. |

| X.25 | Протокол пакетного уровня для интерфейса DTE-DCE и терминалов, подключенных к общественным сетям. |

| X.26 | Электрические характеристики несимметричных двухполюсных цепей, предназначенных для общего использования в устройствах передачи данных (V.10). |

| X.27 | Электрические характеристики симметричных цепей, предназначенных для устройств передачи информации с сетях общего пользования (V.11). |

| X.28 | Интерфейс DTE-DCE для старт-стопного режима работы терминального оборудования, работающего в общественных сетях с использованием ПАД. |

| X.29 | Процедуры обмена управляющей информацией и данными между ПАД и DTE или другим ПАД (пакетный ассемблер-дизассемблер). |

| X.31 | Поддержка терминального оборудования, работающего в пакетном режиме (ISDN). |

| X.32 | Интерфейс DTE-DCE для терминалов, работающих в пакетном режиме и связанных с коммутируемой телефонной сетью общего пользования. |

| X.75 | Терминальные управляющие процедуры и системы передачи данных для международных межсетевых обменов. |

| X.121 | Схема нумерации для общественных информационных сетей |

| X.150 | Испытательные шлейфы DTE и DCE для сетей обмена данными общего пользования. |

| X.200 | Эталонная модель соединения открытых систем для приложений. |

| X.208 | CCITT-версия OSI ASN.1 |

| X.209 | Версия OSI ASN.1 базовых правил кодирования (BER) |

| X.210 | Рекомендации по сервису в открытых системах на связном уровне. |

| X.211 | Физическое определение услуг в OSI для CCITT-приложений |

| X.212 | Определения услуг информационных каналов в OSI для CCITT-приложений |

| X.213 | Определения сетевых услуг для связей между открытыми системами. |

| X.214 | Определение транспортных услуг связи открытых систем для приложений CCITT. |

| X.215 | Определение сессий для связанных открытых систем. |

| X.216 | Описание процедур презентации для связанных открытых систем. |

| X.217 | Описание процедуры управления для связанных открытых систем. |

| X.218 | CCITT-эквивалент ISO 9066-1: Надежная пересылка текстов |

| X.219 | Удаленные операции: модель, нотация и описание услуг. |

| X.223 | Использование X.25 для обеспечения сетевой связи в режиме OSI |

| X.224 | Спецификация транспортного протокола связи открытых систем для приложений CCITT. |

| X.225 | Спецификация протокола сессий для связанных открытых систем. |

| X.226 | Протокол презентаций для связанных открытых систем. |

| X.227 | Спецификация протокола управления для связанных открытых систем. |

| X.228 | Надежная передача данных, спецификация протокола. |

| X.229 | Удаленные операции: спецификация протокола. |

| X.237 | Определения передачи, одновременности и служб восстановления для связанных открытых систем. |

| X.247 | Спецификация передачи, одновременности и служб восстановления для связанных открытых систем. |

| X.400 | Система обработки сообщений: системная модель, элементы сервиса. |

| X.401 | Система обработки сообщений: базовые элементы сервиса и опционные пользовательские возможности. |

| X.402 | Стандарт для пересылки сообщений |

| X.403 | CCITT-система работы с сообщениями: Проверка сохранности |

| X.407 | Абстрактные описания услуг |

| X.408 | Система обработки сообщений: правила преобразования кодированной информации. |

| X.409 | Система обработки сообщений: синтаксис и нотация презентационных пересылок. |

| X.410 | Система обработки сообщений: удаленные операции и надежный сервер пересылок. |

| X.411 | Система обработки сообщений: уровень передачи сообщений. |

| X.413 | Запоминание сообщений: абстрактные определения услуг |

| X.419 | Спецификации протоколов |

| X.420 | Система обработки сообщений: уровень обмена сообщениями между пользователями сети. |

| X.430 | Система обработки сообщений: протокол доступа для терминалов телетекста. |

| X.500 | Стандарт на каталоги, базирующийся на OSI (RFC 1279, 1275, 1274) |

| X.509 | CCITT-каталоги: Система идентификации |

| X.511 | Абстрактные описания услуг |

| X.519 | Спецификации протоколов |

| X.520 | Некоторые типы атрибутов |

| X.521 | Для определенных классов объектов |

| Z.100-104 | SDL (Specification and Description Language) язык описания и спецификаций |

/p>

RSVP в ЭВМ и маршрутизаторе

Рисунок 4.4.9.6.1. RSVP в ЭВМ и маршрутизаторе

1. Потоки данных

RSVP определяет сессию как поток данных с определенным местом назначения и заданным транспортным протоколом. Каждая сессия является совершенно независимой.

Сессия RSVP описывается тремя параметрами: DestAddress, ProtocolId [, DstPort]. DestAddress – IP-адрес места назначения информационных пакетов (уникаст или мультикаст). ProtocolId – идентификатор IP протокола. Опционный параметр DstPort – обобщенный порт места назначения, т.е., еще одна точка демультиплексирования на транспортном или прикладном уровне. DstPort может быть определено полем порта места назначения UDP/TCP.

Заметим, что, строго говоря, не обязательно включать в описание сессии DstPort, когда DestAddress является мультикастным, так как различные сессии могут всегда иметь различные мультикаст-адреса. Однако, DstPort необходим для того, чтобы разрешить более одной уникаст-сессии для одной и той же ЭВМ-получателя.

Для уникастной передачи может быть один получатель, но много отправителей; RSVP может выполнить резервирование для передачи много_точек -> одна_точка.

2. Модель резервирования

Простой запрос резервирования RSVP состоит из "flowspec" (спецификация потока) и "filter spec" (спецификация фильтра); эта комбинация называется "описателем потока". Спецификация flowspec определяет желательное значение QoS. Спецификация фильтра в сочетании со спецификацией сессии определяют тип набора пакетов. Спецификация flowspec используется для задания параметров диспетчеров в узлах, через которые транспортируется поток, а спецификация фильтра – для определения параметров классификатора пакетов. Информационные пакеты, адресованные конкретной сессии, но не удовлетворяющие какой-либо спецификации фильтра обрабатываются без гарантий обеспечения оговоренного QOS.

Спецификация flowspec в запросе резервирования включает в себя значение класса услуг и два набора параметров:

"Rspec”, который определяет желательное значение QoS, и

"Tspec", который описывает информационный поток.

Форматы и содержимое Tspecs и Rspecs определяются общими моделями обслуживания [RFC-2210] и обычно недоступны для RSVP. Конкретный формат спецификации фильтра зависит от того, используется IPv4 или IPv6. Например, спецификация фильтра может использоваться для выделения некоторых составных частей информационного потока, осуществляя отбор с учетом полей пакетов прикладного уровня. В интересах упрощения в описываемом стандарте RSVP спецификация фильтра имеет довольно ограниченную форму: IP-адрес отправителя и, опционно, номер порта SrcPort (UDP/TCP).

Так как номера портов UDP/TCP используются для классификации пакетов, каждый маршрутизатор должен уметь анализировать эти поля. Это вызывает потенциально три проблемы.

Необходимо избегать IP-фрагментации потока данных, для которого желательно резервирование ресурсов. Документ [RFC-2210] специфицирует процедуру вычисления минимального MTU для приложений, использующих средства RSVP.

IPv6 вводит переменное число Internet заголовков переменной длины перед транспортным заголовком, увеличивая трудность и стоимость классификации пакетов. Эффективная классификация информационных пакетов IPv6 может быть достигнута путем использования поля метки потока заголовка IPv6.

IP-уровень безопасности как для IPv4, так и IPv6 может шифровать весь транспортный заголовок, скрывая номера портов промежуточных маршрутизаторов.

Сообщения RSVP, несущие запросы резервирования, исходят со стороны получателя и направляются отправителю информации. В каждом промежуточном узле запрос резервирования запускает две процедуры:

A. Резервирование канала

Процесс RSVP проходит стадии проверки допуска и политики. Если какой-либо тест не прошел, резервирование отвергается и посылается сообщение об ошибке. Если все тесты прошли успешно, узел устанавливает классификатор пакетов, для того чтобы отбирать пакеты, указанные в спецификации фильтра. Далее устанавливается контакт с соответствующим канальным уровнем для получения желательного QoS, заданного в flowspec.

Для простой выделенной линии, желаемый QoS будет получен с помощью диспетчера пакетов в драйвере канального уровня. Если технология канального уровня поддерживает свои средства управления QoS, тогда RSVP должен согласовать с канальным уровнем получение требуемого QoS.

Б. Переадресация запроса назад

Запрос резервирования посылается от получателя отправителю (или отправителям) данных. Запрос резервирования, который переадресуется узлом дальше может отличаться от того, который он получил по двум причинам. Механизм управления трафиком модифицирует flowspec от узла к узлу. Что более важно, запросы резервирования, поступающие от получателей мультикастинг-дерева должны объединяться по мере продвижения процесса резервирования в направлении отправителя данных.

Когда получатель данных отправляет запрос резервирования, он может запросить также присылку сообщения, подтверждающего резервирование. Процесс резервирования распространяется от получателей к отправителям, от узла к узлу. В каждом узле требования резервирования объединяются и сопоставляются с имеющимися возможностями. Это продолжается до тех пор, пока запрос не достигнет отправителя или пока не возникнет конфликт перегрузки. В результате получатель данных, направивший запрос резервирования, получит сообщение об успехе или ошибке.

Базовая модель резервирования RSVP является однопроходной: получатель посылает запрос резервирования вдоль мультикастинг-дерева отправителю данных и каждый узел по пути воспринимает или отвергает этот запрос. RSVP поддерживает улучшенную версию однопроходного варианта алгоритма, известного под названием OPWA (One Pass With Advertising) [OPWA95]. С помощью OPWA управляющие пакеты RSVP, посланные вдоль маршрута для сбора данных, которые могут быть использованы для предсказания значения QoS маршрута в целом. Результаты доставляются протоколом RSVP в ЭВМ получателя. Эти данные могут позднее служить для динамической адаптации соответствующих запросов резервирования.

3. Стили резервирования

Запрос резервирования включает в себя набор опций, которые в совокупности называются стилем.

Одна опция резервирования определяет способ резервирования различными отправителями в пределах одной сессии.

Другая опция резервирования контролирует выбор отправителей. В одних случаях каждому отправителю ставится в соответствие определенная спецификация фильтра, в других – таких спецификаций не требуется вовсе. В настоящее время определены следующие стили:

Стиль WF (Wildcard-Filter)

Стиль WF использует опции: "разделенного" резервирования и произвольного выбора отправителя ("wildcard"). Таким образом, резервация со стилем WF создает резервирование, которое делится между потоками всех отправителей. Это резервирование может рассматриваться как общая “труба", чей размер равен наибольшему из ресурсных запросов от получателей, и не зависит от числа отправителей. Стиль резервирования WF передается в направлении отправителей и автоматически распространяется на новых отправителей при их появлении.

Символически можно представить запрос резервирования стиля WF как:

WF( * {Q}),

где звездочка представляет произвольную подстановку при выборе отправителя, а Q – спецификация flowspec

Стиль FF (Fixed-Filter)

Стиль FF использует опции: "четкое" (distinct) резервирование и "явный" (explicit) выбор отправителя. Таким образом, простой запрос со стилем FF создает точно заданное резервирование для информационных пакетов от определенного отправителя, без совместного использования ресурса с другими отправителями в пределах одной и той же сессии. Символически простой запрос резервирования FF можно представить как:

FF(S{Q}),

где S – выбранный отправитель, а Q – соответствующая спецификация flowspec; эта пара параметров образуют дескриптор потока. RSVP позволяет применение нескольких простых стилей резервирования FF одновременно, при этом формируется список дескрипторов потоков:

FF(S1{Q1}, S2{Q2}, ...)

Полное резервирование в канале для данной сессии характеризуется суммой Q1, Q2, ... для всех отправителей, куда посланы запросы.

Стиль SE (Shared Explicit)

Стиль SE использует опции: "разделенное” (shared) резервирование и "явный" (explicit) выбор отправителя. Таким образом, стиль резервирования SE формирует одно резервирование, которое совместно используется несколькими отправителями. В отличие от стиля WF, SE позволяет получателю непосредственно специфицировать набор отправителей. Запрос резервирования SE, содержащий flowspec Q и список отправителей S1, S2, ... можно представить в символьной форме как:

SE((S1,S2,...){Q} )

Разделенное резервирование, выполненное с применением стилей WF и SE, пригодно для мультикастных приложений, где несколько источников данных редко осуществляют передачу одновременно. Пакетная передача голоса может служить примером разделенного резервирования, так как лишь ограниченное число людей говорят одновременно. Каждый получатель может направить запрос резервирования WF или SE на удвоенную полосу пропускания, необходимую одному отправителю, позволяя тем самым говорить обоим партнерам одновременно. С другой стороны стиль FF, который осуществляет четкое резервирование для потоков отдельных отправителей, подходит для передачи видеосигналов.

Правила RSVP не позволяют объединять разделенные резервирования с четкими резервированиями, так как эти модели абсолютно несовместимы. Не допускается также объединение явного и произвольного (wildcard) выбора отправителей, так как это может вызвать предоставление незаказанных услуг получателю, который указал тип услуг явно. Таким образом, стили WF, SE и FF не совместимы.

Можно моделировать эффект WF резервирования, используя стиль SE. Когда приложение запрашивает WF, процесс RSVP получателя может использовать местный статус для выполнения эквивалентного резервирования SE, которое в явном виде перечисляет всех отправителей. Однако резервирование SE вынуждает классификатор пакетов в каждом узле в явном виде выбрать каждого отправителя из списка, в то время как WF позволяет классификатору пакетов осуществить произвольный выбор отправителя и порта с помощью "wild card".

Когда список отправителей велик, стиль резервирования WF обеспечивает значительно меньшие издержки, чем SE.

4. Примеры стилей

На Рисунок 4.4.9.6.2. показан пример маршрутизатора с двумя входными интерфейсами IА и IБ, через которые проходят входные потоки, и двумя выходными интерфейсами IВ и IГ, через которые осуществляется переадресация входных потоков. Пусть существует три отправителя S1 (S2 и S3), подключенные к интерфейсам IА и IБ, соответственно. Имеется три получателя R1 (R2 и R3), которые маршрутизированы через выходные интерфейсы IВ и IГ, соответственно. Будем также предполагать, что интерфейс IГ подключен к широковещательной сети, а R2 и R3 достижимы через разные маршрутизаторы, не показанные на рисунке.

Здесь нужно специфицировать мультикастные маршруты в пределах узла, отображенного на Рисунок 4.4.9.6.2. Предположим сначала, что информационные пакеты от каждого из отправителей Si, показанных на рисунке, маршрутизованы на оба выходных интерфейса. При этих предположениях на рисунках 4.4.9.6.3, 4.4.9.6.4 и 4.4.9.6.5 проиллюстрированы стили резервирования WF, FF и SE, соответственно.

Схема для иллюстрации методики составления маршрутных таблиц g g g- Маршрутизаторы

Рисунок 4.4.11.2 Схема для иллюстрации методики составления маршрутных таблиц.

g1, g2, g3 - Маршрутизаторы

Примитивная таблица маршрутизации для приведенного примера может иметь вид (для маршрутизатора g2):

Сеть-адресат |

Маршрут к этой сети |

193.0.0.0 |

Прямая доставка |

193.148.0.0 |

Прямая доставка |

192.0.0.0 |

Через адрес 193.0.0.1 |

192.166.0.0 |

Через адрес 193.148.0.7 |

Заметно сокращает размер маршрутной таблицы маршруты по умолчанию. В этой схеме сначала ищется маршрут в таблицах, а если он не найден, пакет посылается в узел, специально выбранный для данного случая. Так, когда имеется только один канал за рубеж, неудачный поиск в таблице маршрутов по России означает, что пакет следует послать по этому каналу и пусть там с ним разбираются. Маршруты по умолчанию используются обычно тогда, когда маршрутизатор имеет ограниченный объем памяти или по какой-то иной причине не имеет полной таблицы маршрутизации. Маршрут по умолчанию может помочь реализовать связь даже при ошибках в маршрутной таблице. Это может не иметь никаких последствий для малых сетей, но для региональных сетей с ограниченной пропускной способностью такое решение может повлечь серьезные последствия. Экономия на памяти для маршрутных таблиц – дурной стиль, который не доведет до добра. Например, из-за такого рода ошибки довольно долго пакеты из Ярославля в Москву шли через США, я уже не говорю о случае, когда машины, размещенные в соседних комнатах Президиума РАН, вели обмен через Амстердам (правда, это было достаточно давно). Алгоритм выбора маршрута универсален и не зависит от протокола маршрутизации, который используется лишь для формирования маршрутной таблицы. Описание алгоритма выбора маршрута представлено ниже:

Извлечь IP-адрес (ID) места назначения из дейтограммы.

Вычислить IP-адрес сети назначения (IN)

IF INсоответствует какому-либо адресу локальной сети, послать дейтограмму по этому адресу;

else if in присутствует в маршрутной таблице, то послать дейтограмму к серверу, указанному в таблице;

else if описан маршрут по умолчанию, то послать дейтограмму к этому серверу;

else выдать сообщение об ошибке маршрутизации.

Если сеть включает в себя субсети, то для каждой записи в маршрутной таблице производится побитная операция для ID и маски субсети. Если результат этой операции совпадет с содержимым адресного поля сети, дейтограмма посылается серверу субсети. На практике при наличии субсетей в маршрутную таблицу добавляются соответствующие записи с масками и адресами сетей.

Одна из базовых идей маршрутизации заключается в том, чтобы сконцентрировать маршрутную информацию в ограниченном числе (в идеале в одном) узловых маршрутизаторов-диспетчеров. Эта замечательная идея ведет к заметному увеличению числа шагов при пересылке пакетов. Оптимизировать решение позволяет backbone (опорная сеть), к которой подключаются узловые маршрутизаторы. Любая as подключается к backbone через узловой маршрутизатор.

"Прозрачные" backbone не работают с адресами класса С (все объекты такой сети должны иметь один адрес, а для c-класса число объектов слишком ограничено). "Прозрачные" мосты трудно диагностировать, так как они не следуют протоколу ICMP (команда ping не работает, в последнее время такие объекты снабжаются snmp-поддержкой). За то они позволяют перераспределять нагрузку через несколько маршрутизаторов, что невозможно для большинства протоколов.

Схема оборудования радиоканала передачи данных

Рисунок 3.3.3. Схема оборудования радиоканала передачи данных

Схемы соединения радиомодемов и традиционных модемов совершенно идентичны (см. Рисунок 3.3.4).

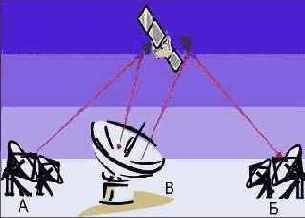

Схема подключения к Интернет подвижных объектов

Рисунок 4.4.11.6. Схема подключения к Интернет подвижных объектов

Когда к локальной сети подключается новый пользователь (непосредственно физически или через модем сотовой телефонной сети), он должен там зарегистрироваться. Процедура регистрации включает в себя следующие операции:

Каждый внешний агент периодически широковещательно рассылает пакет-сообщение, содержащее его IP-адрес. "Вновь прибывшая ЭВМ" может подождать такого сообщения или сама послать широковещательный запрос наличия внешнего агента.

Мобильный пользователь регистрируется внешним агентом, сообщая ему свой IP- и MAC-адрес, а также некоторые параметры системы безопасности.

Внешний агент устанавливает связь с LAN постоянной приписки зарегистрированного мобильного пользователя, сообщая необходимую адресную информацию и некоторые параметры аутентификации.

Домашний агент анализирует параметры аутентификации и, если все в порядке, процедура установления связи будет продолжена.

Когда внешний агент получает положительный отклик от домашнего агента, он сообщает мобильной ЭВМ, что она зарегистрирована.

Когда пользователь покидает зону обслуживания данной LAN или MAN, регистрация должна быть анулирована, а ЭВМ должна быть автоматически зарегистрирована в новой зоне. Когда посылается пакет мобильному пользователю, "домашняя LAN", получив его, маршрутизирует пакет внешнему агенту, зарегистрировавшему данного пользователя. Этот агент переправит пакет адресату.

Процедуры переадресации выполняются с привлечением технологии IP-туннелей. Домашний агент предлагает отправителю посылать пакеты непосредственно внешнему агенту области, где зарегистрирована подвижная ЭВМ. Существует много вариантов реализации протокола с разным распределением функций между маршрутизаторами и ЭВМ. Существуют схемы и временным выделением резервного IP-адреса подвижному пользователю. Международный стандарт для решения проблемы работы с подвижными пользователями пока не разработан.

В локальных или корпоративных сетях иной раз возникает необходимость разослать некоторую информацию всем остальным ЭВМ-пользователям сети (штормовое предупреждение, изменение курса акций и т.д.).

Отправителю достаточно знать адреса всех N заинтересованных пользователей и послать им соответствующее сообщение. Данная схема крайне не эффективна, ведь обычная широковещательная адресация предлагает решение в N раз лучше с точки зрения загрузки сети (посылается одно а не N сообщений). Широковещательная адресация сработает, если в локальной сети нет маршрутизаторов, в противном случае широковещательные адреса МАС-типа заменяются на IP-адреса (что, впрочем, не слишком изящное решение) или применяется мультикастинг адресация. Маршрутизация для мультикастинга представляет собой отдельную задачу. Ведь здесь надо проложить маршрут от отправителя к большому числу получателей. Традиционные методы маршрутизации здесь применимы, но до крайности не эффективны. Здесь для целей выбора маршрута можно с успехом применить алгоритм "расширяющееся дерево" (spanning tree; не имеет циклических структур). Когда на вход маршрутизатора приходит широковещательный пакет, он проверяет, является ли интерфейс, через который он пришел, оптимальным направлением к источнику пакета. Если это так, пакет направляется через все внешние интерфейсы кроме того, через который он пришел. В противном случае пакет игнорируется (так как скорее всего это дубликат). Этот алгоритм называется Reverse Path Forwarding (переадресация в обратном направлении). Пояснение работы алгоритма представлено на Рисунок 4.4.11.7 (прямоугольниками на Рисунок обозначены маршрутизаторы). Секция I характеризует топологию сети. Справа показано дерево маршрутов для маршрутизатора I (sink tree). Секция III демонстрирует то, как работает алгоритм Reverse Path Forwarding. Сначала I посылает пакеты маршрутизаторам B, F, H, J и L. Далее посылка пакетов определяется алгоритмом.

Схема подключения объектов через радио-бриджи с помощью всенаправленной антенны

Рисунок 3.3.5. Схема подключения объектов через радио-бриджи с помощью всенаправленной антенны

Все соединяемые объекты (А, Б, В, и Г) должны быть оснащены радио-бриджами. Такая схема подключения эквивалентна с одной стороны кабельному сегменту ethernet, так как в любой момент времени возможен обмен лишь между двумя объектами; с другой стороны радио-бриджи А, Б, В и Г логически образуют много портовый бридж (или переключатель), что исключает загрузку локальных сетей объектов “чужими” пакетами. Модификации таких схем связи позволяют строить телекоммуникационные системы по схеме сотовых телефонных сетей.

При построении каналов на основе радиорелейных систем или радио-бриджей следует учитывать возможность их взаимного влияния (см. Рисунок 3.3.6). Проектируя такие каналы в городе и используя направленные параболические антенны, нужно учитывать возможные помехи от зданий и профиля местности. Направленная антенна с площадью А обеспечивает усиление сигнала:

Схема подключения радио-модемов

Рисунок 3.3.4. Схема подключения радио-модемов

Кроме уже указанных примеров перспективным полем применения радиомодемов могут стать “подвижные ЭВМ”. Сюда следует отнести и ЭВМ бизнесменов, клиентов сотовых телефонных сетей, и все случаи, когда ЭВМ по характеру своего применения подвижна, например, медицинская диагностика на выезде, оперативная диагностика сложного электронного оборудования, когда необходима связь с базовым отделением фирмы, геологические или геофизические исследования и т.д. Радиомодемы позволяют сформировать сеть быстрее (если не считать времени на аттестацию оборудования, получение разрешения на выбранную частоту и лицензии на использование данного направления канала). В этом случае могут стать доступными точки, лишенные телефонной связи (что весьма привлекательно для условий России). Подключение объектов к центральному узлу осуществляется по звездообразной схеме. Заметное влияние на конфигурацию сети оказывает ожидаемое распределение потоков информации. Если все объекты, подключенные к узлу, примерно эквивалентны, а ожидаемые информационные потоки не велики, можно в центральном узле обойтись простым маршрутизатором, имеющим достаточное число последовательных интерфейсов.

Применение радио-бриджей особенно выигрышно для организаций, имеющих здания, отстоящие друг от друга на несколько километров. Возможно использование этих средств связи и для подключения к сервис-провайдеру, когда нужны информационные потоки до 2 Мбит/с (например, для проведения видео конференций). Если расстояния не велики (

Схема подключения сервера к переключателю

Рисунок 4.1.1.4.6 Схема подключения сервера к переключателю

При использовании в сети большого числа мостов и/или переключателей может сформироваться топология связей, когда от одного сегмента к другому пакет может попасть более чем одним путем (см. Рисунок 4.1.1.4.7). Приведенная на рисунке схема неработоспособна и некоторые связи должны быть ликвидированы. В данном примере проблема может быть решена удалением мостов BR-2 и BR-3 или разрывом связей, помеченных символом “X”.

Проблему ликвидации связей, способных привести к зацикливанию, решает протокол STP (Spanning Tree Protocol; алгоритм предложен Пёлманом в 1992 году), который автоматически блокирует некоторые соединения, а в случае недоступности основного пути открывает эти заблокированные соединения, обеспечивая высокую надежность сети. STP является частью протокола мостов IEEE 802.1d.

При использовании протокола STP каждой связи присваивается при конфигурации определенный вес (чем меньше, тем выше приоритет). Мосты периодически рассылают специальные сообщения (BPDU - Bridge Protocol Data Unit), которые содержат коды их уникальных идентификаторов, присвоенные им при изготовлении. Мост или переключатель с наименьшим значением такого кода становится корневым ("корень дерева"). Затем выявляется наикратчайшее расстояние от корневого моста/переключателя до любого другого моста в сети. Граф, описывающий дерево наикратчайших связей, и является "расширяющимся деревом". Такое дерево включает все узлы сети, но необязательно все мосты/переключатели. Этот алгоритм функционирует постоянно, отслеживая все топологические изменения.

Современные мосты позволяют создавать виртуальные субсети (VLAN), увеличивающие сетевую безопасность. VLAN позволяет ограничить зону распространения широковещательных пакетов, улучшая эксплуатационные характеристики сети в целом.

Схема реализации nfs-системы клиент-сервер

Рисунок 4.5.16.1. Схема реализации nfs-системы клиент-сервер

RPC (Remote Procedure Call, RFC-1057) процедура, разработанная SUN microsystem, в настоящее время используется практически во всех системах, базирующихся на UNIX. RPC - это программа, которая реализует вызов удаленных подпрограмм, способствуя построению распределенных программ. Она позволяет программе, называемой клиентом, послать сообщение серверу. Далее программа-клиент ожидает сообщения-отклика. RPC работает совместно с универсальной системой представления внешней информации XDP (External Data Representation). Сообщение запрос содержит параметры, которые определяют, что должно быть сделано на удаленной ЭВМ. В свою очередь отклик несет в себе информацию о результатах выполнения запроса.

RPC может работать как на TCP, так и UDP транспортных уровнях. Использование RPC-техники упрощает программирование, так как не требует написания сетевых программ. Если используется протокол UDP, все что связано с обработкой тайм-аутов, повторных пересылок и пр. спрятано в внутри системных RPC-модулей. Формат RPC-запроса для UDP-версии показан на Рисунок 4.5.16.2.

Схема сетевого моста

Рисунок 4.1.1.4.2. Схема сетевого моста

Мост является активным устройством, которое способно адаптироваться к изменениям в окружающей сетевой среде. При этом пакеты, отправленные из сегмента А и адресованные устройству, которое подключено к этому же сегменту, никогда не попадут в сегмент Б и наоборот. Через мост проходят лишь пакета, отправленные из сети А в Б или из Б в А.

Функцию моста с определенными скоростными ограничениями может выполнять и обычная ЭВМ, имеющая два сетевых интерфейса и соответствующее программное обеспечение. Мосты при разумном перераспределении серверов и рабочих станций по сетевым сегментам позволяют выровнять и даже эффективно снизить среднюю сетевую загрузку. Когда на один из входов моста приходит пакет, производится сравнение адреса получателя с содержимым внутренней базы данных. Если адрес в базе данных отсутствует, мост посылает широковещательный запрос в порт, противоположный тому, откуда получен данный пакет с целью выяснения местоположения адресата. Понятно, что появление в субсетях a и Б двух объектов с идентичными адресами ни к чему хорошему не приведет. При поступлении отклика вносится соответствующая запись в базу данных. Параллельно анализируется и адрес отправителя и, если этот адрес в базе данных отсутствует, производится его запись в банк адресов соответствующего порта. В базу данных записывается также время записи адреса в базу данных. Содержимое базы данных периодически обновляется. К любой подсети может вести несколько путей, но для нормальной работы мостов и переключателей все пути кроме одного должны быть заблокированы. Функциональная схема работы моста показана на Рисунок 4.1.1.4.3. Сети, между которыми включается мост, не обязательно должны работать согласно идентичным протоколам. Возможны мосты между Ethernet и Token Ring или между Ethernet и ATM.

Схема сетевого повторителя

Рисунок 4.1.1.4.1 Схема сетевого повторителя

Все входы/выходы повторителя с точки зрения пакетов эквивалентны. Если повторитель многовходовый, то пакет пришедший по любому из входов будет ретранслирован на все остальные входы/выходы повторителя. Чем больше кабельных сегментов объединено повторителями, тем больше загрузка всех сегментов. При объединении нескольких сегментов с помощью повторителя загрузка каждого из них становится равной сумме всех загрузок до объединения. Это справедливо как для коаксиальных кабельных сегментов, так и для повторителей, работающих со скрученными парами (хабы - концентраторы). Некоторые повторители контролируют наличие связи между портом и узлом (link status), регистрируют коллизии и затянувшиеся передачи (jabber – узел осуществляет передачу дольше, чем это предусмотрено протоколом), выполняют согласование типа соединения (autonegotiation). В этом случае они обычно снабжены SNMP-поддержкой.