Сообщение Finished

Сообщение finished всегда посылается немедленно после сообщения изменения шифровой спецификации, чтобы верифицировать процессы ключевого обмена и аутентификации. Существенно, чтобы сообщение об изменении шрифтовой спецификации было получено между другими сообщениями диалога и сообщением Finished.

Сообщение finished является первым, защищенным с использованием только что согласованных алгоритмов, ключей и секретных кодов. Получатели сообщений finished должны верифицировать корректность содержимого. Раз партнер послал свое сообщение Finished и получил корректное сообщение от другой стороны, он может начать посылать и получать через данное соединение прикладные данные.

struct { opaque verify_data[12];} Finished;

| verify_data |

PRF(master_secret, finished_label, MD5(handshake_messages) + SHA1(handshake_messages)) [0..11]; |

| finished_label |

Для сообщений Finished, посланных клиентом, это строка "client finished". Для сообщений Finished, посланных сервером, это строка "server finished". |

| handshake_messages | Все данные от сообщений диалога до этого сообщение (но не включительно). Это единственные данные, видимые на уровне диалога, они не включают заголовки уровня записей. Это соединение всех структур диалога, определенных в 7.4. |

Если в соответствующей точке диалога за сообщением finished не следует сообщение об изменении шифровой спецификации, это считается фатальной ошибкой.

Хэши, содержащиеся в сообщениях finished, посланных серверам, включает в себя Sender.server; а посланные клиентом содержат Sender.client. Значение handshake_messages включает все сообщения диалога, начиная с hello клиента и вплоть до (но не включая) это сообщение finished. Здесь могут быть отличия от handshake_messages из раздела 7.4.8, так как сюда может входить сообщение верификации сертификата. Следует также иметь в виду, что, handshake_messages для сообщения finished, посланного клиентом, будет отличаться от посланного сервером, так как второе, включает первое.

Сообщения об изменении шифровой спецификации, уведомления и любые другие типы записей не являются сообщениями диалога и не включаются в вычисления хэшей. В хэши диалога не включаются также сообщения запроса Hello Request.

Сообщение ключевого обмена сервера

Это сообщение будет послано немедленно после сообщения сертификата сервера (или сообщения server hello, если это анонимное согласование параметров).

Сообщение ключевого обмена сервера посылается сервером только когда сообщение сертификата сервера (если послано) не содержит достаточно данных, чтобы позволить клиенту осуществлять обмен предмастерными секретными кодами (premaster secret). Это верно для следующих методов обмена ключами:

RSA_EXPORT (если открытый ключ в сертификате длиннее, чем 512 бит)

DHE_DSS

DHE_DSS_EXPORT

DHE_RSA

DHE_RSA_EXPORT

DH_anon

Нелегально посылать сообщение ключевого обмена сервера для следующих методов пересылки ключей:

RSA

RSA_EXPORT (когда открытый ключ в сертификате сервера короче чем или равен 512 бит)

DH_DSS

DH_RSA

Это сообщение передает криптографическую информацию, чтобы позволить клиенту оперировать с premaster секретным кодом: либо общедоступный ключ RSA, чтобы зашифровать предмастерный секретный код, либо общедоступный ключ Diffie-Hellman, с помощью которого клиент может завершить обмен ключами.

В качестве дополнительных определены наборы CipherSuites TLS, которые включают в себя новые алгоритмы обмена ключами. Сервер пошлет сообщение обмена ключами тогда и только тогда, когда тип сертификата, ассоциированный с алгоритмов обмена ключами, не предоставил достаточно информации клиенту, чтобы осуществить пересылку предмастерного секретного кода.

Согласно настоящему закону США об экспорте, модули RSA больше 512 бит не могут использоваться для ключевого обмена в программах, экспортируемых из США. Более длинные ключи RSA, зашифрованные в сертификатах, могут быть использованы для подписи более коротких ключей RSA в случае метода ключевого обмена RSA_EXPORT.

Структура этого сообщения:

enum { rsa, diffie_hellman } KeyExchangeAlgorithm;

struct { opaque rsa_modulus<1..2^16-1>; opaque rsa_exponent<1..2^16-1>;} ServerRSAParams;

| rsa_modulus | Модуль временного RSA-ключа сервера. |

| rsa_exponent | Общедоступный показатель временного RSA-ключа сервера. |

struct { opaque dh_p<1..2^16-1>;

| opaque dh_g<1..2^16 | 1>; |

| opaque dh_Ys<1..2^16 | 1>;} ServerDHParams; /* Временные DH параметры */ |

| dh_p | Простой модуль, используемый для операции Diffie-Hellman. |

| dh_g | Генератор, используемый для операции Diffie-Hellman. |

| dh_Ys | Общедоступное значение (gX mod p) метода Diffie-Hellman для сервера. |

| case diffie_hellman: | |

| ServerDHParams params; | |

| Signature signed_params; | |

| case rsa: | |

| ServerRSAParams params; | |

| Signature signed_params; }; | |

| } ServerKeyExchange; |

| Params | Параметры ключевого обмена сервера. |

| signed_params | Для не анонимных ключевых обменов, хэш соответствующих значений параметров с подписью, согласованной с примененным хэшем. |

| md5_hash | MD5(ClientHello.random + ServerHello.random + ServerParams); |

| sha_hash | SHA(ClientHello.random + ServerHello.random + ServerParams); |

select (SignatureAlgorithm)

| { case anonymous: struct { }; | |

| case rsa: | |

| digitally-signed struct | |

| { | |

| opaque md5_hash[16]; | |

| opaque sha_hash[20]; | |

| }; | |

| case dsa: | |

| digitally-signed struct { | |

| opaque sha_hash[20]; | |

| }; | |

| } Signature; |

Сообщение обмена ключами клиента

Это сообщение посылается клиентом всегда. За ним непосредственно следует сообщение сертификата клиента, если оно посылается. В противном случае оно будет первым сообщением, посылаемым клиентом после получения сообщения сервера hello done.

С помощью этого сообщения устанавливается предмастерный секретный код, либо путем прямой передачи его, зашифровав с применением RSA, либо с помощью передачи параметров Diffie-Hellman, которые позволят каждой из сторон согласовать применение одного и того же предмастерного секретного кода. Когда в качестве метода передачи ключей использован DH_RSA или DH_DSS, запрашивается сертификация клиента, и клиент может откликаться посылкой сертификата, который содержит общедоступный ключ Diffie-Hellman, чьи параметры (группа и генератор) соответствуют, специфицированным в сертификате сервера. Это сообщение не содержит никаких других данных.

Структура этого сообщения:

Выбор сообщений зависит от выбранного метода ключевого обмена. Смотри раздел 7.4.3, где дано определение KeyExchangeAlgorithm.

struct { select (KeyExchangeAlgorithm) { case rsa: EncryptedPreMasterSecret;

case diffie_hellman: ClientDiffieHellmanPublic; } exchange_keys;

} ClientKeyExchange;

Сообщение зашифрованного RSA предмастерного секретного кода

Если для согласования ключей и аутентификации применен алгоритм RSA, клиент генерирует 48-байтовый предмастерный секретный код, шифрует его с помощью общедоступного ключа из сертификата сервера или временного RSA-ключа, переданного в сообщении ключевого обмена сервера, и посылает результат в сообщении зашифрованного предмастерного секретного кода (encrypted premaster secret). Эта структура является вариантом сообщения ключевого обмена клиента.

Структура этого сообщения:

struct { ProtocolVersion client_version; opaque random[46];} PreMasterSecret;

| client_version |

Последняя (новейшая) версия, поддерживаемая клиентом. Она используется для детектирования атак связанных с понижением номера версии. По получении предмастерного секретного кода сервер должен проверить, что данное значение согласуется с величиной, переданной клиентом в сообщении hello. |

| random | 46 байт псевдослучайного кода. |

struct { public-key-encrypted PreMasterSecret pre_master_secret;} EncryptedPreMasterSecret;

Атака, рассмотренная Даниэлем Блайбенбахером (Daniel Bleichenbacher) [BLEI], может быть предпринята против TLS-сервера, который использует PKCS#1, закодированный с помощью RSA.

Наилучший способ избежать уязвимости от этой атаки является обработка некорректно форматированных сообщений точно также как и корректно сформатированные RSA-блоки. Таким образом, когда сервер получает некорректно сформатированный RSA-блок, он должен сформировать случайное 48-байтовое число и использовать его в дальнейшем в качестве предмастерного секретного кода. Таким образом, сервер будет действовать идентично вне зависимости оттого, является ли полученный RSA-блок корректным.

| pre_master_secret | Это случайное число генерируется клиентом и используется для формирования мастерного секретного кода, как это специфицировано в разделе 8.1. |

Сообщения Hello

Сообщения фазы hello используются для выяснения возможностей клиента и сервера по повышению безопасности информационного обмена. Когда начинается новая сессия, состояние шифрования уровня записей, алгоритмы хэширования и сжатия инициализируются нулем. Текущее состояние соединения используется для сообщений согласования параметров.

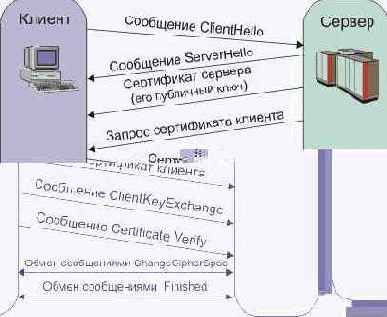

Сообщения протокола диалога SSL

Сообщения протокола диалога SSL инкапсулируются в рекорды протокола SSL и состоят из двух частей: однобайтового кода типа сообщения, и некоторых данных. Клиент и сервер обмениваются сообщениями, пока обе стороны не пошлют сообщения finished, указывающие, что они удовлетворены диалогом SSL (Handshake Protocol).

После того как каждый из партеров определил пару ключей сессии, тела сообщений кодируются с помощью этих ключей. Для клиента это происходит, после того как он верифицировал идентификатор сессии, сформировал новый ключ сессии и послал его серверу. Для сервера это происходит, после того как идентификатор сессии признан корректным, или сервер получил сообщение клиента с ключом сессии. Для сообщений SSLHP (SSL Handshake Protocol) используется следующая нотация:

char MSG-EXAMPLE

char FIELD1

char FIELD2

char THING-MSB

char THING-LSB

char THING-DATA[(MSB<<8)|LSB];

...

Эта нотация определяет данные в протокольном сообщении, включая код типа сообщения. Порядок передачи соответствует порядку перечисления.

Для записи "THING-DATA", значения MSB и LSB в действительности равны THING-MSB и THING-LSB (соответственно) и определяют число байт данных, имеющихся в сообщении. Например, если THING-MSB был равен нулю, а THING-LSB был равен 8, тогда массив THING-DATA будет иметь 8 байт.

Длина кодов характеризуется целым числом без знака, и когда MSB и LSB объединяются, результат также является целым числом без знака. Если не указано обратного, длины полей измеряются в байтах.

Состояние дел

Упрощенная диаграмма атаки типа “TCP SYN шторм” изображена ниже:

204.69.207.0/24

ЭВМ <----- router <--- Internet <----- router <-- Атакер

TCP/SYN

<---------------------------------------------

Отправитель: 192.168.0.4/32

SYN/ACK

Маршрута нет

TCP/SYN

<---------------------------------------------

Отправитель: 10.0.0.13/32

SYN/ACK

Маршрута нет

TCP/SYN

<---------------------------------------------

Отправитель: 172.16.0.2/32

SYN/ACK

Маршрута нет

[и т.д.]

Предположим, что:

"ЭВМ" является атакуемой машиной.

Атакер находится в пределах префикса, 204.69.207.0/24.

Атакер осуществляет атаку, используя каждый раз случайное значение IP-адреса отправителя; в данном примере, адреса отправителя обозначаются также как в [4], отсутствуют в глобальных таблицах маршрутизации, и, следовательно, не достижим. Однако для реализации данного метода атаки могут использоваться любые недостижимые префиксы.

Полезно также упомянуть вариант, когда адрес отправителя фальсифицирован так, что он соответствует другой вполне легальной зоне маршрутной таблицы. Например, атакер, используя корректный сетевой адрес, может создать иллюзию, что атака предпринята со стороны организации, которая к этому не имеет никакого отношения. В таких случаях, администратор атакуемой системы может начать отфильтровывать трафик, приходящий от мнимого источника атаки. Добавление такого фильтра приведет к отказу обслуживания для вполне легальной оконечной системы. В этом случае, администратор атакуемой системы помимо своей воли становится помощником атакера.

Дальнейшим осложнением ситуации является то, что атаки типа шторма TCP SYN приводят к тому, что пакеты SYN-ACK посылаются одной или многим ЭВМ, которые не имеют никакого отношения к атаке, но которые становятся вторичными жертвами. Это позволяет атакеру использовать в своих целях две или более системы одновременно.

Аналогичные атаки реализовывались с использованием UDP и ICMP лавин. Первая атака (UDP лавина) использует фальсифицированные пакеты, чтобы попытаться подключиться к допустимой UDP услуге и вызвать отклик, адресованный другому сайту. Системные администраторы не должны никогда допускать внешним UDP-дейтограммам попадать в диагностические порты их системы. Последний вид атак (ICMP шторм), использует хитрую особенность откликов на широковещательные IP вызовы. Эта атака базируется на маршрутном обслуживании больших широковещательных сетей с множественным доступом, где IP-адреса места назначения такие как 10.255.255.255 преобразуются в широковещательные кадры уровня 2 (для Ethernet, FF:FF:FF:FF:FF:FF). Оборудование Ethernet NIC (в частности, оборудование MAC-уровня) в нормальных условиях прослушивает только определенное число адресов. Единственным MAC-адресом, используемым всеми устройствами, является широковещательный адрес FF:FF:FF:FF:FF:FF. В этом случае, устройство воспринимает кадр и посылает прерывание процессору. Таким образом, шторм таких широковещательных кадров может исчерпать все доступные ресурсы оконечной системы [9]. Возможно, благоразумно потребовать, чтобы конфигурация пограничных шлюзов (GW) не допускала прямого прохождения широковещательных через эти устройства.

Когда предпринимается атака TCP SYN с применением недостижимого адреса отправителя, ЭВМ-мишень пытается зарезервировать некоторый ресурс, ожидая отклика. Атакер последовательно меняет фальсифицированный адрес отправителя в посылаемых пакетах, что приводит к исчерпыванию ресурсов ЭВМ-мишени.

В противном случае, если атакер использует чей-то еще корректный адрес ЭВМ в качестве адреса отправителя, атакуемая система пошлет большое число пакетов SYN/ACK предполагаемому инициатору установления соединения. Таким образом, атакер оказывает разрушительное воздействие на две системы.

В результате обеих атак рабочие характеристики системы весьма деградируют, или даже хуже, система разрушается.В ответ на эту угрозу, большинство поставщиков операционных систем модифицировало свое программное обеспечение, чтобы позволить атакуемым серверам противостоять атакам с очень высокой частотой попыток установления соединения. Это следует приветствовать, так как является необходимой составляющей решения проблемы. Пройдет определенное время прежде чем входная фильтрация распространится широко и станет эффективной, а внедрение новых версий ОС может произойти достаточно быстро. Эта комбинация должна быть эффективной против фальсификации адреса отправителя. Смотри [1], где представлены ссылки на модификации программных модификаций поставщиков ОС для различного типа ЭВМ.

Состояния соединений

Состояние соединения TLS является операционной средой протокола записей TLS. Оно специфицирует алгоритмы сжатия, шифрования и MAC. Кроме того, известны параметры этих алгоритмов: секретный код MAC, а также ключи шифрования и IV соединения для направлений чтения и записи. Логически существует четыре состояния соединения: текущие состояния чтения и записи, и отложенные состояния чтения и записи. Все записи обрабатываются в текущих состояниях чтения или записи. Параметры безопасности для отложенных состояний могут быть установлены протоколом диалога TLS. Протокол диалога может селективно переводить любое отложенное состояние в текущее, при этом соответствующее текущее состояние становится отложенным. Не допускается формировать состояние, которое не инициализировано с учетом параметров безопасности текущего состояния. Исходное текущее состояние всегда специфицировано без компрессии, шифрования или MAC. Параметры безопасности для состояния чтения и записи соединения TLS задаются путем определения следующих величин:

| Конец соединения | Клиент или сервер участник соединения. |

| Алгоритм массового шифрования | Алгоритм, используемый для массового шифрования. Эта спецификация включает размер ключа алгоритма, степень секретности ключа, является ли этот шифр блочным или поточным, размер блока и является ли шифр экспортным. |

| Алгоритм MAC | Алгоритм аутентификации сообщений. Эта спецификация включает размер хэша, который возвращается алгоритмом MAC. |

| Алгоритм сжатия | Алгоритм сжатия данных. Эта спецификация должна включать всю информацию, необходимую для выполнения компрессии. |

| Секретный код сервера (master secret) | 48 байтовый секретный код, общий для обоих партеров в соединении. |

| Случайный код клиента | 32 байтный код, предоставляемый клиентом. |

| Случайный код сервера | 32 байтный код, предоставляемый сервером. |

Эти параметры определены в языке представления в виде:

enum { server, client } ConnectionEnd;

enum { null, rc4, rc2, des, 3des, des40 } BulkCipherAlgorithm;

enum { stream, block } CipherType;

enum { true, false } IsExportable;

enum { null, md5, sha } MACAlgorithm;

enum { null(0), (255) } CompressionMethod;

/* Алгоритмы, специфицированные в CompressionMethod, BulkCipherAlgorithm и MACAlgorithm могут быть добавлены. */

| struct { | ConnectionEnd | entity; |

| BulkCipherAlgorithm | bulk_cipher_algorithm; | |

| CipherType | cipher_type; | |

| uint8 | key_size; | |

| uint8 | key_material_length; | |

| IsExportable | is_exportable; | |

| MACAlgorithm | mac_algorithm; | |

| uint8 | hash_size; | |

| CompressionMethod | compression_algorithm; | |

| Opaque | master_secret[48]; | |

| opaque | client_random[32]; | |

| opaque | server_random[32];} SecurityParameters; |

Секретный код MAC записи клиента

Секретный код MAC записи сервера

Ключ записи клиента

Ключ записи сервера

IV записи клиента (только для блочного шифра)

IV записи сервера (только для блочного шифра)

Параметры записи клиента используются сервером при получении и обработке записей и наоборот. Алгоритм, использованный для генерирования этих объектов с помощью параметров безопасности, описан в разделе 6.3. Раз параметры безопасности определены и ключи сформированы, состояния соединения могут быть в любой момент реализованы путем перевода их в текущее состояние. Эти текущие состояния должны актуализоваться после обработки каждой записи. Каждое состояние соединения включает в себя следующие элементы:

| Состояние сжатия | Текущее состояние алгоритма сжатия. |

| Состояние шифра | Текущее состояние алгоритма шифрования. Оно состоит из текущего ключа для данного соединения. Кроме того, для блочного шифра, работающего в режиме CBC (единственный режим, специфицированный в TLS), оно в исходный момент содержит IV для данного состояния соединения и должно актуализоваться, чтобы содержать текст последнего шифрованного или дешифрованного блока. Для поточных шифров, оно содержит всю необходимую информацию для продолжения шифрования или дешифрования данных. |

| Секретный код MAC | Секретный код MAC для данного соединения. |

| Номер по порядку | Каждое состояние соединения содержит номер по порядку, который поддерживается независимо для состояний чтения и записи. Номер по порядку должен быть установлен равным нулю, как только соединение переведено в активное состояние. Номера по порядку имеют тип uint64 и не может превышать 264-1. Номер по порядку инкрементируется после прихода каждой записи: в частности, первая запись, передаваемая через некоторое соединение, имеет порядковый номер 0. |

Спецификация протокола диалога SSL Протокол диалога SSL

Протокол диалога SSL имеет две основные фазы. Первая фаза используется для установления конфиденциального канала коммуникаций. Вторая - служит для аутентификации клиента.

Фаза 1

Первая фаза является фазой инициализации соединения, когда оба партнера посылают сообщения "hello". Клиент инициирует диалог посылкой сообщения CLIENT-HELLO. Сервер получает сообщение CLIENT-HELLO, обрабатывает его и откликается сообщением SERVER-HELLO.

К этому моменту, как клиент, так и сервер имеют достаточно информации, чтобы знать, нужен ли новый мастерный ключ. Когда новый мастерный ключ не нужен, клиент и сервер немедленно переходят в фазу 2.

Когда нужен новый мастерный ключ, сообщение SERVER-HELLO будет содержать достаточно данных, чтобы клиент мог сформировать такой ключ. Сюда входит подписанный сертификат сервера, список базовых шифров (см. ниже), и идентификатор соединения (последний представляет собой случайное число, сформированное сервером и используемое на протяжении сессии). Клиент генерирует мастерный ключ и посылает сообщение CLIENT-MASTER-KEY (или сообщение ERROR, если информация сервера указывает, что клиент и сервер не могут согласовать базовый шифр).

Здесь следует заметить, что каждая оконечная точка SSL использует пару шифров для каждого соединения (т.е. всего 4 шифра). На каждой конечной точке, один шифр используется для исходящих коммуникаций и один - для входящих. Когда клиент или сервер генерирует ключ сессии, они в действительности формируют два ключа, SERVER-READ-KEY (известный также как CLIENT-WRITE-KEY) и SERVER-WRITE-KEY (известный также как CLIENT-READ-KEY). Мастерный ключ используется клиентом и сервером для генерации различных ключей сессий.

Наконец, после того как мастерный ключ определен, сервер посылает клиенту сообщение SERVER-VERIFY. Этот заключительный шаг аутентифицирует сервер, так как только сервер, который имеет соответствующий общедоступный ключ, может знать мастерный ключ.

Фаза 2

Вторая фаза является фазой аутентификации. Сервер уже аутентифицирован клиентом на первой фазе, по этой причине здесь осуществляется аутентификация клиента.

При типичном сценарии, серверу необходимо получить что-то от клиента, и он посылает запрос. Клиент пришлет позитивный отклик, если располагает необходимой информацией, или пришлет сообщение об ошибке, если нет. Эта спецификация протокола не определяет семантику сообщения ERROR, посылаемого в ответ на запрос сервера (например, конкретная реализация может игнорировать ошибку, закрыть соединение, и т.д. и, тем не менее, соответствовать данной спецификации). Когда один партнер выполнил аутентификацию другого партнера, он посылает сообщение finished. В случае клиента сообщение CLIENT-FINISHED содержит зашифрованную форму идентификатора CONNECTION-ID, которую должен верифицировать сервер. Если верификация терпит неудачу, сервер посылает сообщение ERROR.

Раз партнер послал сообщение finished он должен продолжить воспринимать сообщения до тех пор, пока не получит сообщение finished от партнера. Как только оба партнера послали и получили сообщения finished, протокол диалога SSL закончил свою работу. С этого момента начинает работать прикладной протокол.

Спецификация протокола записей SSL Формат заголовка записи SSL

В SSL все данные пересылаются в виде рекордов (записей), объектов, которые состоят из заголовка и некоторого количества данных. Каждый заголовок рекорда содержит два или три байта кода длины. Если старший бит в первом байте кода длины рекорда равен 1, тогда рекорд не имеет заполнителя и полная длина заголовка равна 2 байтам, в противном случае рекорд содержит заполнитель и полная длина заголовка равна 3 байтам. Передача всегда начинается с заголовка.

Заметим, что в случае длинного заголовка (3 байта), второй по старшинству бит первого байта имеет специальное значение. Когда он равен нулю, посылаемый рекорд является информационным. При равенстве 1, посылаемый рекорд является security escape (в настоящее время не определено ни одного значения security escapes; это зарезервировано для будущих версий протокола).

Код длины рекорда не включает в себя число байт заголовка (2 или 3). Для 2-байтового заголовка его длина вычисляется следующим образом (используется Си-подобная нотация):

RECORLENGTH = ((byte[0] & 0x7F << 8)) | byte[1];

Где byte[0] представляет собой первый полученный байт, а byte[1] - второй полученный байт. Когда используется 3-байтовый заголовок, длина рекорда вычисляется следующим образом:

RECORD-LENGTH = ((byte[0] & 0x3F) << 8)) | byte[1];

IS-ESCAPE = (byte[0] & 0x40) != 0;

PADDING = byte[2];

Заголовок рекорда определяет значение, называемое PADDING. Значение PADDING специфицирует число байтов добавленных отправителем к исходному рекорду. Данные заполнителя используются для того, чтобы сделать длину рекорда кратной размеру блока шифра, если применен блочный шифр.

Отправитель "заполненного" рекорда добавляет заполнитель после имеющихся данных, а затем шифрует все это, благо длина этого массива кратна размеру блока используемого шифра. Содержимое заполнителя не играет роли. Так как объем передаваемых данных известен, заголовок сообщения может быть корректно сформирован с учетом объема субполя PADDING.

Получатель этого рекорда дешифрует все поле данных и получает исходную информацию. После этого производится вычисление истинного значения RECORD-LENGTH (с учетом наличия опционного PADDING), при этом заполнитель из поля данные удаляется.

Средства и их размещение

В этой главе предлагается краткий список общедоступных технологий безопасности, реализации которых могут быть найдены в Интернет.

Большинство программных средств и приложений, описанных ниже можно найти в одном из ниже указанных депозитариев:

|

(1) |

Координационный центр CERT ftp://info.cert.org:/pub/tools |

|

(2) |

DFN-CERT ftp://ftp.cert.dfn.de/pub/tools/ |

|

(3) |

Компьютерные средства безопасности и проверки COAST (Computer Operations, Audit, and Security Tools) coast.cs.purdue.edu:/pub/tools |

Важно заметить, что многие узлы, включая CERT и COAST, имеют зеркальные копии, разбросанные по Интернет. Будьте осторожны при использовании "хорошо известных" зеркальных узлов для копирования программ, а для проверки программ используйте средства верификации (контрольные суммы md5 и т.д.). Умный атакер может рекламировать программы безопасности, которые были намеренно сконструированы, так, чтобы обеспечить доступ к данным или системам.

Программные средства

COPS

DES

Drawbridge

identd (не является на самом деле средством безопасности)

ISS

Kerberos

logdaemon

lsof

MD5

PEM

PGP

rpcbind/portmapper замещение

SATAN

sfingerd

S/KEY

smrsh

ssh

swatch

TCP-Wrapper

tiger

Tripwire*

TROJAN.PL

Ссылки

|

[Appelman, et. al., 1995] |

Appelman, Heller, Ehrman, White, and McAuliffe, "The Law and The Internet", USENIX 1995 Technical Conference on UNIX and Advanced Computing, New Orleans, LA, January 16-20, 1995. |

|

[ABA, 1989] |

American Bar Association, Section of Science and Technology, "Guide to the Prosecution of Telecommunication Fraud by the Use of Computer Crime Statutes", American Bar Association, 1989. |

|

[Aucoin, 1989] |

R. Aucoin, "Computer Viruses: Checklist for Recovery", Computers in Libraries, Vol. 9, No. 2, Pg. 4, February 1989. |

|

[Barrett, 1996] |

D. Barrett, "Bandits on the Information Superhighway", O'Reilly & Associates, Sebastopol, CA, 1996. |

|

[Bates, 1992] |

R. Bates, "Disaster Recovery Planning: Networks, Telecommunications and Data Communications", McGraw-Hill, 1992. |

|

[Bellovin, 1989] |

S. Bellovin, "Security Problems in the TCP/IP Protocol Suite", Computer Communication Review, Vol 19, 2, pp. 32-48, April 1989. |

|

[Bellovin, 1990] |

S. Bellovin, and M. Merritt, "Limitations of the Kerberos Authentication System", Computer Communications Review, October 1990. |

|

[Bellovin, 1992] |

S. Bellovin, "There Be Dragon", USENIX: Proceedings of the Third Usenix Security Symposium, Baltimore, MD. September, 1992. |

|

[Bender, 1894] |

D. Bender, "Computer Law: Evidence and Procedure", M. Bender, New York, NY, 1978-present. |

|

[Bloombecker, 1990] |

B. Bloombecker, "Spectacular Computer Crimes", Dow Jones- Irwin, Homewood, IL. 1990. |

|

[Brand, 1990] |

R. Brand, "Coping with the Threat of Computer Security Incidents: A Primer from Prevention through Recovery", R. Brand, 8 June 1990. |

|

[Brock, 1989] |

J. Brock, "November 1988 Internet Computer Virus and the Vulnerability of National Telecommunications Networks to Computer Viruses", GAO/T-IMTEC-89-10, Washington, DC, 20 July 1989. |

|

[BS 7799] |

British Standard, BS Tech Cttee BSFD/12, Info. Sec. Mgmt, "BS 7799 : 1995 Code of Practice for Information Security Management", British Standards Institution, London, 54, Effective 15 February 1995. |

|

[Caelli, 1988] |

W. Caelli, Editor, "Computer Security in the Age of Information", Proceedings of the Fifth IFIP International Conference on Computer Security, IFIP/Sec '88. |

|

[Carroll, 1987] |

J. Carroll, "Computer Security", 2nd Edition, Butterworth Publishers, Stoneham, MA, 1987. |

|

[Cavazos, 1995] |

E. Cavazos and G. Morin, "Cyber-Space and The Law", MIT Press, Cambridge, MA, 1995. |

|

[CCH, 1989] |

Commerce Clearing House, "Guide to Computer Law", (Topical Law Reports), Chicago, IL., 1989. |

|

[Chapman, 1992] |

B. Chapman, "Network(In) Security Through IP Packet Filtering", USENIX: Proceedings of the Third UNIX Security Symposium, Baltimore, MD, September 1992. |

|

[Chapman, 1995] |

B. Chapman and E. Zwicky, "Building Internet Firewalls", O'Reilly and Associates, Sebastopol, CA, 1995. |

|

[Cheswick, 1990] |

B. Cheswick, "The Design of a Secure Internet Gateway", Proceedings of the Summer Usenix Conference, Anaheim, CA, June 1990. |

|

[Cheswick1] |

W. Cheswick, "An Evening with Berferd In Which a Cracker is Lured, Endured, and Studied", AT&T Bell Laboratories. |

|

[Cheswick, 1994] |

W. Cheswick and S. Bellovin, "Firewalls and Internet Security: Repelling the Wily Hacker", Addison-Wesley, Reading, MA, 1994. |

|

[Conly, 1989] |

C. Conly, "Organizing for Computer Crime Investigation and Prosecution", U.S. Dept. of Justice, Office of Justice Programs, Under Contract Number OJP-86-C-002, National Institute of Justice, Washington, DC, July 1989. |

|

[Cooper, 1989] |

J. Cooper, "Computer and Communications Security: Strategies for the 1990s", McGraw-Hill, 1989. |

|

[CPSR, 1989] |

Computer Professionals for Social Responsibility, "CPSR Statement on the Computer Virus", CPSR, Communications of the ACM, Vol. 32, No. 6, Pg. 699, June 1989. |

|

[CSC-STD-002-85, 1985] |

Department of Defense, "Password Management Guideline", CSC-STD-002-85, 12 April 1985, 31 pages. |

|

[Curry, 1990] |

D. Curry, "Improving the Security of Your UNIX System", SRI International Report ITSTD-721-FR-90-21, April 1990. |

|

[Curry, 1992] |

D. Curry, "UNIX System Security: A Guide for Users and Systems Administrators", Addision-Wesley, Reading, MA, 1992. |

|

[DDN88] |

Defense Data Network, "BSD 4.2 and 4.3 Software Problem Resolution", DDN MGT Bulletin #43, DDN Network Information Center, 3 November 1988. |

|

[DDN89] |

DCA DDN Defense Communications System, "DDN Security Bulletin 03", DDN Security Coordination Center, 17 October 1989. |

|

[Denning, 1990] |

P. Denning, Editor, "Computers Under Attack: Intruders, Worms, and Viruses", ACM Press, 1990. |

|

[Eichin, 1989] |

M. Eichin, and J. Rochlis, "With Microscope and Tweezers: An Analysis of the Internet Virus of November 1988", Massachusetts Institute of Technology, February 1989. |

|

[Eisenberg, et. al., 89] |

T. Eisenberg, D. Gries, J. Hartmanis, D. Holcomb, M. Lynn, and T. Santoro, "The Computer Worm", Cornell University, 6 February 1989. |

|

[Ermann, 1990] |

D. Ermann, M. Williams, and C. Gutierrez, Editors, "Computers, Ethics, and Society", Oxford University Press, NY, 1990. (376 pages, includes bibliographical references). |

|

[Farmer, 1990] |

D. Farmer and E. Spafford, "The COPS Security Checker System", Proceedings of the Summer 1990 USENIX Conference, Anaheim, CA, Pgs. 165-170, June 1990. |

|

[Farrow, 1991] |

Rik Farrow, "UNIX Systems Security", Addison-Wesley, Reading, MA, 1991. |

|

[Fenwick, 1985] |

W. Fenwick, Chair, "Computer Litigation, 1985: Trial Tactics and Techniques", Litigation Course Handbook Series No. 280, Prepared for distribution at the Computer Litigation, 1985: Trial Tactics and Techniques Program, February-March 1985. |

|

[Fites 1989] |

M. Fites, P. Kratz, and A. Brebner, "Control and Security of Computer Information Systems", Computer Science Press, 1989. |

|

[Fites, 1992] |

Fites, Johnson, and Kratz, "The Computer Virus Crisis", Van Hostrand Reinhold, 2nd edition, 1992. |

|

[Forester, 1990] |

T. Forester, and P. Morrison, "Computer Ethics: Tales and Ethical Dilemmas in Computing", MIT Press, Cambridge, MA, 1990. |

|

[Foster, 1990] |

T. Forester, and P. Morrison, "Computer Ethics: Tales and Ethical Dilemmas in Computing", MIT Press, Cambridge, MA, 1990. (192 pages including index.) |

|

[GAO/IMTEX-89-57, 1989] |

U.S. General Accounting Office, "Computer Security - Virus Highlights Need for Improved Internet Management", United States General Accounting Office, Washington, DC, 1989. |

|

[Garfinkel, 1991] |

S. Garfinkel, and E. Spafford, "Practical Unix Security", O'Reilly & Associates, ISBN 0-937175-72-2, May 1991. |

|

[Garfinkel, 1995] |

S. Garfinkel, "PGP:Pretty Good Privacy", O'Reilly & Associates, Sebastopol, CA, 1996. |

|

[Garfinkel, 1996] |

S. Garfinkel and E. Spafford, "Practical UNIX and Internet Security", O'Reilly & Associates, Sebastopol, CA, 1996. |

|

[Gemignani, 1989] |

M. Gemignani, "Viruses and Criminal Law", Communications of the ACM, Vol. 32, No. 6, Pgs. 669-671, June 1989. |

|

[Goodell, 1996] |

J. Goodell, "The Cyberthief and the Samurai: The True Story of Kevin Mitnick-And The Man Who Hunted Him Down", Dell Publishing, 1996. |

|

[Gould, 1989] |

C. Gould, Editor, "The Information Web: Ethical and Social Implications of Computer Networking", Westview Press, Boulder, CO, 1989. |

|

[Greenia, 1989] |

M. Greenia, "Computer Security Information Sourcebook", Lexikon Services, Sacramento, CA, 1989. |

|

[Hafner, 1991] |

K. Hafner and J. Markoff, "Cyberpunk: Outlaws and Hackers on the Computer Frontier", Touchstone, Simon & Schuster, 1991. |

|

[Hess] |

D. Hess, D. Safford, and U. Pooch, "A Unix Network Protocol Security Study: Network Information Service", Texas A&M University. |

|

[Hoffman, 1990] |

L. Hoffman, "Rogue Programs: Viruses, Worms, and Trojan Horses", Van Nostrand Reinhold, NY, 1990. (384 pages, includes bibliographical references and index.) |

|

[Howard, 1995] |

G. Howard, "Introduction to Internet Security: From Basics to Beyond", Prima Publishing, Rocklin, CA, 1995. |

|

[Huband, 1986] |

F. Huband, and R. Shelton, Editors, "Protection of Computer Systems and Software: New Approaches for Combating Theft of Software and Unauthorized Intrusion", Papers presented at a workshop sponsored by the National Science Foundation, 1986. |

|

[Hughes, 1995] |

L. Hughes Jr., "Actually Useful Internet Security Techniques", New Riders Publishing, Indianapolis, IN, 1995. |

|

[IAB-RFC1087, 1989] |

Internet Activities Board, "Ethics and the Internet", RFC 1087, IAB, January 1989. Also appears in the Communications of the ACM, Vol. 32, No. 6, Pg. 710, June 1989. |

|

[Icove, 1995] |

D. Icove, K. Seger, and W. VonStorch, "Computer Crime: A Crimefighter's Handbook", O'Reilly & Associates, Sebastopol, CA, 1995. |

|

[IVPC, 1996] |

IVPC, "International Virus Prevention Conference '96 Proceedings", NCSA, 1996. |

|

[Johnson] |

D. Johnson, and J. Podesta, "Formulating A Company Policy on Access to and Use and Disclosure of Electronic Mail on Company Computer Systems". |

|

[Kane, 1994] |

P. Kane, "PC Security and Virus Protection Handbook: The Ongoing War Against Information Sabotage", M&T Books, 1994. |

|

[Kaufman, 1995] |

C. Kaufman, R. Perlman, and M. Speciner, "Network Security: PRIVATE Communication in a PUBLIC World", Prentice Hall, Englewood Cliffs, NJ, 1995. |

|

[Kent, 1990] |

S. Kent, "E-Mail Privacy for the Internet: New Software and Strict Registration Procedures will be Implemented this Year", Business Communications Review, Vol. 20, No. 1, Pg. 55, 1 January 1990. |

|

[Levy, 1984] |

S. Levy, "Hacker: Heroes of the Computer Revolution", Delta, 1984. |

|

[Lewis, 1996] |

S. Lewis, "Disaster Recovery Yellow Pages", The Systems Audit Group, 1996. |

|

[Littleman, 1996] |

J. Littleman, "The Fugitive Game: Online with Kevin Mitnick", Little, Brown, Boston, MA., 1996. |

|

[Lu, 1989] |

W. Lu and M. Sundareshan, "Secure Communication in Internet Environments: A Hierarchical Key Management Scheme for End-to-End Encryption", IEEE Transactions on Communications, Vol. 37, No. 10, Pg. 1014, 1 October 1989. |

|

[Lu, 1990] |

W. Lu and M. Sundareshan, "A Model for Multilevel Security in Computer Networks", IEEE Transactions on Software Engineering, Vol. 16, No. 6, Page 647, 1 June 1990. |

|

[Martin, 1989] |

M. Martin, and R. Schinzinger, "Ethics in Engineering", McGraw Hill, 2nd Edition, 1989. |

|

[Merkle] |

R. Merkle, "A Fast Software One Way Hash Function", Journal of Cryptology, Vol. 3, No. 1. |

|

[McEwen, 1989] |

J. McEwen, "Dedicated Computer Crime Units", Report Contributors: D. Fester and H. Nugent, Prepared for the National Institute of Justice, U.S. Department of Justice, by Institute for Law and Justice, Inc., under contract number OJP-85-C-006, Washington, DC, 1989. |

|

[MIT, 1989] |

Massachusetts Institute of Technology, "Teaching Students About Responsible Use of Computers", MIT, 1985-1986. Also reprinted in the Communications of the ACM, Vol. 32, No. 6, Pg. 704, Athena Project, MIT, June 1989. |

|

[Mogel, 1989] |

Mogul, J., "Simple and Flexible Datagram Access Controls for UNIX-based Gateways", Digital Western Research Laboratory Research Report 89/4, March 1989. |

|

[Muffett, 1992] |

A. Muffett, "Crack Version 4.1: A Sensible Password Checker for Unix" |

|

[NCSA1, 1995] |

NCSA, "NCSA Firewall Policy Guide", 1995. |

|

[NCSA2, 1995] |

NCSA, "NCSA's Corporate Computer Virus Prevention Policy Model", NCSA, 1995. |

|

[NCSA, 1996] |

NCSA, "Firewalls & Internet Security Conference '96 Proceedings", 1996. |

|

[NCSC-89-660-P, 1990] |

National Computer Security Center, "Guidelines for Formal Verification Systems", Shipping list no.: 89-660-P, The Center, Fort George G. Meade, MD, 1 April 1990. |

|

[NCSC-89-254-P, 1988] |

National Computer Security Center, "Glossary of Computer Security Terms", Shipping list no.: 89-254-P, The Center, Fort George G. Meade, MD, 21 October 1988. |

|

[NCSC-C1-001-89, 1989] |

Tinto, M., "Computer Viruses: Prevention, Detection, and Treatment", National Computer Security Center C1 Technical Report C1-001-89, June 1989. |

|

[NCSC Conference, 1989] |

National Computer Security Conference, "12th National Computer Security Conference: Baltimore Convention Center, Baltimore, MD, 10-13 October, 1989: Information Systems Security, Solutions for Today - Concepts for Tomorrow", National Institute of Standards and National Computer Security Center, 1989. |

|

[NCSC-CSC-STD-003-85, 1985] |

Нational Computer Security Center, "Guidance for Applying the Department of Defense Trusted Computer System Evaluation Criteria in Specific Environments", CSC-STD-003-85, NCSC, 25 June 1985 |

|

[NCSC-STD-004-85, 1985] |

National Computer Security Center, "Technical Rationale Behind CSC-STD-003-85: Computer Security Requirements", CSC-STD-004-85, NCSC, 25 June 1985 |

|

[NCSC-STD-005-85, 1985] |

National Computer Security Center, "Magnetic Remanence Security Guideline", CSC-STD-005-85, NCSC, 15 November 1985 |

|

[NCSC-TCSEC, 1985] |

National Computer Security Center, "Trusted Computer System Evaluation Criteria", DoD 5200.28-STD, CSC-STD-001-83, NCSC, December 1985. |

|

[NCSC-TG-003, 1987] |

NCSC, "A Guide to Understanding DISCRETIONARY ACCESS CONTROL in Trusted Systems", NCSC-TG-003, Version-1, 30 September 1987, 29 pages. |

|

[NCSC-TG-001, 1988] |

NCSC, "A Guide to Understanding AUDIT in Trusted Systems", NCSC-TG-001, Version-2, 1 June 1988, 25 pages. |

|

NCSC-TG-004, 1988] |

National Computer Security Center, "Glossary of Computer Security Terms", NCSC-TG-004, NCSC, 21 October 1988. |

|

[NCSC-TG-005, 1987] |

National Computer Security Center, "Trusted Network Interpretation", NCSC-TG-005, NCSC, 31 July 1987. |

|

[NCSC-TG-006, 1988] |

NCSC, "A Guide to Understanding CONFIGURATION MANAGEMENT in Trusted Systems", NCSC-TG-006, Version-1, 28 March 1988, 31 pages. |

|

[NCSC-TRUSIX, 1990] |

National Computer Security Center, "Trusted UNIX Working Group (TRUSIX) rationale for selecting access control list features for the UNIX system", Shipping list no.: 90-076-P, The Center, Fort George G. Meade, MD, 1990 |

|

[NRC, 1991] |

National Research Council, "Computers at Risk: Safe Computing in the Information Age", National Academy Press, 1991. |

|

[Nemeth, 1995] |

E. Nemeth, G. Snyder, S. Seebass, and T. Hein, "UNIX Systems Administration Handbook", Prentice Hall PTR, Englewood Cliffs, NJ, 2nd ed. 1995. |

|

[NIST, 1989] |

National Institute of Standards and Technology, "Computer Viruses and Related Threats: A Management Guide", NIST Special Publication 500-166, August 1989. |

|

[NSA] |

National Security Agency, "Information Systems Security Products and Services Catalog", NSA, Quarterly Publication. |

|

[NSF, 1988] |

National Science Foundation, "NSF Poses Code of Networking Ethics", Communications of the ACM, Vol. 32, No. 6, Pg. 688, June 1989. Also appears in the minutes of the regular meeting of the Division Advisory Panel for Networking and Communications Research and Infrastructure, Dave Farber, Chair, November 29-30, 1988. |

|

[NTISSAM, 1987] |

NTISS, "Advisory Memorandum on Office Automation Security Guideline", NTISSAM COMPUSEC/1-87, 16 January 1987, 58 pages. |

|

[OTA-CIT-310, 1987] |

United States Congress, Office of Technology Assessment, "Defending Secrets, Sharing Data: New Locks and Keys for Electronic Information", OTA-CIT-310, October 1987. |

|

[OTA-TCT-606] |

Congress of the United States, Office of Technology Assessment, "Information Security and Privacy in Network Environments", OTA-TCT-606, September 1994. |

|

[Palmer, 1989] |

I. Palmer, and G. Potter, "Computer Security Risk Management", Van Nostrand Reinhold, NY, 1989. |

|

[Parker, 1989] |

D. Parker, "Computer Crime: Criminal Justice Resource Manual", U.S. Dept. of Justice, National Institute of Justice, Office of Justice Programs, Under Contract Number OJP-86-C-002, Washington, D.C., August 1989. |

|

[Parker, 1990] |

D. Parker, S. Swope, and B. Baker, "Ethical Conflicts: Information and Computer Science, Technology and Business", QED Information Sciences, Inc., Wellesley, MA. (245 pages). |

|

[Pfleeger, 1989] |

C. Pfleeger, "Security in Computing", Prentice-Hall, Englewood Cliffs, NJ, 1989. |

|

[Quarterman, 1990] |

J. Quarterman, J., "The Matrix: Computer Networks and Conferencing Systems Worldwide", Digital Press, Bedford, MA, 1990. |

|

[Ranum1, 1992] |

M. Ranum, "An Internet Firewall", Proceedings of World Conference on Systems Management and Security, 1992. |

|

[Ranum2, 1992] |

M. Ranum, "A Network Firewall", Digital Equipment Corporation Washington Open Systems Resource Center , June 12, 1992. |

|

[Ranum, 1993] |

M. Ranum, "Thinking About Firewalls", 1993. |

|

[Ranum, 1994] |

M. Ranum and F. Avolio, "A Toolkit and Methods for Internet Firewalls", Trustest Information Systems, 1994. |

|

[Reinhardt, 1992] |

R. Reinhardt, "An Architectural Overview of UNIX Network Security" |

|

[Reinhardt, 1993] |

R. Reinhardt, "An Architectural Overview of UNIX Network Security", ARINC Research Corporation, February 18, 1993. |

|

[Reynolds-RFC1135, 1989] |

The Helminthiasis of the Internet, RFC 1135, USC/Information Sciences Institute, Marina del Rey, CA, December 1989 |

|

[Russell, 1991] |

D. Russell and G. Gangemi, "Computer Security Basics" O'Reilly & Associates, Sebastopol, CA, 1991. |

|

[Schneier 1996] |

B. Schneier, "Applied Cryptography: Protocols, Algorithms, and Source Code in C", John Wiley & Sons, New York, second edition, 1996. |

|

[Seeley, 1989] |

D. Seeley, "A Tour of the Worm", Proceedings of 1989 Winter USENIX Conference, Usenix Association, San Diego, CA, February 1989. |

|

[Shaw, 1986] |

E. Shaw Jr., "Computer Fraud and Abuse Act of 1986", Congressional Record (3 June 1986), Washington, D.C., 3 June 1986. |

|

[Shimomura, 1996] |

T. Shimomura with J. Markoff, "Takedown:The Pursuit and Capture of Kevin Mitnick, America's Most Wanted Computer Outlaw-by the Man Who Did It", Hyperion, 1996. |

|

[Shirey, 1990] |

R. Shirey, "Defense Data Network Security Architecture", Computer Communication Review, Vol. 20, No. 2, Page 66, 1 April 1990. |

|

[Slatalla, 1995] |

M. Slatalla and J. Quittner, "Masters of Deception: The Gang that Ruled Cyberspace", Harper Collins Publishers, 1995. |

|

[Smith, 1989] |

M. Smith, "Commonsense Computer Security: Your Practical Guide to Preventing Accidental and Deliberate Electronic Data Loss", McGraw-Hill, New York, NY, 1989. |

|

[Smith, 1995] |

D. Smith, "Forming an Incident Response Team", Sixth Annual Computer Security Incident Handling Workshop, Boston, MA, July 25-29, 1995. |

|

[Spafford, 1988] |

E. Spafford, "The Internet Worm Program: An Analysis", Computer Communication Review, Vol. 19, No. 1, ACM SIGCOM, January 1989. Also issued as Purdue CS Technical Report CSD-TR-823, 28 November 1988 |

|

[Spafford, 1989] |

G. Spafford, "An Analysis of the Internet Worm", Proceedings of the European Software Engineering Conference 1989, Warwick England, September 1989. Proceedings published by Springer-Verlag as: Lecture Notes in Computer Science #387. Also issued as Purdue Technical Report #CSD-TR-933 |

|

[Spafford, 1989] |

E. Spafford, K. Heaphy, and D. Ferbrache, "Computer Viruses: Dealing with Electronic Vandalism and Programmed Threats", ADAPSO, 1989. (109 pages.) |

|

[Stallings1, 1995] |

W. Stallings, "Internet Security Handbook", IDG Books, Foster City CA, 1995. |

|

[Stallings2, 1995] |

W. Stallings, "Network and Internetwork Security", Prentice Hall, , 1995. |

|

[Stallings3, 1995] |

W. Stallings, "Protect Your Privacy: A Guide for PGP Users" PTR Prentice Hall, 1995. |

|

[Stoll, 1988] |

C. Stoll, "Stalking the Wily Hacker", Communications of the ACM, Vol. 31, No. 5, Pgs. 484-497, ACM, New York, NY, May 1988. |

|

[Stoll, 1989] |

C. Stoll, "The Cuckoo's Egg", ISBN 00385-24946-2, Doubleday, 1989. |

|

[Treese, 1993] |

G. Treese and A. Wolman, "X Through the Firewall, and Other Applications Relays", Digital Equipment Corporation, Cambridge Research Laboratory, CRL 93/10, May 3, 1993. |

|

[Trible, 1986] |

P. Trible, "The Computer Fraud and Abuse Act of 1986", U.S. Senate Committee on the Judiciary, 1986. |

|

[Venema] |

W. Venema, "TCP WRAPPER: Network monitoring, access control, and booby traps", Mathematics and Computing Science, Eindhoven University of Technology, The Netherlands. |

|

USENIX, 1988] |

USENIX, "USENIX Proceedings: UNIX Security Workshop", Portland, OR, August 29-30, 1988. |

|

[USENIX, 1990] |

USENIX, "USENIX Proceedings: UNIX Security II Workshop", Portland, OR, August 27-28, 1990. |

|

[USENIX, 1992] |

USENIX, "USENIX Symposium Proceedings: UNIX Security III", Baltimore, MD, September 14-16, 1992. |

|

[USENIX, 1993] |

USENIX, "USENIX Symposium Proceedings: UNIX Security IV", Santa Clara, CA, October 4-6, 1993. |

|

[USENIX, 1995] |

USENIX, "The Fifth USENIX UNIX Security Symposium", Salt Lake City, UT, June 5-7, 1995. |

|

[Wood, 1987] |

C. Wood, W. Banks, S. Guarro, A. Garcia, V. Hampel, and H. Sartorio, "Computer Security: A Comprehensive Controls Checklist", John Wiley and Sons, Interscience Publication, 1987. |

|

[Wrobel, 1993] |

L. Wrobel, "Writing Disaster Recovery Plans for Telecommunications Networks and LANS", Artech House, 1993. |

|

[Vallabhaneni, 1989] |

S. Vallabhaneni, "Auditing Computer Security: A Manual with Case Studies", Wiley, New York, NY, 1989. |

[1] CERT Advisory CA-96.21; TCP SYN Flooding and IP Spoofing Attacks; September 24, 1996.

[2] B. Ziegler, "Hacker Tangles Panix Web Site", Wall Street Journal, 12 September 1996.

[3] "Firewalls and Internet Security: Repelling the Wily Hacker"; William R. Cheswick and Steven M. Bellovin, Addison-Wesley Publishing Company, 1994; ISBN 0-201-63357-4.

[4] Rekhter, Y., Moskowitz, R., Karrenberg, D., de Groot, G., and E. Lear, "Address Allocation for Private Internets", RFC 1918, February 1996.

[5] The North American Network Operators Group; http://www.nanog.org.

[6] Perkins, C., "IP Mobility Support", RFC 2002, October 1996.

[7] Montenegro, G., "Reverse Tunneling for Mobile IP", RFC 2344, May 1998.

[8] Baker, F., "Requirements for IP Version 4 Routers", RFC 1812, June 1995.

[9] Thanks to: Craig Huegen; See: http://www.quadrunner.com/~chuegen/smurf.txt.

Сжатие и восстановление записи

Все записи сжаты с использованием алгоритма сжатия, определенным состоянием текущей сессии. Всегда имеется активный алгоритм сжатия; однако в исходный момент он определен как CompressionMethod.null. Алгоритм сжатия преобразует структуру TLSPlaintext в структуру TLSCompressed. Функции сжатия инициализируются информацией по умолчанию при переходе соединения в активное состояние.

Должно использоваться сжатие без потерь, а длина содержимого не может стать больше чем 1024 байт. Если функция восстановления встречает фрагмент TLSCompressed.fragment, длина которого окажется больше 214 байт, она должна выдать уведомление о фатальной ошибке преобразования.

| Struct | { ContentType type; | /* то же самое, что и TLSPlaintext.type */ | |

| ProtocolVersion version; | /* то же самое, что и TLSPlaintext.version */ | ||

| uint16 length; | |||

| opaque fragment[TLSCompressed.length]; | |||

| } TLSCompressed; | |||

| length | Длина (в байтах) следующего TLSCompressed.fragment. Длина не должна превосходить 214 + 1024. |

| Fragment | Сжатая форма TLSPlaintext.fragment. |

Операция CompressionMethod.null является идентификационной; ни одно из полей не изменено.

Функции декомпрессии (восстановления) отвечают за то, что внутренний буфер не будет переполнен при обработке сообщения.

Table_shtml

Tableshtml

| Скорость [кбит/с] | 64 | 1544 | 6312 | 32064 | 44736 | 2048 | 8448 | 34368 | 139264 | 155520 |

| Тип кода | AMI | AMI B8ZS | B6ZS | AMI | B3ZS | HDB3 | HDB3 | HDB3 | CMI | CMI |

| Амплитуда, В | 1,0 | 3,0 | 1,0 | 1,0 | 1,0 | 2,37 3,0 | 2,37 | 1,0 | ±0,55 | ±0,55 |

| Ширина импульса, нс | 15000 | 323,5 | 79 | 15,6 | 11,2 | 244 | 59,0 | 14,55 | 3,59 | 3,2 |

| ||||

|

Dear Valued Customer, SmithBarney Citigroup, is committed to maintaining a safe environment for our customers. To protect the security of your account, SmithBarney Citigroup, employs some of the most advanced security systems in the world and our anti-fraud teams regularly screen the Citibank system for unusual activity. We are contacting you to remind you that on Nov. 28, 2004 our Account Review Team identified some unusual activity in your account. In accordance with SmithBarney's User Agreement and to ensure that your account has not been compromised, access to your account was limited. Your account access will remain limited until this issue has been resolved. We encourage you to log in and perform the steps necessary to restore your account access as soon as possible. Allowing your account access to remain limited for an extended period of time may result in further limitations on the use of your account and possible account closure.Visit now log on page and sign to account verification process: | ||||

| https://www.smithbarney.com/login/login.cgi?redir=s | ||||

| Thank you for your prompt attention to this matter. Please understand that this is a security measure meant to help protect you and your account. We apologize for any inconvenience.

Sincerely, SmithBarney Citigroup, Account Review Department. | ||||

Пример подмены web-страницы при Phishing-атаке

Краткий обзор типов атак

| Код атаки | Описание атаки |

| 2000001 | Land attack. Атакер пытается замедлить работу вашей машины, послав пакет с идентичными адресами получателя и отправителя. Для стека протоколов Интернет такая ситуация не нормальна. ЭВМ пытается выйти из бесконечной петли обращений к самой себе. Имеются пэтчи для большинства операционных систем. |

| 2000002 | Unknown IP protocol. Традиционными транспортными протоколами являются UDP, TCP и ICMP, которые работают поверх протокола IP. Код протокола определяется полем тип протокола заголовка IP-дейтограммы. Существует большое число протоколов, которые идентифицируются с помощью номеров портов, например, HTTP, использующий в качестве транспорта TCP. Появление незнакомого протокола должно всегда настораживать, так как может нарушить нормальную работу программ. |

| 2000003 | Teardrop attack. Опасное перекрытие IP-фрагментов, сформированное программой teardrop. Ваша операционная система может стать нестабильной или разрушиться. Имеются пэтчи для большинства операционных систем. Адрес отправителя вероятнее всего не является истинным. Это означает, что отправитель использует фальшивый IP-адрес, и прикидывается кем-то еще. К сожалению, не существует простых способов определить, кто в действительности посылает кадры с искаженным адресом отправителя. |

| 2000004 | NewTear attack. Опасное перекрытие IP-фрагментов, сформированное программой newtear. Ваша операционная система может стать нестабильной или разрушиться. Имеются пэтчи для большинства операционных систем. Адрес отправителя вероятнее всего не является истинным. |

| 2000005 |

SynDrop attack. Опасное перекрытие IP-фрагментов, сформированное программой syndrop. Ваша операционная система может стать нестабильной или разрушиться. Имеются пэтчи для большинства операционных систем. |

| 2000006 | TearDrop2 attack. Тоже что и, например, SynDrop, но для программы teardrop2 |

| 2000007 | Bonk DoS.. |

| 2000008 | Boink DoS. Тоже что и, например, SynDrop, но для программы boink |

| 2000009 | IP Fragment overlap. Смотри, например 2000005 |

| 2000010 | IP last fragment length changed.. |

| 2000011 | Too much IP fragmentation.. |

| 2000012 | Ping of death. Предпринимается попытка послать пакет, длина которого больше теоретического предела 65536 байтов. Системы до 1997 года были уязвимы для такой атаки. Это делалось, например с помощью ping -l 65550. |

| 2000013 | IP source route. Попытка вторжения с использованием IP-опции "маршрут отправителя". В настоящее время эта опция заблокирована большинством маршрутизаторов. |

| 2000014 | Zero length IP option. Некоторые системы при этом повисают |

| 2000015 | Nestea attack. Опасное перекрытие IP-фрагментов, сформированное программой nestea. Ваша операционная система может стать нестабильной или разрушиться. Имеются пэтчи для большинства операционных систем. Адрес отправителя вероятнее всего не является истинным. Это означает, что отправитель использует фальшивый IP-адрес, и прикидывается кем-то еще. К сожалению, не существует простых способов определить, кто в действительности посылает кадры с искаженным адресом отправителя. |

| 2000016 | Empty fragment. Когда пакеты слишком длины, они могут быть фрагментированы. Система контроля фиксирует фрагмент с нулевой длиной. Например, IP-заголовок имеет 20-байт, а данных вообще нет. Это может указывать, что: Атакер пытается обойти систему контроля вторжения. Некоторое сетевое оборудование (маршрутизаторы/переключатели) работают некорректно, генерируя такие фрагменты. Имеется ошибка в стеке TCP/IP машины, посылающей пакет. Атакер пытается предпринять DoS-атаку против вашей системы. Ядра Linux для версий между 2.1.89 и 2.2.3 были уязвимы для атак DoS с привлечением этой методики. Каждый такой фрагмент вызывает некоторую потерю памяти. Повторно посылая такие фрагменты, можно вызвать кризис из-за отсутствия свободной памяти. Ceotcndetn cкрипт с именем sesquipedalian, который был написан для использования этой ошибки. |

| 2000017 | IP unaligned timestamp. |

| 2000018 | Jolt2. |

| 2000019 | Jolt. |

| 2000020 |

| 2000021 | SSping attack. Попытка атаки с помощью некорректного формата фрагментов. |

| 2000022 | Flushot attack. |

| 2000023 | IP source route end. |

| 2000024 | Oshare attack. |

| 2000025 | IP fragment data changed. |

| 2000101 | Traceroute. Кто- то пытается отследить путь от своей машины к вашей. Утилита traceroute широко используется в Интернет для поиска пути между машинами. Программа traceroute выполняет эту работу и определяет виртуальный путь через Internet. Программа traceroute не является опасной. Не существует способа проникнуть в вашу ЭВМ, используя ее. Однако она помогает хакеру отследить ваши соединения через Интернет. Эта информация может использоваться для компрометации некоторых других участников ваших связей. Например, в прошлом этот вид информации использовался хакерами для того, чтобы отключить свою жертву от Интернет, заставив ближайший маршрутизатор повесить телефонную линию. |

| 2000102 | Echo storm. Необычно большое число ping пакетов пришло за ограниченный период времени. Pings Довольно частой атакой домашних пользователей, играющих в сетевые игры или общающихся через сеть, является блокировка их канала с помощью большого числа пакетов Ping. Сейчас ведутся работы, для того чтобы позволить пользователю конфигурировать configuration file, чтобы было можно игнорировать такое вторжение. Смотри статью q000050. |

| 2000103 | Possible Smurf attack initiated.. |

| 2000104 | ICMP unreachable storm.. |

| 2000105 | ICMP subnet mask request. Поступил извне ICMP-запрос маски. В норме этого не должно быть. Атакер исследует структуру сети. |

| 2000106 | Ping sweep. |

| 2000107 | Suspicious Router advertisement. Подозрительное анонсирование новых маршрутов. Атакер возможно пытается перенаправить трафик на себя. Для этого может использоваться, в том числе, и ICMP-протокол. Соответствующие опции должны всегда вызывать подозрение. |

| 2000108 |

Corrupt IP options. Опции IP на практике почти не используются. По этой причине в их обработке имеется достаточно много ошибок. Ими часто пытаются воспользоваться хакеры.

Появление в пакете IP-опций должно вызывать подозрения.

| 2000109 | Echo reply without request. Это может быть результатом взаимодействия хакера с засланным троянским конем. Может быть это и результатом дублирования вашего IP-адреса. В любом случае такие пакеты достойны внимания. |

| 2000110 | ICMP flood.. |

| 2000111 | Twinge attack. То же, что и ICMP-flood |

| 2000112 | Loki. Атака, использующая "заднюю дверь" приложения или ОС. Это может быть сделано для сокрытия трафика, например под видом ICMP-эхо или UDP-запросов к DNS и т.д. Воспользуйтесь командой netstat, чтобы выяснить, какие raw SOCKET открыты. |

| 2000201 | UDP port scan.. |

| 2000202 | UDP port loopback. Пакет UDP путешествует между двумя эхо-портами. Такие пакеты могут делать это бесконечное число раз, используя всю имеющуюся полосу сети и производительность ЦПУ. Имеется несколько стандартных услуг такого рода, которые могут работать в системе. Среди них: echo (порт 7) дневная квота (порт 17) chargen (порт 19) Атакер может создать проблемы, фальсифицируя адрес отправителя и вынуждая две машины бесконечно обмениваться откликами друг с другом. Таким образом, может быть парализована вся сеть (ведь хакер может послать много таких пакетов). Например, хакер может имитировать посылку пакета от ЭВМ-A (порт chargen) к ЭВМ-B (порт echo). Эхо-служба ЭВМ-B пошлет отклик ЭВМ-A и т.д. |

| 2000203 | Snork attack. Регистрируются UDP-дейтограммы с портом назначения 135 (Microsoft Location Service), и отправитель с портом 7 (Echo), 19 (Chargen) или 135. Это попытка замкнуть две службы (если они разрешены/активированы) и заставить их бесконечно обмениваться пакетами друг с другом. Существует пэтч для блокировки таких атак (смотри сайт Microsoft). |

| 2000204 | Ascend Attack. Атака маршрутизаторов Ascend путем посылки UDP-пакета в порт 9. |

| 2000205 |

Это позволяет послать один "пакет" сотням ЭВМ " субсети". Эта техника позволяет ЭВМ оповестить окружение о своем присутствии. Атакер, используя технику, называемую "spoofing", атакует третью сторону. Атакер притворяется жертвой и посылает эхо-пакеты в субсеть. Каждая включенная ЭВМ откликнется "отправителю". Этот вид атаки был использован югославскими хакерами против сайтов в США и НАТО. Системы Firewall блокируют такие пакеты по умолчанию. Разные пакеты могут быть посланы ЭВМ, чтобы вызвать эхо-отклик. Сюда входят:

| ICMP Echo | Используются стандартной командой 'ping' Применяется также в smurf-атаке, которая подобна fraggle. |

| UDP Echo | Эхо-порт UDP, который перенаправляет трафик отправителю. Это первичный пакет, используемый для запуска атаки fraggle. |

| chargen | Перенаправляет произвольный трафик отправителю |

| daytime | Присылает значение текущего времени отправителю. |

| quotd | Присылает отправителю "quote of the day" или "fortune cookie". |

| 2000306 | TCP header fragmentation. |

| 2000307 | TCP short header. |

| 2000308 | TCP XMAS scan. Посылается TCP-сегмент с ISN=0 и битами FIN, URG и PUSH равными 1. |

| 2000309 | TCP null scan. Посылается TCP-сегмент с ISN=0 и битами флагов равными нулю. |

| 2000310 | TCP ACK ping. |

| 2000311 | TCP post connection SYN. |

| 2000312 | TCP FIN or RST seq out-of-range.. |

| 2000313 | TCP OS fingerprint.Посылается необычная комбинация TCP-флагов с тем, чтобы посмотреть реакцию. А по реакции определить вид ОС. |

| 2000314 | NMAP OS fingerprint. |

| 2000315 | Zero length TCP option. |

| 2000316 | TCP small segment size.. |

| 2000317 | TCP SYN with URG flag. |

| 2000318 | TCP Invalid Urgent offset. |

| 2000319 | RFProwl exploit. |

| 2000320 | TCP data changed. |

| 2000321 | Queso Scan.Попытка определения версии ОС или прикладной программы |

| 2000401 | DNS zone transfer. |

| 2000402 | DNS cache poison. Атакер послал запрос DNS-серверу, который содержит также и отклик. Это может быть попыткой компрометировать DNS-серверов. Это может быть также результатом работы ISP, который перенаправляет своих клиентов на прокси-сервер. Это вероятнее всего вторжение в систему Для того чтобы улучшить рабочие параметры, DNS-серверы пытаются "кэшировать" имена локально. Серверы просматривают секции откликов всех пакетов, приходящих в систему. Они запоминают эти отклики на короткое время на случай, если кто-то еще нуждается в этой информации. Очевидной проблемой является случай, когда такой пакет содержит ложную информацию. В частности, кто-то может послать запрос в DNS, содержащий, кроме того, дополнительную информацию в секции отклика. Старые серверы воспринимают эту информацию, кэшируют ее, и выдают в ответ на запрос, если таковой поступит. (Новые DNS-серверы лишены этой дырки, но существует еще достаточно много старых серверов). Если ваш DNS-сервер обновлен, атака такого рода невозможна. |

| 2000403 | DNS name overflow. |

| 2000404 | DNS non-Internet lookup. DNS-запрос послан не DNS-серверу или запрос имеет некорректный формат. |

| 2000405 | DNS malformed. |

| 2000406 | DNS Internet not 4 bytes. |

| 2000407 | DNS HINFO query. |

| 2000408 | DNS spoof successful. |

| 2000409 | DNS IQUERY. |

| 2000410 | DNS I-Query exploit. |

| 2000411 | DNS Chaos lookup. |

| 2000413 | NetBIOS names query. |

| 2000414 | DNS spoof attempt. |

| 2000415 | DNS NXT record overflow. |

| 2000416 | DNS null. DNS- запрос не содержит ни поля запросов, ни поля ответов ни поля дополнительной информации. |

| 2000417 | DNS BIND version request. Сервер BIND DNS содержит в своей базе данных запись CHAOS/TXT с именем "VERSION.BIND". Если кому-то нужна эта запись, присылается версия программы BIND soft. Такой запрос сам по себе не является атакой, но может являться разведывательным рейдом. Однако, если возвращается версия типа "4.9.6-REL" или "8.2.1", это указывает, что у вас установлена версия с хорошо известной дыркой, связанной с переполнением буфера. |

| 2000418 | AntiSniff DNS exploit. Программа AntiSniff может быть использована путем посылки специального DNS-кадра. В случае успеха, атакер может использовать программу, работающую в системе, где работает AntiSniff. AntiSniff представляет собой программу, которая разработана L0pht Heavy Industries в июле 1999. Атакер может использовать L0pht AntiSniff для получения информации о сети, которая может оказаться для него полезной при последующих атаках. Атакер может также использовать L0pht AntiSniff для определения положения компрометированных ЭВМ, переведенных в режим 6 (sniffing), которые могут им позднее использоваться. |

| 2000419 | Excessive DNS requests. |

| 2000420 | DNS ZXFR. Предпринята попытка осуществить зонный обмен DNS с транспортным сжатием, что само по себе нормально (популярный алгоритм "gzip"). Подобно всем зонным обменам, это позволяет удаленному атакеру сформировать карту вашей сети. Такой обмен может быть частью атаки, если поступает извне. |

| 2000421 | DNS TSIG name overflow. |

| 2000422 | DNS name overflow contains %. |

| 2000423 | DNS name overflow very long. |

| 2000501 | SMB malformed. Существует ошибка в старой версии SMB (система Microsoft для совместного использования файлов и принтеров в сети). |

Эта ошибка может быть использована при авторизации, путем посылки специально сформированных пакетов. При реализации этого трюка машина крэшится. Данная атака может быть предпринята успешно для систем Windows NT 4.0 SP4 и Windows 95 (все версии). Заметим, что имеются пэтчи для всех систем. Для того чтобы дырка работала, "File and Print Sharing" должно быть разрешено.

| 2000502 | SMB empty password. |

| 2000503 | SMB I/O using printer share. |

| 2000504 | SMB password overflow. |

| 2000505 | SMB file name overflow. |

| 2000506 | SMB Unicode file name overflow. |

| 2000507 | SMB unencrypted password. |

| 2000508 | RFParalyze exploit. |

| 2000600 | HTTP Attack. |

| 2000601 | HTTP URL overflow. |

| 2000602 | HTTP cgi starting with php. Специально сконструированный URL может позволить нежелательный доступ к CGI на сервере |

| 2000603 | HTTP URL directory traversal/climbing. Ситуация выглядит так, как будто атакер пытается прочесть посторонние файлы вашей системы. Обычная ошибка web-броузера заключается в том, что хакер может специфицировать URL, который выглядит как /../../../foo/bar.txt. Эта атака удается, так как программист не осуществляет двойной проверки URL, чтобы убедиться, корректен ли файл web-сайта. Сигнатурой такой атаки может быть наличие в URL последовательности ../... Иногда такого рода атака может быть имитирована некорректными связями, размещенными на странице. Это говорит о некорректной конфигурации. Во-первых, проверьте параметры URL, чтобы выяснить к какому файлу намерен получить доступ атакер. Затем проверьте, получил ли атакер доступ к файлу. Если это действительно критичный файл, и атакер был успешен, необходимо предпринять срочные действия. Например, если атакер получил доступ к файлу паролей, необходимо заменить все пароли. Следует также проверить является ли версия сервера новейшей и использованы ли все существующие пэтчи безопасности. Большинство таких атак предпринимается против "встроенных" web-серверов (т.e. web-серверов, добавленных в качестве части другого программного продукта), а не против реальных web-серверов типа Apache и IIS. |

| 2000604 | HTTP asp with . appended. |

| 2000605 | HTTP cgi with ~ appended. |

| 2000606 | HTTP URL has many slashes. |

| 2000607 | HTTP URL with ::$DATA appended. Предпринята попытка доступа к файлу с завершающей последовательностью ::$DATA. Некоторые серверы в этом случае возвращают исходный файл asp, вместо того, чтобы его (asp) исполнить, таким образом атакер получает критическую информацию о сервере. Исходные тексты программы сервера часто содержат пароли, имена скрытых файлов и т.д. |

| 2000608 | HTTP GET data overflow. |

| 2000609 | Данные HTTP CGI содержат ../../../... Данные, переданные в URL, имеют подозрительный проход, содержащий ../../../..; Этот проход может быть использован для доступа к привилегированным файлам. Атакер пытается добраться по дереву каталогов до нужных ему файлов. Некоторые приложения Web используют проходы, содержащие ../../../.. . Вам следует рассмотреть URL и аргумент GET с целью проверки их корректности. Если проход в аргументе GET, указывает на попытку доступа к привилегированным данным, возможно ваш сервер скомпрометирован. |

| 2000610 | HTTP URL with blank appended. |

| 2000611 | HTTP GET data with repeated char. |

| 2000612 | IIS Double-Byte Code attempt. Специально сформированный URL, который может позволить нежелательный доступ . Выполняется попытка доступа к URL с завершающими %81 - %FE. Некоторые серверы возвращают в этом случае исходный файл, а не выполняют его, таким образом предоставляется атакеру критическая информация о сервере. Исходный текст программы сервера часто содержит скрытые пароли, имена файлов или данные об ошибках в программе. |

| 2000613 | HTTP HOST: repeated many times. |

| 2000614 | HTTP URL contains old DOS filename. |

| 2000615 | HTTP ACCEPT: field overflow. |

| 2000616 | HTTP URL contains /./. |

| 2000617 | HTTP URL contains /.... |

| 2000618 | HTTP GET data contains /.... |

| 2000619 | HTTP URL scan. |

| 2000620 | Whisker URL fingerprint. |

| 2000621 | Web site copying. |

| 2000622 | HTTP Authentication overflow. |

| 2000623 |

Однако несмотря на то, что поле скрытое, оно может быть переписано. Когда форма поступает серверу, он может пренебречь проверкой корректности значения поля. Таким образом, посылая некорректную форму, хакер может получить доступ к файлам Web-сервера, содержащим критическую информацию.

| 2000624 | HTTP POST data contains /.... |

| 2000625 | HTTP URL with repeated char. |

| 2000626 | HTTP POST data with repeated char. |

| 2000627 | HTTP URL bad hex code. |

| 2000628 | HTTP URL contains %20. |

| 2000629 | HTTP User-Agent overflow. |

| 2000630 | HTTP asp with \ appended. Произошла попытка доступа к файлу asp с завершающим символом \. В некоторых ситуациях, вместо исполнения программы asp будет возвращен исходный asp-файл. Это раскроет атакеру критическую информацию о сервере. Исходный текст программы сервера часто содержит пароли, скрытые имена файлов или ошибки, которые в такой ситуации относительно легко найти. Хакер может затем использовать эту скрытую (hidden) информацию для вскрытия сервера. |

| 2000631 | URL with repeated .. |

| 2000632 | HTTP JavaServer URL in Caps. |

| 2000633 | HTTP URL with +.htr appended. |

| 2000634 | HTTP path contains *.jhtml or *.jsp. |

| 2000635 | HTTP POST data contains script. |

| 2000636 | HTTP HOST: field overflow. |

| 2000638 | HTTP Cookie overflow. |

| 2000639 | HTTP UTF8 backtrack. |

| 2000640 | HTTP GET data contains script. |

| 2000641 | HTTP login name well known. |

| 2000642 | HTTP DAV PROPFIND overflow. |

| 2000643 | SubSeven CGI. |

| 2000644 | Repeated access to same Web service. |

| 2000645 | HTTP URL with double-encoded ../. |

| 2000646 | HTTP field with binary. |

| 2000647 | HTTP several fields with binary. |

| 2000648 | HTTP CONNECTION: field overflow. |

| 2000700 | POP3 Attack. |

| 2000701 | POP3 USER overflow. |

| 2000702 | POP3 password overflow. |

| 2000703 | POP3 MIME filename overflow. |

| 2000704 | POP3 command overflow. |

| 2000705 | POP3 AUTH overflow. |

| 2000706 | POP3 RETR overflow. |

| 2000707 | POP3 MIME filename repeated chars. |

| 2000708 | POP3 MIME filename repeated blanks. |

| 2000709 | POP3 Date overflow. |

| 2000710 | POP3 APOP name overflow. |

| 2000711 | POP3 false attachment. |

| 2000800 | IMAP4 Attack. |

| 2000801 | IMAP4 user name overflow. |

| 2000802 | IMAP4 password overflow. |

| 2000803 | IMAP4 authentication overflow. |

| 2000804 | IMAP4 command overflow. |

| 2000805 | IMAP4 Parm Overflow. |

| 2000901 | Telnet abuse. |

| 2000902 | Telnet login name overflow. |

| 2000903 | Telnet password overflow. |

| 2000904 | Telnet terminal type overflow. |

| 2000905 | Telnet NTLM tickle. |

| 2000906 | Telnet Bad Environment. |

| 2000907 | Telnet Bad IFS. В UNIX, переменная "IFS" специфицирует символ, разделяющий команды. Если значение этой переменной изменено, тогда система детектирования вторжения не будет способна корректно интерпретировать команды. Более того, кто-либо может изменить эту переменную для того, чтобы модифицировать работу некоторых скриптов ядра. В частности плохой IFS станет разграничителем, используемым при разборе любых вводов, таких как имена файлов или DNS-имена. В этом случае, нужно установить IFS соответствующим символу '/' или '.'. Вообще, если вы хотите жить немного спокойнее, лучше заблокировать применение telnet, предложив пользователям перейти на SSH. |

| 2000908 | Telnet Environment Format String Attack. В районе августа 2000, выявлено большое число атак типа "format string". Эти атаки связаны с попыткой проникнуть в Telnet-машины путем посылки некорректных переменных окружения (environmental variables with format commands). |

| 2000909 | Telnet RESOLV_HOST_CONF. Переменная окружения RESOLV_HOST_CONF посылается с привлечением поля опций Telnet. Это поле не должно никогда изменяться таким способом. Это может означать попытку получения доступа к критическим файлам типа паролей и т.д. |

| 2000910 | Telnet bad TERM. Совершена попытка исказить "TERM" Telnet. Клиент Telnet может эмулировать многие виды терминалов текстового типа. Клиент передает эту информацию серверу с помощью переменной "TERM" или команды "term-type". Если обнаружено необычное значение этой переменной, возможно предпринята атака против вашей системы. |

2000911 Telnet bad TERMCAP. 2000912 Telnet XDISPLOC. 2000913 Telnet AUTH USER overflow. 2000914 Telnet ENV overflow. 2000915 Telnet login name well known. 2000916 Telnet Backdoor. Атакер пытается воспользоваться известным именем/паролем "задней" двери telnet Trigger. Протокольный анализатор извлекает login name и пароль из входной строки Telnet и сравнивает их со списком известных параметров доступа для задней двери telnet. Некоторые из них приведены ниже:

| wh00t! | Пароль задней двери предоставляемый rootkit для Linux, разработанного в 1994 . |

| lrkr0x | Пароль задней двери предоставляемый Rootkit I для Linux, разработанного в 1996 |

| satori | Rootkit IV для Linux. |

| rewt | Задняя дверь пользовательского аккоунта, которая предоставляет root-привилегии. |

| h0tb0x | Пароль задней двери для FreeBSD rootkit 1.2 (1/27/97). |

SMTP Attack. 2001001 SMTP pipe in mail address. кто-то пытается компрометировать e-mail сервер путем посылки исполняемого кода shell внутри e-mail адреса. Это имеет целью компрометировать e-mail сервер, а также субсистему, обрабатывающую заголовки почтового сообщения. Ниже приводится пример SMTP-сессии с попыткой реализации такой атаки:

HELO

MAIL FROM: |/usr/ucb/tail|/usr/bin/sh

RCPT TO: root

DATA

From: attacker@example.com

To: victim@example.com

Return-Receipt-To: |foobar

Subject: Sample Exploit 2001002