Идентификация угроз

Когда список объектов, которые нужно защитить определен, необходимо идентифицировать угрозы. Угрозы могут быть затем рассмотрены с целью определения того, какой потенциал потерь они в себе несут. Это помогает определить, от каких угроз вам следует защищаться. Должны быть рассмотрены следующие классические угрозы. В зависимости от узла, могут существовать и специфические угрозы, которые следует идентифицировать.

|

(1) |

Неавторизованный доступ к ресурсам и/или информации |

|

(2) |

Непреднамеренное и/или неавторизованное раскрытие информации |

|

(3) |

Отказ в обслуживании (Denial of service) |

Идентификация защищаемых объектов

Первым шагом при анализе риска является идентификация объектов, которые нужно защитить. Некоторые вещи типа ценной частной информации, интеллектуальной собственности, различное оборудование являются очевидными, но часто упускаются из вида люди, которые используют все это. Существенным пунктом является составление списка объектов, влияющих на проблему безопасности.

Список общих категорий был предложен Пфлегером [Pfleeger 1989]:

|

(1) |

Оборудование: CPU, карты, клавиатуры, терминалы, рабочие станции, персональные ЭВМ, принтеры, дисковые драйвы, коммуникационные линии, терминальные серверы, маршрутизаторы. |

|

(2) |

Программы: тексты программ, объектные модули, утилиты, диагностические программы, операционные системы, коммуникационные программы. |

|

(3) |

Данные: во время исполнения, записанные в реальном времени, архивированные off-line, резервные копии, журнальные записи, базы данных, при передаче через транспортную среду. |

|

(4) |

Люди: пользователи, администраторы, группа поддержки оборудования. |

|

(5) |

Документация: на программы, оборудование, системы, локальные административные процедуры. |

|

(6) |

Материалы: бумага, формы, ленты, магнитные носители. |

Идентификатор доступа к сети

Семёнов Ю.А. (ГНЦ ИТЭФ), book.itep.ru

Региональные Интернет сервис-провайдеры (ISP), работающие в пределах определенной области или провинции, стремятся объединить свои усилия с другими региональными провайдерами, для того чтобы обеспечить доступ к Интернет через телефонную сеть в пределах как можно большего пространства. Национальные ISP хотят совмещать свои операции с одним или более ISP в других странах, предлагая телефонный доступ к сети в пределах группы стран или даже континента.

Бизнесмены хотели бы предложить своим служащим пакет услуг Интернет на глобальной основе. Эти услуги могут включать помимо традиционного доступа к Интернет, также безопасный доступ к корпоративным сетям через виртуальные частные сети (VPN), используя туннельные протоколы, такие как PPTP, L2F, L2TP и IPSEC в туннельном режиме.

Для того чтобы улучшить взаимодействие роуминга и сервиса туннелирования, желательно иметь стандартизованный метод идентификации пользователей. Ниже предлагается синтаксис для идентификаторов доступа к сети NAI (Network Access Identifier). Примеры приложений, которые используют NAI, и описания семантики можно найти в [1].

Здесь используются следующие определения:

| Идентификатор доступа к сети NAI |

Идентификатор доступа к сети (NAI) является идентификатором пользователя, представленным клиентом в ходе PPP-аутентификации. При роуминге целью NAI служит идентификация пользователя, а также содействие маршрутизации запроса аутентификации. Заметьте, что NAI не должен быть обязательно идентичным его электронному адресу или userID, выдаваемому на прикладном уровне для аутентификации. |

| Сервер доступа к сети |

Сервер доступа к сети NAS (Network Access Server) представляет собой прибор, куда клиент "звонит" чтобы получить доступ к сети. В терминологии PPTP это называется концентратором доступа PPTP (PAC), а в терминологии L2TP, он называется концентратором доступа L2TP (LAC). |

| Объем роуминга | Объем роуминга можно определить, как способность использовать любого из имеющихся ISP, формально поддерживая только одну взаимосвязь покупатель-продавец. |

| Туннельная услуга |

Туннельной услугой является любой сетевой сервис, допускаемый протоколами туннелирования, такими как PPTP, L2F, L2TP и IPSEC в туннельном режиме. Примером туннельной услуги может служить безопасный доступ к корпоративной сети через частные виртуальные сети (VPN). |

Как описано в [1], существует много услуг, использующих телефонный доступ, а число провайдеров, предлагающих такие услуги (в том числе для подвижных пользователей) стремительно растет.

Для того чтобы обеспечить большой объем роуминга, одним из требований является способность идентифицировать "домашний" аутентификационный сервер пользователя. Эта функция в сети выполняется с помощью идентификатора NAI, посылаемого пользователем серверу NAS в процессе первичной PPP-аутентификации. Ожидается, что NAS будет использовать NAI как часть процесса открытия нового туннеля, с целью определения конечной точки этого туннеля.

Идентификатор доступа к сети имеет форму (но это не обязательно почтовый адрес). Заметьте, что в то время как пользовательская часть NAI согласуется с BNF, описанной в [5], BNF строки описания области допускает использования в качестве первого символа цифры, что не разрешено BNF, описанной в [4]. Это изменение было сделано с учетом сложившейся в последнее время практикой, FQDN, такое как 3com.com вполне приемлемо.

Заметьте, что хозяева NAS могут быть вынуждены модифицировать свое оборудование, чтобы обеспечить поддержку рассмотренного формата NAI. Оборудование, работающее с NAI должно работать с длиной кодов, по крайней мере, в 72 октета.

Формальное определение NAI

Грамматика для NAI представленная ниже, описана в ABNF, как это представлено в [7]. Грамматика для имен пользователей взята из [5], а грамматика имен областей является модифицированной версией [4].

| nai | = username / ( username "@" realm ) |

| username | = dot-string |

| realm | = realm "." label |

| label | = let-dig * (ldh-str) |

| ldh-str | = *( Alpha / Digit / "-" ) let-dig |

| dot-string | = string / ( dot-string "." string ) |

| string | = char / ( string char ) |

| char | = c / ( "\" x ) |

| let-dig | = Alpha / Digit |

| Alpha | = %x41-5A / %x61-7A ; A-Z / a-z |

| Digit | = %x30-39 ;0-9 |

| c | = < any one of the 128 ASCII characters, but not any special or SP > |

| x | = %x00-7F ; all 127 ASCII characters, no exception |

| SP | = %x20 ; Space character |

| special | = "<" / ">" / "(" / ")" / "[" / "]" / "\" / "." / "," / ";" / ":" / "@" / %x22 / Ctl |

| Ctl | = %x00-1F / %x7F ; the control characters (ASCII codes 0 through 31 inclusive and 127) |

Примеры правильных идентификаторов сетевого доступа:

fred@3com.com

fred@foo-9.com

fred_smith@big-co.com

fred=?#$&*+-/^smith@bigco.com

fred@bigco.com

nancy@eng.bigu.edu

eng!nancy@bigu.edu

eng%nancy@bigu.edu

Примеры неправильных идентификаторов сетевого доступа:

fred@foo

fred@foo_9.com

@howard.edu

fred@bigco.com@smallco.com

eng:nancy@bigu.edu

eng;nancy@bigu.edu

@bigu.edu

В данном разделе определено новое пространство имен, которое должно администрироваться (NAI-имена областей). Для того чтобы избежать создания каких-либо новых административных процедур, администрирование именных областей NAI возлагается на DNS.

Имена областей NAI должны быть уникальными и право их использование для целей роуминга оформляется согласно механизму, применяемому для имен доменов FQDN (fully qualified domain name). При намерении использовать имя области NAI нужно сначала послать запрос по поводу возможности применения соответствующего FQDN.

Заметьте, что использование FQDN в качестве имени области не предполагает обращения к DNS для локализации сервера аутентификации. В настоящее время аутентификационные серверы размещаются обычно в пределах домена, а маршрутизация этой процедуры базируется на локальных конфигурационных файлах. Реализации, описанные в [1], не используют DNS для поиска аутентификационного сервера в пределах домена, хотя это и можно сделать, используя запись SRV в DNS, что описано в [6]. Аналогично, существующие реализации не используют динамические протоколы маршрутизации или глобальную рассылку маршрутной информации.

Ссылки

| [1] | Aboba, B., Lu J., Alsop J., Ding J. and W. Wang, "Review of Roaming Implementations", RFC-2194, September 1997. |

| [2] | Rigney C., Rubens A., Simpson W. and S. Willens, "Remote Authentication Dial In User Service (RADIUS)", RFC-2138, April 1997. |

| [3] | Rigney C., "RADIUS Accounting", RFC-2139, April 1997. |

| [4] | Mockapetris, P., "Domain Names - Implementation and Specification", STD 13, RFC-1035, November 1987. |

| [5] | Postel, J., "Simple Mail Transfer Protocol", STD 10, RFC-821, August 1982. |

| [6] | Gulbrandsen A. and P. Vixie, "A DNS RR for specifying the location of services (DNS SRV)", RFC 2052, October 1996. |

| [7] | Crocker, D. and P. Overrell, "Augmented BNF for Syntax Specifications: ABNF", RFC-2234, November 1997. |

| [8] | Kent, S. and R. Atkinson, "Security Architecture for the Internet Protocol", RFC-2401, November 1998. |

| [9] | Bradner, S., "Key words for use in RFCs to Indicate Requirement Levels", BCP 14, RFC-2119, March 1997. |

Идентификатор сессии найден клиентом и сервером

| сlient-hello |

C ® S: | challenge, session_id, cipher_specs |

| server-hello |

S ® C: | connection-id, session_id_hit |

| client-finish |

C ® S: | {connection-id}client_write_key |

| server-verify |

S ® C: | {challenge}server_write_key |

| server-finish |

S ® C: | {session_id}server_write_key |

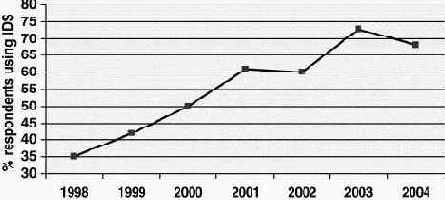

Imgshtml

Рис. 2. Схема подключения IDS и IPS (IDS or IPS: what is best, Maria Papadaki and Steven Furnell, Network Security v2004, Issue 7, июль 2004, стр. 15-19)

Использован идентификатор сессии и аутентификация клиента

| сlient-hello |

C ® S: | challenge, session_id, cipher_specs |

| server-hello |

S ® C: | connection-id, session_id_hit |

| client-finish |

C ® S: | {connection-id}client_write_key |

| server-verify |

S ® C: | {challenge}server_write_key |

| request-certificate |

S ® C: | {auth_type,challenge'}server_write_key |

| client-certificate |

C ® S: | {cert_type,client_cert, response_data}client_write_key |

| server-finish |

S ® C: | {session_id}server_write_key |

В последнем обмене, response_data является функцией auth_type.

Язык представления

Представление данных в этом документе напоминает синтаксис языка Си и XDR [XDR], но эти параллели достаточно приблизительны и не имеют никакого отношения к самому протоколу TSL. эти представления применены лишь для целей упрощения восприятия материала.

Электронная почта

Системы электронной почты (e-mail) в течение долгого времени служили источником вторжений, так как почтовые протоколы являются старейшими и наиболее широко используемыми услугами. Кроме того, согласно своей природе, почтовый сервер требует доступа из внешнего мира. Большинство почтовых серверов позволяют доступ от любого субъекта сети. Почтовый сервер обычно состоит из двух частей: агент приема/передачи и агент обработки. Так как почта доставляется всем пользователям и обычно является конфиденциальной, агент обработки требует системных (root) привилегий при доставке. Большинство реализаций e-mail-сервера выполняют обе эти функции, что означает предоставление системных привилегий и принимающему агенту. Это открывает несколько окон уязвимости. Существуют некоторые реализации, которые позволяют разделение этих двух агентов. Такие реализации считаются более безопасными, но все еще нуждаются в тщательной инсталляции, чтобы избежать дополнительных проблем безопасности.

Электронная подпись

Семёнов Ю.А. (ГНЦ ИТЭФ), book.itep.ru

В конце любого письма мы привыкли ставить подпись с тем, чтобы уведомить получателя о том, кто является отправителем данного документа. Кроме того, подпись ответственного лица придает документу юридическую силу. По мере внедрения электронных средств доставки документов (факс и электронная почта) проблема их достоверности обрела крайнюю актуальность. Ведь копирование любой последовательности битов или пикселей не представляет никакой трудности. Современные телекоммуникационные каналы уязвимы для перехвата и искажения пересылаемых документов.

Рассмотрим сначала то, от каких действий злоумышленника должна защищать система идентификации.

Отказ от выполненных действий. Субъект утверждает, что он не посылал некоторый документ, хотя на самом деле он его послал.

Модификация документа. Получатель модифицирует полученный документ и утверждает, что именно такую версию документа он и получил.

Подделка. Субъект фабрикует сообщение и утверждает, что оно ему прислано.

Перехват. Злоумышленник С перехватывает сообщение, посланное А к В с целью модификации.

Маскировка. Посылка сообщения от чужого имени.

Повтор. Злоумышленник С посылает повторно сообщение от А к Б, перехваченное им ранее.

Решение практически всех этих проблем может быть реализовано с помощью электронной подписи, базирующейся на алгоритме RSA. Рассмотрим принципы, на которых базируется электронная подпись.

Пусть имеются секретные коды d, p и q, а также открытые e и n=pq. Пусть также А передает сообщение DATA адресату Б. Электронная подпись отправителя А базируется на его секретном ключе и открытом ключе получателя Б. Сначала отправитель с помощью хэш-функции (SHS - Secure Hash Standard; ) генерирует дайджест своего сообщения длиной 160 бит (5 слов). Затем с помощью своего секретного ключа он формирует электронную подпись. При этом А не может отказаться от того, что именно он послал сообщение, так как только он знает свой секретный ключ. Электронную подпись нельзя использовать повторно и подписанный документ нельзя модифицировать, так как любые модификации неизбежно изменят его дайджест, а, следовательно, и электронную подпись.

Получатель с помощью открытого ключа дешифрует код электронной подписи, а затем с использованием дайджеста проверяет ее корректность.

Национальный институт стандартов США принял стандарт DSS (Digital Signature Standard; ), в основу которого легли алгоритмы Эль-Гамаля и RSA.

Рассмотрим алгоритмы вычисления дайджеста сообщения, электронной подписи и идентификации отправителя. Начнем с алгоритма SHA (Secure Hash Algorithm).

Сначала сообщение разбивается на блоки длиной 512 бит. Если длина сообщения не кратна 512, к последнему блоку приписывается справа 1, после чего он дополняется нулями до 512 бит. В конец последнего блока записывается код длины сообщения. В результате сообщение приобретает вид n 16-разрядных двоичных слов M1,M2,…,Mn. M1 содержит первый символ.

Алгоритм SHA использует 80 логических функций f0,f1,…,f79, которые производят операции над тремя 32-разрядными словами (B,C,D):

| ft(B,C,D) = (B AND C) OR ((NOT B) AND D) | для 0 ЈtЈ 19 |

| ft(B,C,D) = B XOR C XOR D | для 20 Ј t Ј 39 |

| ft(B,C,D) = (B AND C) OR (B AND D) OR (C AND D) | для 40 Ј t Ј 59 |

| ft(B,C,D) = B XOR C XOR D | для 60 Ј t Ј 79 |

| Kt = 5A827999 | для 0 Ј t Ј 19 |

| Kt = 6ED9EBA1 | для 20 Ј t Ј 39 |

| Kt = 8F1BBCDC | для 40 Ј t Ј 59 |

| Kt = CA62C1D6 | для 60 Ј t Ј 79 |

H0 = 67452301

H1 = EFCDAB89

H2 = 98BADCFE

H3 = 10325476

H4 = C3D2E1F0

Делим массив M на группы из 16 слов W0, W1,…,W15 (W0 самое левое слово).

Для t = 16 - 79 wt = S1(Wt-3 XOR Wt-8 XOR Wt-14 XOR Wt-16)

Ak означает операцию циклического сдвига влево на k разрядов.

Пусть теперь A = H0, B = H1, C = H2, D = H3, E = H4.

for t = 0 to 79 do

TEMP = S5(A) + ft(B,C,D) + E + Wt + Kt. (TEMP – временная переменная).

E = D; D = C; C = S30(B); B = A; A = TEMP;

Пусть H0 = H0 + A; H1 = H1 + B; H2 = H2 + C; H3 = H3 + D; H4 = H4 + E.

В результате обработки массива М будет получено 5 слов H0, H1, H2, H3, H4 с общей длиной 160 бит, которые и образуют дайджест сообщения. Полученная кодовая последовательность с высокой степенью уникальности характеризует сообщение.

Любое редактирование сообщения практически неизбежно приведет к изменению дайджеста. Поскольку алгоритм вычисления дайджеста общеизвестен, он не может рассматриваться как гарантия предотвращения модификации сообщения. Смысл вычисления дайджеста заключается в уменьшении объема данных, подлежащих шифрованию. Для того чтобы превратить дайджест в электронную подпись надо воспользоваться секретным ключом. Схема реализации алгоритма DSA (Digital Signature Standard) показана на рис. 6.4.3.1.

Рис. 6.4.3.1. Схема вычисления и верификации электронной подписи (DSA)

DSA использует следующие параметры ():

p – простое число, которое при 512Ј L Ј 1024 удовлетворяет условию 2L-1 < p < 2L, L кратно 64.

q – простой делитель p-1, где 2159 < q < 2160.

g = h(p-1)/q mod p, где h любое целое, для которого 1 < h < p-1 и h(p-1)/q mod p > 1.

x равно случайному или псевдослучайному целому числу, для которого 0 < x < q.

y = gx mod p.

k равно случайному или псевдослучайному целому числу, для которого 0 < k < q.

Целые p, q и g могут быть общедоступными и использоваться группой пользователей. Секретным и открытым ключами являются х и у, соответственно. Параметры х и k используются только для формирования электронной цифровой подписи и должны храниться в секрете. Параметр k генерируется для каждой подписи.

Подпись сообщения M представляет собой два числа r и s, вычисленные согласно формулам:

r = (gk mod p) mod q

s = (k-1(SHA(M) + xr)) mod q. (здесь k-1 величина обратная k).

SHA(M) – представляет собой дайджест сообщения M (160-битовая строка). После вычисления r и s следует проверить, не равно ли одно из них нулю.

Для верификации электронной подписи проверяющая сторона должна иметь параметры p, q и g, а также открытый ключ отправителя (подписанта) y.

Пусть M`, r` и s` представляют собой полученное сообщение и электронную подпись. Получатель начинает верификацию с проверки условия 0 < r` < q и 0 < s` < q. Если хотя бы одно из условий не выполнено, электронная подпись некорректна.Далее производится вычисление:

w = (s`)-1 mod q

u1 = ((SHA(M`)w) mod q

u2 = ((r`)w) mod q

v = (((g)u1 (y)u2) mod p) mod q.

Если v = r`, верификация подписи завершилась успешно и получатель может с высокой вероятностью быть уверен, что он получил сообщение от партнера, владеющего секретным ключом х, соответствующим открытому ключу у. Если же v не равно r`, то сообщение было модифицировано или подписано самозванцем. В ссылке 3 на предыдущей странице можно найти описание алгоритма нахождения (проверки) простых чисел и генерации псевдослучайных чисел.

Юридические силовые и следственные агентства

В случае инцидента, который имеет легальные последствия, важно установить контакт со следственными агентствами (например, ФБР или Секретная служба США) так быстро, как только возможно. Местные силовики, локальные службы безопасности и департаменты полиции кампуса должны быть также оповещены. В этом разделе описываются многие вопросы, с которыми придется столкнуться, но признается, что каждая организация может иметь свои собственные местные и государственные законы и регламентации, которые будут оказывать сильное влияние на то, как будут осуществляться взаимодействие с юридическими и следственными агентствами.

Первоначальной причиной определения этих точек контакта заранее является то, что в случае реального инцидента имеется слишком мало времени, чтобы выяснять, с кем конкретно надо контактировать. Другой причиной является то, что важно сотрудничать с этими агентствами в стиле, способствующем хорошим деловым отношениям, и соответствующем традициям этих ведомств. Знания рабочих процедур заранее, и схемы контактов является большим шагом в правильном направлении. Например, важно собрать сведения о том, что допустимо при любых последующих юридических действиях, а это потребует предварительного знания о том, как собирать улики. Последняя причина для установления контактов как можно быстрее заключается в том, что невозможно знать конкретное агентство, в юрисдикции которого находится конкретный инцидент. Осуществление контактов и нахождение подходящих каналов заранее позволит осуществить работу по инциденту значительно более спокойно. Если ваша организация или узел имеет юриста, вам нужно как можно скорее уведомить юридическую службу о факте инцидента. Как минимум ваш адвокат должен подключиться к защите юридических и финансовых интересов вашего узла или организации. Существует много правовых и практических вопросов, среди них:

|

(1) |

Хочет ли ваш узел или организация рисковать отрицательной рекламой или открытым сотрудничеством в сфере юридического или судебного преследования виновников. |

|

(2) |

Несение ответственности. Если вы оставляете скомпрометированную систему, как она есть, то имеется возможность того, что она станет источником атаки для другой машины, а ваша организация или узел может нести ответственность за причиненный ущерб. |

|

(3) |

Распространение информации. Если ваш узел или организация распространяет информацию об атаках, в которые были вовлечены другие узлы или организации или уязвимостях программных продуктов, которая может повлиять на сбыт продукта, ваш узел или организация может быть обвинена в нанесении ущерба (включая ущерб репутации). |

|

(4) |

Ответственность за мониторинг. Ваш узел или организация могут преследоваться по суду, если пользователи вашего узла узнают, что производится мониторинг аккаунтов, не информируя об этом пользователей. |

К сожалению, нет пока очевидных прецедентов преследования или ответственности организаций, вовлеченных в инцидент утраты безопасности. Расследователи будут часто просить организации отследить или мониторировать активность атакеров. Действительно, большинство расследователей не может отследить компьютерные вторжения без энергичной поддержки вовлеченных организаций. Однако, расследователи не могут предоставить защиту против обвинений в нарушении конфиденциальности, и эта деятельность может тянуться месяцами, отнимая много усилий.

С другой стороны, юрист организации может посоветовать соблюдать предельную осторожность и предложить, чтобы отслеживание атакера было прекращено, а его доступ в систему закрыт. Это, по сути, не даст защиты от обвинений и может помешать расследователям идентифицировать злоумышленника.

Баланс между поддержкой следственной активности и ограничением ответственности является лукавым. Вам будет нужно рассмотреть совет вашего юриста и ущерб, причиненный атакером (если таковой имеется), когда принимаете решение о том, что делать при конкретном инциденте. Ваш юрист должен быть также подключен к принятию решения о контакте со следственным агентством, когда инцидент произошел в вашем узле. Решение координировать усилия со следственными агентствами является наиболее разумным для вашего узла или организации. Подключение вашего юриста будет также стимулировать многоуровневую координацию между вашим узлом и конкретным привлеченным следственным агентством, которое в свою очередь приведет к эффективному разделению труда. Попутно вы получите руководство, которое поможет вам избежать будущих юридических ошибок.

Наконец, ваш юрист должен оценить инструкции вашего узла по преодолению инцидентов. Существенно получить "чистое карантинное свидетельство" с юридической стороны, прежде чем вы действительно выполните эти процедуры. Жизненно важно, при работе с следственными агентствами, проверять то, что человек, запрашивающий информацию, является официальным представителем оговоренного агентства.

К сожалению, многие благонамеренные люди допускают непреднамеренную утечку важных данных об инциденте, допуская неавторизованных лиц в свою систему и т.д., так как гость выдает себя за представителя правительственного агентства. (Заметим, эта предосторожность относится ко всем внешним контактам).

Так как многие сетевые атакеры могут легко переадресовать почтовые сообщения, избегайте использования электронной почты для взаимодействия с другими агентствами (а также с другими, имеющими отношения к инциденту). Обычные телефонные линии являются также частой мишенью для атак посредством подключения, так что будьте осторожны!

Не существует ни одного установленного набора правил реагирования на инцидент, когда оказываются вовлечены местные административные органы. В норме (в США), за исключением оговоренных законом случаев, ни одно агентство не может заставить вас мониторировать сеть, отсоединиться от сети, исключить телефонный контакт с подозреваемым атакером и т.д. Каждая организация имеет набор местных и национальных законов и регламентаций, которые должны строго выполняться при обработке инцидента. Рекомендуется, чтобы каждый узел был знаком с этими законами и регламентациями, и знал агентства и их юрисдикцию заранее до наступления инцидента.

Кабельные каналы связи

Семёнов Ю.А. (ГНЦ ИТЭФ), book.itep.ru

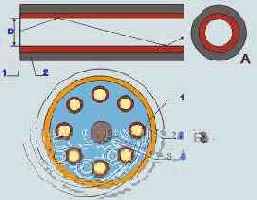

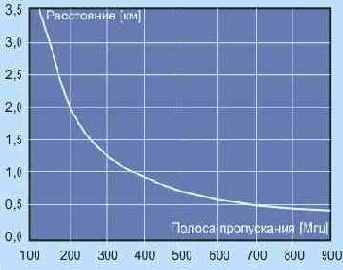

Кабельные каналы для целей телекоммуникаций исторически использовались первыми. Да и сегодня по суммарной длине они превосходят даже спутниковые каналы. Основную долю этих каналов, насчитывающих многие сотни тысяч километров, составляют телефонные медные кабели. Эти кабели содержат десятки или даже сотни скрученных пар проводов. Полоса пропускания таких кабелей обычно составляет 3-3,5 кГц при длине 2-10 км. Эта полоса диктовалась ранее нуждами аналогового голосового обмена в рамках коммутируемой телефонной сети. C учетом возрастающих требованиям к широкополосности каналов скрученные пары проводов пытались заменить коаксиальными кабелями, которые имеют полосу от 100 до 500 МГц (до 1 Гбит/с), и даже полыми волноводами. Именно коаксиальные кабели стали в начале транспортной средой локальных сетей ЭВМ (10base-5 и 10base-2; см. рис. 3.1.1).

Рис. 3.1.1. 1 - центральный проводник; 2 - изолятор; 3 - проводник-экран; внешний изолятор

Коаксиальная система проводников из-за своей симметричности вызывает минимальное внешнее электромагнитное излучение. Сигнал распространяется по центральной медной жиле, контур тока замыкается через внешний экранный провод. При заземлении экрана в нескольких точках по нему начинают протекать выравнивающие токи (ведь разные “земли” обычно имеют неравные потенциалы). На рис. 3.1.1а проиллюстрирована схема наводок по экрану коаксиального кабеля. Входной сигнал Авх подается через центральную жилу с одно стороны кабеля. На противоположной стороне кабель нагружен на сопротивление R, равное волновому импедансу кабеля. Если экран кабеля соединен с землей на обоих концах, то при наличии источника наводок по экрану будет протекать переменный ток наводки.

Рис. 3.1.1a. Схема наводок по экрану коаксиального кабеля

Импульсное значение наводки UН будет пропорционально L(dIH/dt), где L - индуктивность оплетки кабеля, а IH - ток наводки. В результате наводка сложится с входным сигналом. При определенных обстоятельствах это может даже привести к выходу из строя сетевого оборудования.

Именно это является причиной требования заземления кабеля локальной сети только в одной точке. Наибольшее распространение получили кабели с волновым сопротивлением 50 ом. Это связано с тем, что эти кабели из-за относительно толстой центральной жилы характеризуются минимальным ослаблением сигнала (волновое сопротивление пропорционально логарифму отношения диаметров внешнего и внутреннего проводников).

Коаксиальный кабель с полосой пропускания 500 МГц при ограниченной длине может обеспечить скорость передачи несколько Гбит/сек. Предельные расстояния, для которых может быть применен коаксиальный кабель составляет 10-15 км.

Но по мере развития технологии скрученные пары смогли вытеснить из этой области коаксиальные кабели. Это произошло, когда полоса пропускания скрученных пар достигла 200-350 МГц при длине 100м (неэкранированные и экранированные скрученные пары категории 5 и 6), а цены на единицу длины сравнялись. Скрученные пары проводников позволяют использовать биполярные приемники, что делает систему менее уязвимой (по сравнению с коаксиальными кабелями) к внешним наводкам. Но основополагающей причиной вытеснения коаксиальных кабелей явилась относительная дешевизна скрученных пар. Скрученные пары бывают одинарными, объединенными в многопарный кабель или оформленными в виде плоского ленточного кабеля. Применение проводов сети переменного тока для локальных сетей и передачи данных допустимо для весьма ограниченных расстояний. В таблице 3.1.1 приведены характеристики каналов, базирующихся на обычном и широкополосном коаксиальном кабелях.

Таблица 3.1.1

Широкополосный

| Максимальная длина канала | 2 км | 10 - 15 км |

| Скорость передачи данных | 1 - 50 Мбит/с | 100 - 140 Мбит/с |

| Режим передачи | полудуплекс | дуплекс |

| Ослабление влияния электромагнитных и радиочастотных наводок | 50 дБ | 85 дБ |

| Число подключений | < 50 устройств | 1500 каналов с одним или более устройств на канал |

| Доступ к каналу | CSMA/CD | FDM/FSK |

При диагностировании сетей не всегда под руками может оказаться настоящий сетевой тестер типа WaveTek, и часто приходится довольствоваться обычным авометром. В этом случае может оказаться полезной таблица 3.1.2, где приведены удельные сопротивления используемых сетевых кабелей. Произведя измерение сопротивления сегмента, вы можете оценить его длину.

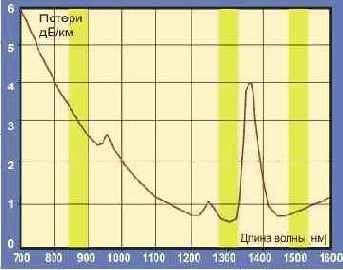

Рис. 3.1.2. Зависимость ослабления сигнала в кабеле от его частоты

Таблица 3.1.2 Сопротивление кабеля по постоянному току

Коаксиал

Ом/сегмент

Максимальная длина сегмента

| 10BASE5 | 5 | 500 м |

| 10BASE2 | 10 | 185 м |

.

Скрученная пара

Ом/100 м

| 24 AWG | 18,8 |

| 22 AWG | 11,8 |

Стандарт

Назначение

Экран

Полоса пропускания

| EN 50288-2-1 | Для магистральной прокладки | + | < 100 МГц (кат. 5) |

| EN 50288-2-2 | Для подключения приборов и коммутации | + | < 100 МГц (кат. 5) |

| EN 50288-3-1 | Для магистральной прокладки | - | < 100 МГц (кат. 5) |

| EN 50288-3-2 | Для подключения приборов и коммутации | - | < 100 МГц (кат. 5) |

| EN 50288-4-1 | Для магистральной прокладки | + | < 600 МГц (кат. 7) |

| EN 50288-4-2 | Для подключения приборов и коммутации | + | < 600 МГц (кат. 7) |

| EN 50288-5-1 | Для магистральной прокладки | + | < 250 МГц (кат. 6) |

| EN 50288-5-2 | Для подключения приборов и коммутации | + | < 250 МГц (кат. 6) |

| EN 50288-6-1 | Для магистральной прокладки | - | < 250 МГц (кат. 6) |

| EN 50288-6-2 | Для подключения приборов и коммутации | - | < 250 МГц (кат. 6) |

|

Категория |

Полоса пропускания |

Применения |

| 3 | до 16 МГц | Ethernet, Token Ring, телефон |

| 4 | до 20 МГц | Ethernet, Token Ring, телефон |

| 5 | до 100 МГц | Ethernet, ATM, FE,Token Ring, телефон |

| 6 | до 200/250 МГц | GigaEthernet,Ethernet, FE, ATM, Token Ring |

| 7 | до 600 МГц | GigaEthernet,Ethernet, FE, ATM, Token Ring |

Таблица 3.1.3A1. Обзор классов соединений согласно требованиям ISO/IEC 11801 (EN 50173)

Класс

Категория

Применение

| A | Голос и сетевые приложения до 100 кГц | |

| B | Информационные приложения до 1 МГц | |

| С | 4 | Информационные приложения до 16 МГц |

| D | 5-5e | Информационные приложения до 100 МГц |

| E | 6 | Информационные приложения до 200/250 МГц |

| F | 7 | Информационные приложения до 600 МГц |

| LWL | Информационные приложения от 10 МГц |

Стандарт

Экран

Полоса пропускания

| EN 60603-7-2 | - | < 100 МГц (кат. 5) |

| EN 60603-7-3 | + | < 100 МГц (кат. 5) |

| EN 60603-7-4 | - | < 250 МГц (кат. 6) |

| EN 60603-7-5 | + | < 250 МГц (кат. 6) |

| EN 60603-7-7 | + | < 600 МГц (кат. 7) |

|

Частота [МГц] |

Ослабление для кабеля категории 5 [дБ] |

Ослабление для кабеля категории 6 [дБ] |

||||

|

Кабель 2 м |

Кабель 5 м |

Кабель 10 м |

Кабель 2 м |

Кабель 5 м |

Кабель 10 м |

|

| 1 | 72.9 | 71.6 | 70.1 | 65.0 | 65.0 | 65.0 |

| 4 | 61.0 | 59.7 | 58.4 | 65.0 | 65.0 | 65.0 |

| 16 | 49.1 | 48.0 | 46.9 | 62.0 | 60.5 | 59.0 |

| 62.5 | 37.6 | 36.8 | 36.0 | 50.4 | 49.2 | 48.1 |

| 100.0 | 33.7 | 33.0 | 32.5 | 46.4 | 45.3 | 44.4 |

| 200.0 | 43.0 | 42.1 | 41.4 | |||

| 250.0 | 38.8 | 38.1 | 37.6 |

Таблица 3.1.5. Параметры неэкранированных пар категории 6

Частота, МГц

Затухание, дБ/100м

NEXT, дБ

ACR, дБ/100м

| 1 | 2,3 | 62 | 60 |

| 10 | 6,9 | 47 | 41 |

| 100 | 23,0 | 38 | 23 |

| 300 | 46,8 | 31 | 4 |

ACR - Attenuation-to-Crosstalk Ratio.

NEXT - Near End CrossTalk.

Кабели, изготовленные из скрученных пар категории 5 (волновое сопротивление 100,15 Ом), с полосой 100 Мгц обеспечивают пропускную способность при передаче сигналов ATM 155 Мбит/с.

При 4 скрученных парах это позволяет осуществлять передачу до 622 Мбит/с. Кабели категории 6 сертифицируются до частот 300 Мгц, а экранированные и до 600 Мгц (волновое сопротивление 100 Ом). В таблице 3.1.6 приведены данные по затуханию и перекрестным наводкам. Приведены характеристики такого кабеля с 4-мя скрученными экранированными парами (S-FTP).

Таблица 3.1.6

Частота, МГц

Затухание, дБ/100м

NEXT, дБ

ACR, дБ/100м

| 1 | 2,1 | 80 | 77,9 |

| 10 | 6,0 | 80 | 74 |

| 100 | 19,0 | 70 | 51 |

| 300 | 33,0 | 70 | 37 |

| 600 | 50 | 60 | 10 |

ACR - Attenuation-to Crosstalk Ratio.

Такой кабель пригоден для передачи информации со скоростью более 1 Гбит/с. ACR - Attenuation-to-Crosstalk Ratio (отношение ослабления к относительной величине перекресных наводок).

Ниже на рис. 3.1.3 показана зависимость наводок на ближнем конце кабеля, содержащего скрученные пары, (NEXT - Near End CrossTalk) от частоты передаваемого сигнала.

Рис. 3.1.3. Зависимость наводок NEXT от частоты передаваемого сигнала.

На рис. 3.1.4 представлена зависимость ослабления сигнала в неэкранированной скрученной паре (именно такие кабели наиболее часто используются для локальных сетей) от частоты передаваемого сигнала. Следует иметь в виду, что при частотах в области сотен мегагерц и выше существенный вклад начинает давать поглощение в диэлектрике. Таким образом, даже если проводники изготовить из чистого золота, существенного продвижения по полосе пропускания достичь не удастся.

Рис. 3.1.4. Зависимость ослабления сигнала от частоты для неэкранированной скрученной пары

Для неэкранированной скрученной пары 5-ой категории зависимость отношения сигнал-шум от длины с учетом ослабления и наводок NEXT показана на рис. 3.1.5.

Рис. 3.1.5 Зависимость отношения сигнал/шум от частоты с учетом ослабления и наводок на ближнем конце кабеля

Характеристики неэкранированных скрученных пар американского стандарта 24 AWG (приведены характеристики кабелей, используемых при построении локальных сетей) для кабелей различной категории собраны в таблице 3.1.7, а частотные свойства кабелей классов E и F показаны на рис. 3.1.6 и 3.1.7 (ISO/IEC 11801:2002).

Некоторые данные, важные при использовании скрученных пар для целей 1000Base-T и 10GBase-T, можно найти в разделе .

Рис. 3.1.6. Зависимость частотных свойст кабелей класса Е, а также NEXT, FEXT, Return Loss и Insertion Loss от частоты

Рис. 3.1.7. Зависимость частотных свойст кабелей класса F, а также NEXT, FEXT, Return Loss и Insertion Loss от частоты

Таблица 3.1.7.

Категория кабеля

Сопротивление по постоянному току (L=300м)

Ослабление [дБ]

NEXT [дБ]

| III | 28,4 | 17 @ 4 МГц 30 @ 10 МГц 40 @ 16 МГц |

32 @ 4 МГц 26 @ 10 МГц 23 @ 16 МГц |

| IV | 28,4 | 13 @ 4 МГц 22 @ 10 МГц 27 @ 16 МГц 31 @ 20 МГц |

47 @ 4 МГц 41 @ 10 МГц 38 @ 16 МГц 36 @ 20 МГц |

| V | 28,4 | 13 @ 4 МГц 20 @ 10 МГц 25 @ 16 МГц 28 @ 20 МГц 67 @ 100 МГц |

53 @ 4 МГц 47 @ 10 МГц 44 @ 16 МГц 42 @ 20 МГц 32 @ 100 МГц |

Подводя итоги можно сказать, что при расстояниях до 100 метров с успехом могут использоваться скрученные пары и коаксиальные кабели, обеспечивая полосу пропускания до 150 Мбит/с, при больших расстояниях или более высоких частотах передачи оптоволоконный кабель предпочтительнее. Следует заметить, что работа с кабелями предполагает необходимость доступа к системе канализации (иногда это требует специальных лицензий; а там часто размещаются усилители-повторители). Кабельное хозяйство требует обслуживания. В этом отношении радиоканалы предпочтительнее, ведь случаев коррозии электромагнитных волн не зарегистрировано, да и крысы их не грызут. Справедливости ради отмечу, что здесь серьезную угрозу представляют корыстолюбивые бюрократы, ответственные за выдачу лицензий, а они пострашнее крыс.

Какие данные собирать

Контрольные данные должны содержать информацию о любой попытке достижения другого уровня безопасности любой персоной, процессом, или другим объектом сети. Это включает в себя авторизацию и выход из системы, доступ суперпользователя (или не-UNIX эквивалент), генерацию билета (для Kerberos, например), и любое другое изменение доступа или состояния. Особенно важно заметить "анонимный" или "гостевой" доступ к общедоступным серверам.

Действительный сбор данных может отличаться для различных узлов и для различного типа изменений доступа в пределах узла. Вообще, информация, которую вы хотите собирать, включает в себя: имя пользователя и ЭВМ, для авторизации и ухода из системы; прошлые и текущие права доступа, для изменения прав доступа; и временная метка. Конечно, существует много другой информации, которая может быть собрана, в зависимости от того, на какой системе вы работаете, и сколько места имеется для записи информации.

Одно очень важное замечание: не коллекционируйте пароли. Это создает опасность формирования окна потенциальной уязвимости, если записи аудита окажутся доступны. Не собирайте также и неверные пароли, так как они часто отличаются от правильных лишь одной буквой или перестановкой букв.

Каналы передачи данных

Семёнов Ю.А. (ГНЦ ИТЭФ), book.itep.ru

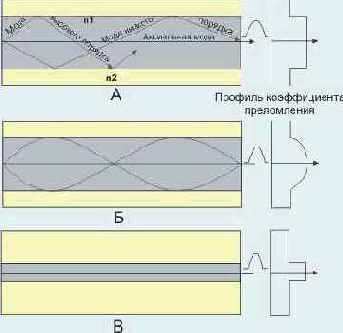

За последние двадцать лет пропускная способность каналов выросла с 56 кбит/c до 1 Гбит/с. Разработаны технологии, способные работать в случае оптических кабелей со скоростью 50 Тбит/с. Вероятность ошибки при этом сократилась с 10-5 на бит до пренебрежимо низкого уровня. Современный же лимит в несколько Гбит/с связан главным образом с тем, что люди не научились делать быстродействующие преобразователи электрических сигналов в оптические.

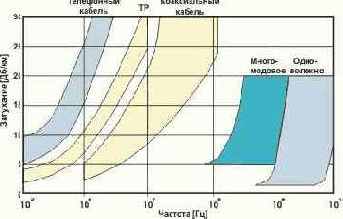

Сопоставление возможностей различных технологий передачи данных представлено на рис. 3.1. Радиоканалы покрывают диапазон от десятков килобит в секунду до десятков мегабит в сек.

Рис. 3.1. Сравнение возможностей скрученной пары, коаксиального кабеля, много- и одномодовых волокон

Kerberos

Kerberos является распределенной сетевой системой безопасности, которая осуществляет аутентификацию в незащищенных сетях. При запросе от приложения целостность и шифрование могут быть также обеспечены. Система Kerberos была первоначально разработана в Массачусетском Технологическом институте (MIT) в середине 80-х. Существуют две базовые версии системы Kerberos 4 и 5, которые несовместимы для практических целей.

Kerberos основан на базе данных симметричных ключей, используемой центром раздачи ключей KDC (key distribution center), который известен как сервер Kerberos. Пользователю услуги (называемому "принципалом") KDC предоставляет электронный "билет". Такой билет используется для аутентификации принципалов между собой. Все билеты включают в себя временные метки, которые ограничивают время действия билета. Следовательно, клиент и сервер Kerberos должен иметь безопасные часы, и быть способными поддерживать необходимую точность времени.

Практической особенностью Kerberos является его интеграция на прикладном уровне. Типовые приложения вроде FTP, telnet, POP и NFS интегрированы с системой Kerberos. Существует множество реализаций с разным уровнем интеграции. По вопросам, касающимся Kerberos рекомендуется обращаться по адресу http://www.ov.com/misc/kr-faq.html.

Кого следует привлечь к формированию политики безопасности?

Для того чтобы политика безопасности была адекватной и эффективной, она должна быть приемлемой и поддерживаемой на всех уровнях для сотрудников организации. Особенно важно, чтобы корпоративный менеджмент безоговорочно поддерживал политику безопасности. Ниже представлен список лиц, которые должны быть вовлечены в создание и подготовку документов по политике безопасности:

|

(1) |

администратор безопасности узла |

|

(2) |

технический персонал информационной технологии (например, персонал вычислительного центра) |

|

(3) |

администраторы больших групп пользователей организации (например, коммерческие подразделения, отдел компьютерной информатики в университете и т.д.) |

|

(4) |

команда ликвидации инцидентов нарушения безопасности |

|

(5) |

представители групп пользователей, имеющие отношения к политике безопасности |

|

(6) |

ответственные управленцы |

|

(7) |

юрист (если таковой имеется) |

Выше в списке приведены представители многих организаций, но перечень не является исчерпывающим. Идея заключается во включении в список ключевых лиц, работающих в сети и имеющих распорядительные функции, лица, определяющие политику, технический персонал, кто знает основные разветвления политического выбора. В некоторых организациях, может быть разумным включить персонал EDP-аудита. Включение этой группы является важным, если результирующие политические заявления должны быть восприняты как можно более широким кругом лиц. Важно также упомянуть, что роль юриста может сильно варьироваться от страны к стране.

Конфиденциальность

Всегда будет существовать информация, которую ваш узел хотел бы защитить от несанкционированного доступа. Операционные системы часто имеют встроенные механизмы защиты файлов, которые позволяют администратору управлять тем, кто в системе может иметь к ним доступ, или "читать" содержимое файла. Более строгим путем обеспечения конфиденциальности является шифрование. Шифрование осуществляется путем скрэмблирования данных так, что очень трудно и долго для неавторизованного клиента добраться до содержимого исходного текста. Авторизованные клиенты и владелец информации обычно владеет соответствующим ключом дешифрования, который позволяет им легко расшифровать текст и преобразовать его в читаемую форму. Мы рекомендуем узлам использовать шифрование для предоставления конфиденциальности и защиты важной информации.

Использование шифрования определяется иногда правительственными и локальными правилами, так что мы рекомендуем администраторам быть информированными относительно законов или политик, которые регламентируют использования этой техники до ее использования.

Константы

Типофицированные константы могут быть определены для целей спецификации путем декларации символа нужного типа и присвоения ему определенных значений. Не полностью специфицированные типы (непрозрачные элементы, векторы переменной длины, и структуры, которые содержат непрозрачные элементы) не могут стать объектами присвоения. Нельзя опускать ни одно поле многоэлементной структуры или вектора.

Например,

struct { uint8 f1; uint8 f2;} Example1;

| Example1 ex1 = {1, 4}; | /* assigns f1 = 1, f2 = 4 */ |

Контрольное копирование

Процедура создания контрольных копий (backups) является классической частью операционной системы ЭВМ. В контексте данного документа резервные копии рассматриваются как часть общего плана обеспечения безопасности узла. Существует несколько важных аспектов резервного копирования, существенных в данном случае:

|

(1) |

Убедитесь, что ваш узел формирует контрольные копии |

|

(2) |

Убедитесь, что ваш узел использует для резервного копирования запоминающее устройство за пределами узла. Расположение устройства записи должно быть тщательно выбрано с точки зрения безопасности и доступности. |

|

(3) |

Рассмотрите возможность шифрования ваших контрольных копий, чтобы иметь дополнительную гарантию защиты на случай, если эти данные выйдут за пределы узла. Однако, проверьте, чтобы ваша схема управления ключами была достаточно хороша для обеспечения возможности восстановления данных в любой момент в будущем. Проверьте также, чтобы вы имели доступ к необходимым программам, в любой момент, когда потребуется дешифрование. |

|

(4) |

Не думайте, что ваши контрольные копии всегда хороши. Часто случается при проблемах с безопасностью, что проходит много времени, прежде чем факт инцидента будет замечен. В таких случаях могут пострадать и контрольные копии. |

|

(5) |

Периодически проверяйте корректность и полноту ваших контрольных копий. |

Криптографические атрибуты

В TSL используются четыре криптографические операции: цифровая подпись, блочное и поточное шифрование и шифрование с помощью общедоступного ключа. Криптографические ключи соответствуют состоянию текущей сессии (смотри раздел 6.1).

Алгоритм цифровой подписи включает в себя однопроходные хэш-функции, служащие для преобразования подписываемого текста. Элемент с цифровой подписью кодируется как непрозрачный вектор <0..216-1>, где длина специфицируется алгоритмом подписи и ключом.

В подписи RSA, 36-байтовая структура двух хэшей (один SHA и один MD5) кодируется с помощью секретного ключа. Описание кодировки смотри в [PKCS1].

В DSS, 20 байтов хэша SHA передаются непосредственно алгоритму цифровой подписи DSA (Digital Signing Algorithm) без дополнительного хэширования. В результате получаются числа r и s. Подпись DSS представляет собой непрозрачный вектор, содержимое которого представляет собой результат DER-кодирования:

| DssSigValue ::= SEQUENCE { | r | INTEGER, |

| s | INTEGER} |

При поточном шифровании, исходный текст сначала объединяется с псевдослучайным кодом идентичной длины (формируется специальным генератором) с помощью операции исключающее ИЛИ.

При использовании блочного шифра, каждый блок исходного текста преобразуется в зашифрованный кодовый блок той же длины. Все блочные шифрования выполняются в режиме CBC (Cipher Block Chaining), и все зашифрованные блочные элементы будут иметь размер, кратный длине шифрового блока.

При шифровании с использованием общедоступного ключа, алгоритм открытого ключа используется для шифрования данных так, чтобы их можно было дешифровать только с помощью секретного ключа, который образует пару с открытым ключом. Элемент, зашифрованный с помощью открытого ключа, выглядит как непрозрачный вектор <0..216-1>, где длина определяется алгоритмом подписи и ключом.

В следующем примере:

stream-ciphered struct {

| uint8 field1; | |

| uint8 field2; | |

| digitally-signed opaque hash[20];} UserType; |

Содержимое хэша передается алгоритму подписи, затем вся структура шифруется с привлечением поточного шифра. Длина этой структуры в байтах будет равна 2 байтам для поля field1 и field2, плюс два байта для длины подписи, плюс длина выходных данных алгоритма подписи. Это известно благодаря тому факту, что алгоритм и ключ для подписи известны до кодирования или декодирования этой структуры.

Криптографические контрольные суммы

Криптографические контрольные суммы являются одним из наиболее важных средств разработчиков криптографических протоколов. Криптографическая контрольная сумма или MIC (message integrity checksum) служат для контроля целостности сообщений и аутентификации. Например, Secure SNMP и SNMPv2 вычисляют криптографическую контрольную сумму MD5 для совместного секретного блока данных и информации, которая должна быть аутентифицирована [Rivest92, GM93]. Это служит для того, чтобы аутентифицировать источник данных при этом предполагается, что эту сумму крайне трудно фальсифицировать. Она не указывает на то, что сами посланные данные корректны, а лишь на то, что они посланы именно данным отправителем. Криптографические контрольные суммы могут использоваться для получения относительно эффективной аутентификации, и особенно полезны при обмене ЭВМ-ЭВМ. Главная трудность реализации - передача ключей.

Криптографические вычисления

Для того чтобы начать защиту соединения, протоколу записей TLS необходима спецификация набора алгоритмов, мастерный секретный код и случайные коды клиента и сервера. Алгоритмы аутентификации, шифрования и MAC определяются cipher_suite, выбранным сервером и указанным в сообщении server hello. Алгоритм сжатия согласуется в сообщениях hello, а случайные коды пересылаются в сообщениях hello. Все что остается - это вычислить мастерный секретный код.

Криптография

Криптографические механизмы широко используются для осуществления аутентификации в современных сетях. Существует два базовых вида криптографии (симметричная и асимметричная). Одной из фундаментальных проблем для криптографии является транспортировка секретных ключей.

Квантовая криптография

Семёнов Ю.А. (ГНЦ ИТЭФ), book.itep.ru

Базовой задачей криптографии является шифрование данных и аутентификация отправителя. Это легко выполнить, если как отправитель, так и получатель имеют псевдослучайные последовательности бит, называемые ключами. Перед началом обмена каждый из участников должен получить ключ, причем эту процедуру следует выполнить с наивысшим уровнем конфиденциальности, так чтобы никакая третья сторона не могла получить доступ даже к части этой информации. Задача безопасной пересылки ключей может быть решена с помощью квантовой рассылки ключей QKD (Quantum Key Distribution). Надежность метода зиждется на нерушимости законов квантовой механики. Злоумышленник не может отвести часть сигнала с передающей линии, так как нельзя поделить электромагнитный квант на части. Любая попытка злоумышленника вмешаться в процесс передачи вызовет непомерно высокий уровень ошибок. Степень надежности в данной методике выше, чем в случае применения алгоритмов с парными ключами (например, RSA). Здесь ключ может генерироваться во время передачи по совершенно открытому оптическому каналу. Скорость передачи данных при этой технике не высока, но для передачи ключа она и не нужна. По существу квантовая криптография может заменить алгоритм Диффи-Хелмана, который в настоящее время часто используется для пересылки секретных ключей шифрования по каналам связи.

Первый протокол квантовой криптографии (BB84) был предложен и опубликован в 1984 году Беннетом и Брассардом. Позднее идея была развита Экертом в 1991 году. В основе метода квантовой криптографии лежит наблюдение квантовых состояний фотонов. Отправитель задает эти состояния, а получатель их регистрирует. Здесь используется квантовый принцип неопределенности, когда две квантовые величины не могут быть измерены одновременно с требуемой точностью. Так поляризация фотонов может быть ортогональной диагональной или циркулярной. Измерение одного вида поляризации рэндомизует другую составляющую. Таким образом, если отправитель и получатель не договорились между собой, какой вид поляризации брать за основу, получатель может разрушить посланный отправителем сигнал, не получив никакой полезной информации.

Отправитель кодирует отправляемые данные, задавая определенные квантовые состояния, получатель регистрирует эти состояния. Затем получатель и отправитель совместно обсуждают результаты наблюдений. В конечном итоге со сколь угодно высокой достоверностью можно быть уверенным, что переданная и принятая кодовые последовательности тождественны. Обсуждение результатов касается ошибок, внесенных шумами или злоумышленником, и ни в малейшей мере не раскрывает содержимого переданного сообщения. Может обсуждаться четность сообщения, но не отдельные биты. При передаче данных контролируется поляризация фотонов. Поляризация может быть ортогональной (горизонтальной или вертикальной), циркулярной (левой или правой) и диагональной (45 или 1350).

В качестве источника света может использоваться светоизлучающий диод или лазер. Свет фильтруется, поляризуется и формируется в виде коротких импульсов малой интенсивности. Поляризация каждого импульса модулируется отправителем произвольным образом в соответствии с одним из четырех перечисленных состояний (горизонтальная, вертикальная, лево- или право-циркулярная).

Получатель измеряет поляризацию фотонов, используя произвольную последовательность базовых состояний (ортогональная или циркулярная). Получатель открыто сообщает отправителю, какую последовательность базовых состояний он использовал. Отправитель открыто уведомляет получателя о том, какие базовые состояния использованы корректно. Все измерения, выполненные при неверных базовых состояниях, отбрасываются. Измерения интерпретируются согласно двоичной схеме: лево-циркулярная поляризация или горизонтальная - 0, право-циркулярная или вертикальная - 1. Реализация протокола осложняется присутствием шума, который может вызвать ошибки. Вносимые ошибки могут быть обнаружены и устранены с помощью подсчета четности, при этом один бит из каждого блока отбрасывается. Беннет в 1991 году предложил следующий протокол.

Отправитель и получатель договариваются о произвольной перестановке битов в строках, чтобы сделать положения ошибок случайными.

Строки делятся на блоки размера k (k выбирается так, чтобы вероятность ошибки в блоке была мала).

Для каждого блока отправитель и получатель вычисляют и открыто оповещают друг друга о полученных результатах. Последний бит каждого блока удаляется.

Для каждого блока, где четность оказалась разной, получатель и отправитель производят итерационный поиск и исправление неверных битов.

Чтобы исключить кратные ошибки, которые могут быть не замечены, операции пунктов 1-4 повторяются для большего значения k.

Для того чтобы определить, остались или нет необнаруженные ошибки, получатель и отправитель повторяют псевдослучайные проверки:

Получатель и отправитель открыто объявляют о случайном перемешивании позиций половины бит в их строках.

Получатель и отправитель открыто сравнивают четности. Если строки отличаются, четности должны не совпадать с вероятностью 1/2.

Если имеет место отличие, получатель и отправитель, использует двоичный поиск и удаление неверных битов.

Если отличий нет, после m итераций получатель и отправитель получают идентичные строки с вероятностью ошибки 2-m.

Схема реализация однонаправленного канала с квантовым шифрованием показана на рис. .1. Передающая сторона находится слева, а принимающая - справа. Ячейки Покеля служат для импульсной вариации поляризации потока квантов передатчиком и для анализа импульсов поляризации приемником. Передатчик может формировать одно из четырех состояний поляризации (0, 45, 90 и 135 градусов). Собственно передаваемые данные поступают в виде управляющих сигналов на эти ячейки. В качестве канала передачи данных может использоваться оптическое волокно. В качестве первичного источника света можно использовать и лазер.

Рис. .1. Практическая схема реализации идеи квантовой криптографии

На принимающей стороне после ячейки Покеля ставится кальцитовая призма, которая расщепляет пучок на два фотодетектора (ФЭУ), измеряющие две ортогональные составляющие поляризации. При формировании передаваемых импульсов квантов приходится решать проблему их интенсивности. Если квантов в импульсе 1000, есть вероятность того, что 100 квантов по пути будет отведено злоумышленником на свой приемник. Анализируя позднее открытые переговоры между передающей и принимающей стороной, он может получить нужную ему информацию. В идеале число квантов в импульсе должно быть около одного. Здесь любая попытка отвода части квантов злоумышленником приведет к существенному росту числа ошибок у принимающей стороны. В этом случае принятые данные должны быть отброшены и попытка передачи повторена. Но, делая канал более устойчивым к перехвату, мы в этом случае сталкиваемся с проблемой "темнового" шума (выдача сигнала в отсутствии фотонов на входе) приемника (ведь мы вынуждены повышать его чувствительность). Для того чтобы обеспечить надежную транспортировку данных логическому нулю и единице могут соответствовать определенные последовательности состояний, допускающие коррекцию одинарных и даже кратных ошибок.

Дальнейшего улучшения надежности криптосистемы можно достичь, используя эффект EPR (Binstein-Podolsky-Rosen). Эффект EPR возникает, когда сферически симметричный атом излучает два фотона в противоположных направлениях в сторону двух наблюдателей. Фотоны излучаются с неопределенной поляризацией, но в силу симметрии их поляризации всегда противоположны. Важной особенностью этого эффекта является то, что поляризация фотонов становится известной только после измерения. На основе EPR Экерт предложил крипто-схему, которая гарантирует безопасность пересылки и хранения ключа. Отправитель генерирует некоторое количество EPR фотонных пар. Один фотон из каждой пары он оставляет для себя, второй посылает своему партнеру. При этом, если эффективность регистрации близка к единице, при получении отправителем значения поляризации 1, его партнер зарегистрирует значение 0 и наоборот. Ясно, что таким образом партнеры всякий раз, когда требуется, могут получить идентичные псевдослучайные кодовые последовательности. Практически реализация данной схемы проблематична из-за низкой эффективности регистрации и измерения поляризации одиночного фотона.

Передаваемый бит1010Поляризация передачи+450V+450VПоляризация приема-450-450HHБиты кода на приеме0011Результат приема--+-<Понятно, что в первой и четвертой колонке поляризации передачи и приеме ортогональны и результат детектирования будет отсутствовать. В колонках 2 и 3 коды двоичных разрядов совпадают и поляризации не ортогональны. По этой причине с вероятностью 50% может быть позитивный результат в любом из этих случаев (и даже в обоих). В таблице предполагается, что успешное детектирование фотона происходит для случая колонки 3. Именно этот бит становится первым битом общего секретного ключа передатчика и приемника.

Однофотонные состояния поляризации более удобны для передачи данных на большие расстояния по оптическим кабелям. Такого рода схема показана на рис. .2 (алгоритм В92; R. J. Hughes, G. G. Luther, G. L. Morgan, C. G. Peterson and C. Simmons, "Quantum cryptography over optical fibers", Uni. of California, Physics Division, LANL, Los Alamos, NM 87545, USA).

Рис. .2. Реализация алгоритма B92

В алгоритме В92 приемник и передатчик создают систему, базирующуюся на интерферометрах Маха-Цендера. Отправитель определяет углы фазового сдвига, соответствующие логическому нулю и единице (FA=p/2), а приемник задает свои фазовые сдвиги для логического нуля (FB=3p/2) и единицы (FB=p). В данном контексте изменение фазы 2p соответствует изменению длины пути на одну длину волны используемого излучения.

Хотя фотоны ведут себя при детектировании как частицы, они распространяются как волны. Вероятность того, что фотон, посланный отправителем, будет детектирован получателем равна

PD = cos2{(FA - FB)/2} | [1] |

Для регистрации одиночных фотонов, помимо ФЭУ, могут использоваться твердотельные лавинные фотодиоды (германиевые и InGaAs).

Для понижения уровня шума их следует охлаждать. Эффективность регистрации одиночных фотонов лежит в диапазоне 10-40%. При этом следует учитывать также довольно высокое поглощение света оптическим волокном (~0,3-3ДБ/км). Схема интерферометра с двумя волокнами достаточно нестабильна из-за разных свойств транспортных волокон и может успешно работать только при малых расстояниях. Лучших характеристик можно достичь, мультиплексируя оба пути фотонов в одно волокно [7] (см. рис. .3).

Рис. .3. Интерферометр с одним транспортным волокном

В этом варианте отправитель и получатель имеют идентичные неравноплечие интерферометры Маха-Цендера (красным цветом отмечены зеркала). Разность фаз длинного и короткого путей DT много больше времени когерентности светового источника. По этой причине интерференции в пределах малых интерферометров не происходит (Б). Но на выходе интерферометра получателя она возможна (В). Вероятность того, что фотонные амплитуды сложатся (центральный пик выходного сигнала интерферометра В) равна

P = (1/8)[1 + cos(FA - FB)] | [2] |

Библиография

Charles H. Bennett, Francois Bessette, Gilles Brassard, Louis Salvail, and John Smolin, "Experimental Quantum Cryptography", J. of Cryptography 5, 1992, An excellent description of a protocol for quantum key distribution, along with a description of the first working system.

Charles H. Bennett, Gilles Brassard, and Artur Ekert, Quantum Cryptography, Scientific American, July, 1992 (www.scitec.auckland.ac.nz/king/Preprints/book/quantcos/aq/ qcrypt.htm).

www.cyberbeach.net/~jdwyer/quantum_crypto/quantum2.htm

www.cs.dartmoth.edu/jford/crypto.html

A.K. Ekert, " Quantum Cryptography Based on Bell's Theorem", Phys. Rev. lett. 67, 661 (1991).

Toby Howard, Quantum Cryptography, 1997, www.cs.man.ac.uk/aig/staff/toby /writing/PCW/qcrypt.htm

C.H. Bennet, " Quantum Cryptography Using Any Two Non-Orthogonal States", Phys. Rev. lett. 68, 3121 (1992).

J. D. Franson and H.Ilves, "Quantum Cryptography Using Optical Fibers", Appl. Optics 33, 2949 (1994)

R. J. Hughes et al., "Quantum Cryptography Over 14 km of Installed Optical Fiber", Los Alamos report LA-UR-95-2836, invited paper to appear in Proceeding of "Seventh Rochester Conference on Coherence and Quantum Optics", Rochester, NY, June 1995.

С. H. Bennet et al., "Generalized Privacy Amplification", IEEE Trans. Inf. Theory 41, 1915 (1995)

Легальные соображения

Благодаря содержимому контрольных данных, существует несколько юридических вопросов, которые должен разрешить юрист узла. Если вы собираете и сохраняете контрольные данные, вам нужно быть готовым к последствиям, вызванным их существованием и содержимым. Один из аспектов этой проблемы касается частной информации клиентов сети. В определенные моменты контрольные данные могут содержать определенную персональную информацию. Просмотр данных, даже с целью рутинной проверки системной безопасности, может представлять нарушение конфиденциальности.

Другой аспект касается знаний об атаках, исходящих из вашего узла. Если организация хранит контрольные данные, ответственна ли она за просмотр с целью поиска инцидентов? Если ЭВМ организации используется в качестве отправной точки для атаки против другой организации, может ли эта организация использовать контрольные данные первой организации для проверки виновности (халатности)?

Локальные менеджеры и персонал

Когда инцидент произошел, главный вопрос, который надо решить, кто отвечает за координацию действий всех участников работ. Главная ошибка, которая может произойти, заключается в том, что много людей работает независимо, не координируя своих усилий. Это только добавит неразберихи и, вероятно, приведет к потере времени и неэффективности.

Единой POC может быть человек, ответственный за ликвидацию последствий инцидента. Могут быть разные роли у лиц, являющихся контактными персонами и координаторами работ по данному инциденту. Руководитель бригады будет принимать решения, как следует интерпретировать политику безопасности в приложении к данному конкретному инциденту. Напротив, POC должен координировать усилия всех участников, вовлеченных в работы.

POC должен быть человек с техническим опытом успешной координации усилий системных менеджеров и пользователей, вовлеченных в мониторинг и реагирование на атаки. Такую кандидатуру нужно выбирать весьма тщательно. Это не должен быть человек, кто отвечает административно за скомпрометированную систему, так как часто такие администраторы имеют знания, необходимые для рутинного управления сетью и ЭВМ день за днем, и не владеют достаточным техническим опытом.

Другой важной функцией POC является поддержание контакта с юридическими силовыми и другими внешними агентствами, чтобы обеспечить их конструктивное участие. Уровень вовлечения будет определяться управленческими решениями администрации и юридическими регламентациями.

Одна POC должна быть представлена одним человеком, ответственным за сбор фактического материала, так как чем больше людей, которые имели контакт с потенциальной уликой, тем больше вероятность того, что это будет неприемлемо в суде. Чтобы гарантировать, что улика будет принята юридическим сообществом, сбор улик должен быть выполнен согласно заранее определенной процедуре в соответствии с местными законами и юридическими регламентациями.

Одной из наиболее критических задач POC является координация всех важных процессов.

Ответственности могут быть распределены по всему узлу, включая многие независимые отделы или группы. Это потребует хорошо скоординированных усилий, для того чтобы достичь конечного успеха. Ситуация становится даже более сложной, если в инцидент вовлечено несколько узлов. Когда это случается, вряд ли один контактный человек (POC) в одном узле будет способен успешно координировать все работы, сопряженные с инцидентом. Вместо этого, должна быть создана специальная команда, предназначенная для работы по этому инциденту. Процесс реагирования на инцидент должен предусматривать некоторые механизмы эскалации. Для того чтобы определить такой механизм, узлы будут должны сформировать внутреннюю схему классификации инцидентов. Каждому уровню инцидента будут поставлены в соответствие определенные POC и процедуры. Если инцидент развивается, возможна смена POC, который будет должен взаимодействовать с другими людьми, вовлеченными в ликвидацию последствий инцидента. Когда происходит замена POC, прежний контактный человек должен кратко проинформировать нового POC обо всех обстоятельствах.

Наконец, пользователи должны знать, как сообщать о предполагаемых инцидентах. Узлы должны установить процедуры докладов, которые будут осуществляться как во время, так и вне нормальных рабочих часов. В дневные рабочие часы такие доклады могу приниматься в специальных справочных бюро, в то время как в остальное время могут использоваться пейджеры или телефоны.

Методы противодействия

Одним из наиболее эффективных способов защиты информации является шифрование сообщений, что к сожалению заметно увеличивает время отклика (шифрование-дешифрование). Задержки при большом входном трафике могут привести к блокировке сервера.

Традиционные Firewall постепенно замещаются программами, способными анализировать не только заголовки, но и данные, например, XML-firewall или WEB-сервис firewall. Следует иметь в виду, что наличие Firewall сети или отдельной ЭВМ не является гарантией безопасности, в частности потому, что сама эта программа может стать объектом атаки. XML-firewall анализирует содержимое (поле данных пакетов) сообщений и контролирует аутентификацию, авторизация и акоунтинг. Различие между XML-firewall и WEB-сервис firewall заключается в том, что последний не поддерживает открытые стандарты. В настоящее время Firewall должны контролировать четыре аспекта:

Целостность сообщений

Предотвращение DoS атак

Защита с учетом анализа данных

Аутентификация и авторизация.

http://www.nwc.com/showitem.jhtml

http://www.oasis-open.org

http://vulcan.forumsys.com

http://nwc.securitypipline.com (Network Computing USA's Security Pipeline - 'XML Gateways' article by Lori McVittie).

До недавнего времени компания CISCO хранила пароли в конфигурационных файлах в виде открытого текста, теперь они собираются использовать хешированное хранение паролей.

Но современные ЭВМ легко позволяют подобрать пароль при наличии хеша (2ГГц Intel может проверить 5000 паролей в сек). По этой причине нужно ограничить доступ к файлу хешей паролей. Табличный метод (rainbow tables) может ускорить подбор на порядок.

Многофакторная аутентификация является, похоже, единственной альтернативой современной системе паролей. Здесь имеется в виду использование сертификатов, ID-карт пользователей, и контроль их биометрических данных (отпечатков пальцев, голоса или радужной оболочки глаза).

Многие администраторы, установив Firewall, IDS и антивирусную защиту, считают задачу обеспечения сетевой безопасности выполненной.

К сожалению, это лишь небольшая часть мер обеспечения безопасности. При проектировании системы безопасности полезно иметь в виду пирамиду Maslow'а (смотри рис. 4). И начинать надо с проектирования основания пирамиды, где расположено управление обновлением программных продуктов (Patches) и организация основных процедур. Это логично, так как хакеры обычно фокусируют свои усилия на известных уязвимостях ОС или приложений, и своевременное их обновление, блокирующее выявленные слабости, крайне важно. Такие обновления должны сначала тестироваться с целью детектирования возможных негативных последствий, прежде чем они будут рекомендованы или установлены на всех ЭВМ организации. Источник обновления должен также проверяться всеми возможными средствами. Выполнение обновлений должно поручаться квалифицированному персоналу. Должны быть разработаны инструкции для базовых операций администрирования ЭВМ и сети в целом. Сюда входят операции аутентификации и авторизации, контроля качества паролей, шифрование административного трафика, обслуживание журнальных файлов и т.д.

Несколько увеличить безопасность может применение VLAN или VPN. Эти технологии не дают абсолютной защиты, но заметно поднимают уровень безопасности. Здесь нужно разделять истинные VPN и виртуальные сети, формируемые в рамках протокола MPLS. Последние помогают улучшить ситуацию лишь незначительно. Хотя пометка определенных потоков с помощью DSCP, меток MPLS или IPv6, не давая реальной защиты, заметно усложняют работу хакера (что само по себе уже неплохо).

Рис. 4. Пирамида Maslow

На следующем уровне размещается архитектура безопасности сети и составляющих систем (Firewall, системы управления доступом на прикладном уровне). Конечно, Firewall закрывает многие уязвимости, создаваемые дурным администрированием, но не все.

Далее следует уровень безопасности специфических программ организации, так как именно они становятся чаще всего мишенями атаки. Например, FreeBSD имеет МАС-механизм (Mandatory Access Control), который препятствует приложению вести себя некорректным образом.

Аналогичные возможности имеет SELinux (Security Enhanced Linux). Но конфигурирование этих систем весьма сложно. На этом же уровне работают списки доступа ACL (Access Contol List).

На вершине пирамиды находятся системы IDS/IPS. Сочетание всех этих средств обеспечит 85% безопасности, но оставшиеся 15% закрыть крайне сложно.

При разработке новых устройств и программ надо уже на стадии проектирования встраивать в них средства безопасности. Должны быть разработаны специальные курсы обучения тому, как писать безопасные программы, например, CGI.

Администратор может поменять стандартные значения номеров портов для обычных видов сервиса (SSH, FTP, WWW и т.д.. Это не делает эти сервисы безопасными, но заметно осложняет работу хакера. Он может просканировать порты и найти нужное значение, но это, вероятно, привлечет внимание администратора. Аналогично можно поменять имена некоторых системных утилит, например, cmd.exe, telnet.exe, tftp.exe и т.д.. При этом номера портов нужно будет задавать явно, что осложнит и работу обычных пользователей. Такие меры можно рассматривать в качестве дополнительных.

Одним из средств противодействия атакам является введение производителями микропроцессоров флага NX (не исполнять), который позволяет разделить память на области, где вариация содержимого возможна, а где - нет. Такая технология препятствует модификации хакерами демонов и фрагментов ОС и позволяет заблокировать любые атаки, сопряженные с переполнением буферов. Данная технология внедрена компанией AMD в своем 64-битовом процессоре, а Intel в процессоре Itanium (2001 год). Для широкого внедрения этой техники нужно переписать и перекомпилировать существующие ОС. В настоящее время эта техника внедрена в Microsoft Windows Server 2003 (Service Pack 1), Microsoft Windows XP (Service Pack 2), SUSE Linux 9.2 и Red Hat Enterprise Linux 3 с обновлением 3. Некоторые разработчики ОС внедрили эмуляции NX для процессоров, где этот флаг аппаратно не поддерживается. Развитие технологий NX может по оценкам экспертов (Network Security, V2005, Issue 2, февраль 2005, стр. 12-14) к 2009 году закрыть угрозу атак, сопряженных с переполнением буферов.

Эта же методика может блокировать и распространения Интернет-червей.

Одной из наиболее частых мишеней атак являются базы данных, которые являются основой большинства информационных систем. Разработана схема, при которой исходная копия базы хранится на базовой ЭВМ, не связанной с Интернет. Копии этой базы передаются на компьютеры, которые обслуживают внешние сетевые запросы. При этом данные снабжаются цифровой подписью базовой ЭВМ. Вместе с откликом на запрос пользователь получает не только запрошенные данные, но и подтверждение того, что они получены из исходной базы. Как отклик, так и подтверждение снабжаются цифровой подписью, что позволяет клиенту проверить неискаженность полученных данных.

Пользователь сети должен ответить себе на следующие вопросы:

Почему могут атаковать его сервер или рабочую станцию?

Какие угрозы и при каких условиях могут ему угрожать?

На сколько надежно и от каких угроз защищена сеть?

Ответив на эти вопросы, он сможет определить, какие средства защиты следует использовать. Некоторые пользователи, зная, что работают за Firewall, или, что почтовый сервер снабжен антивирусной защитой, считают, что им ничего не грозит. При этом никогда не следует исходить из предположения, что если у вас нет никакой привлекательной для воров информации, то ваша машина в безопасности. Она может быть нужна хакерам для атак других ЭВМ, для рассылки SPAM и т.д. Ваша ЭВМ может быть привлекательна для хакера просто потому, что плохо защищена. Конечно, сетевая безопасность является областью ответственности администраторов, но пользователи должны понимать, от чего они защищены, а от чего - нет.

Стирайте или еще лучше физически уничтожайте неиспользуемые диски, CD и другие носители.

При работе с беспроводными сетями следует использовать VPN с шифрованием. Беспроводное оборудование должно отключаться сразу после завершения использования.

Администраторы должны выдавать новый пароль в случае утраты, только позвонив предварительно клиенту по телефону.

В случае работы с беспроводными сетями при выявлении подозрительного объекта желательно его локализовать.

Это может быть сделано с помощью узконаправленной антенны c аттенюатором входного сигнала. Помочь этому может программа GSP, поставляемая вместе с Kismet. Система аудита беспроводной сети должна непрерывно контролировать сотни устройств внутри и вблизи здания, где работает мониторируемая беспроводная сеть.

Существуют специальные средства выявления уязвимостей сети. Следует учитывать, что полный доклад о таких уязвимостях может иметь размер телефонной книги. В такой ситуации трудно решить, с чего начать, если число уязвимостей больше 10000. Одним из возможных подходов является использование этих данных совместно с результатами работы IDS. Это сделано, например, в ESM (Enterprise Security Management) или в SIM (Security Information Management).

Выявление все новых уязвимостей вынуждает более внимательно относиться системам обновлений (patches). В случае обеспечения безопасности отдельной ЭВМ применима системы Microsoft SMS (System Management Server) и SUS (Software Update Service). Существуют и общедоступные средства, например, www.patchmanagement.org. Следует учитывать, что процесс копирования и обновления ОС или приложений является сам уязвимым и проводить его следует со всеми возможными предосторожностями.

Хорошие результаты с точки зрения безопасности могут быть получены, если запретить пользователям устанавливать программное обеспечение по своему усмотрению.

В последнее время разработана новая технология, которая обеспечивает приемлемый уровень безопасности. Это VE (Virtual Environment) (см. Network Security, V2004, Issue 11, ноябрь 2004, стр. 18-19). Целью этой технологии является предотвращение возможного ущерба от вредоносной программы. Здесь каждая программа выполняется на отдельном виртуальном компьютере. Любые обмены между виртуальными машинами запрещаются. В таких условиях вирусы, например, не могут ничего повредить кроме самих себя. О существовании других программ он просто не может знать. Для обычного пользователя все остается неизменным. Реализация VE не эмулирует ЦПУ или другие ресурсы и функции.

Вместо этого осуществляются операции с системными объектами и маршрутизацией входных/ выходных вызовов. Таким образом, исключается какое-либо замедление работы машины.

VE определяет схему взаимодействий и распределение прав доступа. VE инкапсулирует программу или группу программ, предоставляя весь спектр услуг (память, коммуникации и пр.). При этом дублируются все необходимые данные. VE не могут быть полностью изолированы друг от друга и, тем более, от ОС. Типичное взаимодействие между VE сопряжено с использование общих данных. Любые операции VE связанные с ресурсами ЭВМ находятся под жестким контролем.

Для файловой системы и Registry главным препятствием является дублирование ресурсов. C одной стороны программа должны иметь возможность изменять существующие значения, например, ключей Registry или конфигурационных файлов ОС. С другой стороны, если программа является вирусом, любые изменения должны блокироваться. Если, например, программа запрашивает изменение ключа конфигурационного реестра (Registry), генерируется новая копия этого ключа и она становится частью соответствующего VE (метод Copy-On_Write). Если программа решает уничтожить ключ, она ликвидирует локальную копию. Для всех программ данного VE ключ перестает существовать. Но копия ключа ОС остается неизменной (метод Leave-On-Delete).

Для обеспечения полной безопасности VE технология должна размещаться ниже ядра, а не работать параллельно ему. Это делается путем размещения устройства VE в первом секторе, переместив ядро в сектор 1 или 2, что предоставляет VE-устройству полный контроль над ЭВМ. Существует несколько вариантов взаимодействия VE и ОС.

Так как самой массовой ОС для серверов в настоящее время являются различные разновидности LINUX, разработчикам новых версий этой ОС следует задуматься о встроенных средствах безопасности. Одним из таких подходов может стать минимизация ядра ОС. Только для ядра небольшого размера можно гарантировать его безопасность, тексты с миллионом строк привилегированного объектного кода неконтролируемы.

В такое ядро должно быть включено минимальное число функций (управление памятью, критическими ресурсами и доступом). ОС не должна напрямую контактировать с внешними устройствами. Остальные функции должны иметь модульный характер и включаться в оболочку.